- Protege tu PC y tu mundo Online con una robusta solución antivirus y firewall

- Última actualización: 07/06/20

- Ha habido 1 actualización en los últimos 6 meses

- La versión actual tiene 0 banderas en VirusTotal

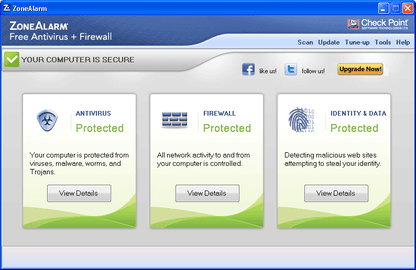

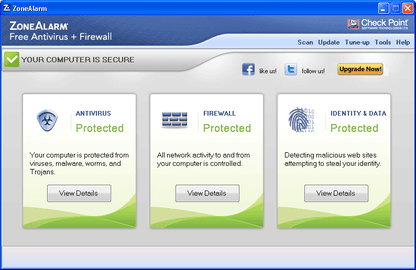

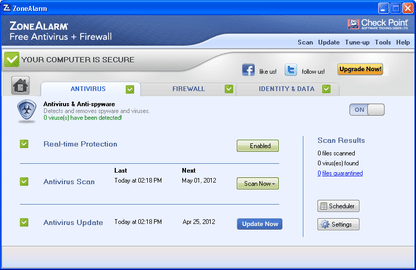

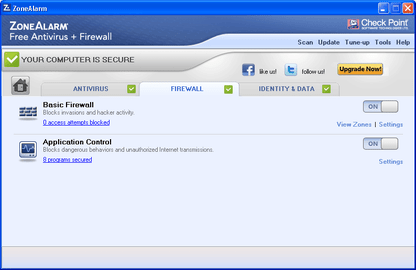

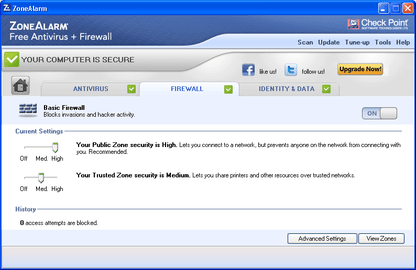

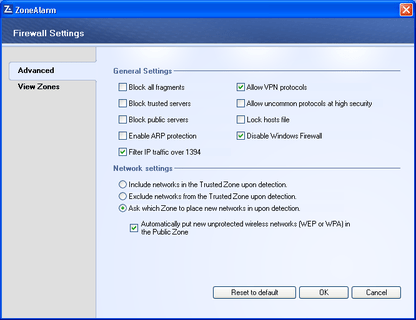

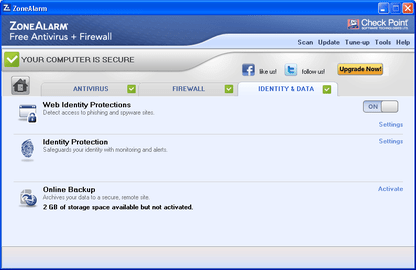

Características principales: Antivirus y Anti-Spyware. Detectamos y eliminamos virus, spyware, troyanos, gusanos, bots y otras amenazas maliciosas. Puede navegar por Internet con la total confianza de que nuestro software protege su PC de los hackers. Cortafuegos personal. Nuestro cortafuegos hace que su PC sea invisible para los hackers y protege sus datos para que no se vean comprometidos. Puede desactivar instantáneamente los programas maliciosos y disfrutar de una protección proactiva contra los ciberataques. Detenemos los ataques de Internet en la puerta de entrada e incluso atrapamos a los ladrones cuando salen. Servicios de protección de la identidad. Reciba una monitorización de crédito diaria para ayudarle a protegerse contra el robo de identidad y proteger su información de los hackers. Si algo le parece sospechoso, puede llamar a un especialista en educación crediticia para que le ayude a validar su consulta o a recibir asistencia para la recuperación de víctimas (sólo en EE.UU.).

De acuerdo con los escáneres de la carpeta, donde los 56 objetos restantes en la configuración máxima. Al escanear, el resto es de treinta, uno archivos que no se han definido calculo por ciento, teniendo en cuenta esta cantidad de objetos. En ese caso por ciento, no reconocido es cero punto 65 centésima por ciento. En cuanto a los picos de carga, el proceso principal weissman exo, que el producto utiliza la memoria virtual en un pico, ha sido ocupado por un gigabyte. La memoria física en el pico se utilizó en 700 enteros y 3 megabytes ejecuta la prueba de seguridad mini.

Como administrador se inicia, la prueba no pasó corre como administrador anti prueba. Registro de teclas comienza teclado extraíble;, las capturas de pantalla se toman, el portapapeles se copia la protección del sistema, la rama del registro se coloca, 2 se coloca, la introducción del conductor, la advertencia está prohibido y el programa se cierra. Un módulo de prueba que pasamos de 5 se inicia en nombre del administrador al modelo de prueba y comienza a recibir solicitudes, prohibir, prohibir, prohibir y así sucesivamente. Todas estas peticiones las prohibimos a prohibir.

Como resultado, obtenemos 190 puntos de trescientos. Cuarenta intentos de abrir el primer enlace de phishing y el bloqueo del registro del punto de control nos advierte del peligro con más detalle. El intento de abrir 2 enlaces de phishing, el enlace se abre, pero aparece una advertencia de que el sitio es sospechoso. Usted puede leer más información que aquí se describe. Lo que es sospechoso intento de abrir el tercer sitio de phishing y el bloqueo de la advertencia de efectivo que tenemos el peligro de visitar este sitio intento de abrir el cuarto enlace de phishing y el bloqueo intento de abrir el quinto enlace de phishing de bloqueo, por lo que fue realmente bloqueado, 4 enlaces y una advertencia sobre el peligro, pero el enlace en sí se abrió y se mantiene.

La última prueba fue desempacada, una carpeta que contenía 69 objetos, creo que su número ahora disminuirá. El programa está configurado en modo máximo, y nuestra tarea es ejecutar estos archivos restantes para ver cómo el producto responderá a una amenaza desconocida, ejecutar. La detección de un objeto malicioso, solicitud, analizador heurístico bloquear la detección de un objeto malicioso, su servidor exo solicitud, heurística pide mucho del sistema cuando el producto está configurado el modo máximo, la detección de un objeto malicioso bloquear y bloquear el acceso, la detección de un objeto malicioso.

Prohibición heurística estoy prohibiendo la prohibición I. Mi cola entiendo. Ahora. Este archivo constantemente tratará de realizar una acción, a pesar de que tratamos de recordar todavía las solicitudes, ir, la detección de un objeto malicioso, la prohibición de todos los colarse en el sistema, la prohibición del último archivo, la advertencia de prohibición e imponer en todo, y queda por ver lo que nos queda.

A pesar de las numerosas solicitudes, todavía algún malware de podría entrar en el sistema. Tenemos 5 objetos rojos y uno gris desconocido, el rumor de comportamiento sospechoso para win32 comportamiento sospechoso se analiza el sistema hitman pro, por desgracia, durante la exploración hitman pro no podía tener acceso a analizar. Los archivos no fueron enviados incluso después de la descarga del sistema. De nuevo, después de un tiempo, recibimos un bloqueo de pantalla azul y tuvimos que reiniciar después de reiniciar.

Aparece un mensaje de que tenemos la siguiente configuración del producto. No está claro de qué se trata, estoy tratando de hacer un análisis. Hitman pro está intentando enviar archivos a la red, y aquí también tenemos algo Bueno, no puedo controlar todo al 100% y la razón por la que no puedo acceder a algunos servicios en la nube puede estar relacionada con el producto. Aunque ya he dado validación, reglas y lo he comprobado dos veces, pero puede haber algún otro matiz,. Aparece un kill switch.

El resultado es que tenemos un proceso sospechoso en el sistema sospechoso rojo negativo, no más, no hay lesiones, no hay archivos grises analizados todo lo demás. Clean admin, la ubicación de la carpeta de este objeto en cuanto a lo que hitman fue capaz de hacer. Vemos que tenemos aquí. Autorun de datos de itinerancia está presente en el disco c troyano. La carpeta de spa es un archivo temporal, desempaquetar el troyano está presente en la itinerancia de datos.

Moderno aquí es un enlace a la misma. A continuación, estos tres archivos se ejecutan automáticamente, pero ahora no están activos. Este archivo de nuestra carpeta de inicio un archivo que se suponía que la exploración, pero no puede hacerlo de ninguna manera, se ejecuta desde el administrador. Carpeta ha marcado auto bootloader todo el resto son claves del registro. Se trata de componentes y archivos adicionales que también han marcado auto iniciar un punto de control local.

Llegó aquí también instalador para comprobar lanzado en general.

Aquí no está muy claro. Sobre la base de la situación actual. No voy a añadir estos archivos aquí, donde- o vemos la presencia de archivos reales sólo dentro de la computadora,, que no trae el malware en y matar a los puntos del interruptor a un proceso activo en este vamos a parar..

None.