OSForensics viene con un visor de archivos integrado que le permite examinar el contenido, las propiedades y los metadatos de un archivo, así como un visor de correo electrónico que es compatible con los formatos de clientes de correo más populares.

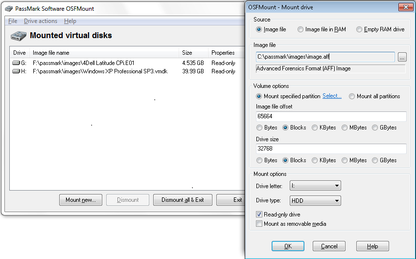

En este video, usted aprenderá cómo montar y cómo buscar contraseñas utilizando siempre forense. En primer lugar en su menú, usted va a montar esta imagen y, a continuación, haga clic en montar Neill y luego buscar su archivo de imagen ahora. Este es el que he proporcionado, pero no está dando los resultados que el libro espera que obtengamos así que lo que voy a hacer es desmontar esta imagen. Pero primero déjame mostrarte cómo se ve si vas a mi PC, así es como puedes saber si la imagen ha sido montada como un disco virtual. Ahora bien, esto es que no vamos a, estar utilizando, sólo se selecciona y luego se puede desmontar y salir sí, y ahora ya no está montado y ahora voy a estar usando mi unidad C para buscar contraseñas.

Así que aquí es donde se selecciona su. Qué es esto tienes tus pestañas en la parte superior, a continuación, encontrar contraseñas y claves. Voy a ir con eso. También tiene una opción si quieres generar tus propias tablas de arco iris y pero primero aquí voy a seleccionar mi Unidad C, y esto es donde la Unidad D habría sido cuando montas otra Unidad para escanearla. Pero en este caso vamos a escanear la unidad C, porque sé que hay algunas contraseñas en mi ordenador, así que hago clic en adquirir contraseñas y voy a difuminar esta sección donde están las contraseñas porque, por supuesto, no voy a mostrar mis contraseñas a nadie.

Y aquí está, ves, aquí están todas las contraseñas que se encontraron, algunas contraseñas la mayoría de ellos son para Wi-Fi y en la aplicación, barra de producto, se puede decir que es una contraseña de Wi-Fi y en el nombre de usuario, ID de producto, se puede ver el actual, SSID y creo que debe haber una contraseña de Windows también. Sí, hay un pozo que era una contraseña de Wi-Fi. Es Adriel 5g, que es uno de los uno de los SS ID que tengo en mi en mi red doméstica y ese es el otro y ese es mi 2 4 gigahertz con en mi 5 gigahertz. Así que ese es el otro nombre de usuario. Ahora este es un usuario de Windows. ¡Vuelvo porque es todavía encontrar contraseñas! Ves al estudiante, es un ¡es! Una cuenta de usuario real de mi PC.

Para esa cuenta de estudiante. Usted puede ver bajo la ubicación que dice agrietado ntlm hash..

None.

Los hallazgos dentro de OS forensics en una única ubicación que puede ser exportada o guardada para su posterior análisis. Se debe crear un nuevo caso o cargar un caso anterior antes de que sea posible añadir elementos a un caso desde las otras funciones dentro de OS forensics desde la ventana de inicio de earth forensic. Seleccionemos crear un caso. Esto le permitirá generar un nuevo caso vacío en el que recoger datos en para introducir el nombre del caso. Un caso debe tener un nombre y puede tener un Asociado, un investigador y otra información.

Aunque esto no es necesario por defecto. Se crea un caso en la carpeta forense del sistema operativo situada en la carpeta Mis Documentos del usuario, y luego se hace clic en Aceptar. A continuación, se le presentará la ventana de gestión de casos en la creación. Se creará una subcarpeta en la ubicación de destino que contendrá el caso desde manage case. Puede seleccionar un archivo de caso OSF previamente creado, eliminar casos, editar detalles de un caso existente, añadir archivos adjuntos a un caso y generar un informe de caso.

También puede añadir archivos a los archivos adjuntos de sus casos. Estos archivos adjuntos pueden ser archivos encontrados como parte del análisis forense o información adicional. Que se requiere para el caso, haga clic en añadir adjunto y seleccione el archivo requerido. A continuación, haga clic en abrir. A continuación, deberá añadir algunos detalles sobre el archivo adjunto y hacer clic en Añadir. Ahora verá la nueva entrada en la ventana de gestión del caso actual.

También puede generar un informe desde el área de gestión de casos, haga clic en generar informe y seleccione la plantilla requerida de la lista desplegable y luego haga clic en Aceptar. Se crea un informe HTML con el contenido del caso. El informe tiene el estilo de una plantilla. Os forensics tiene un número de plantillas incorporadas para elegir. Sin embargo, también puede crear su propia plantilla personalizada. Plantilla, no se olvide de visitar el sitio web de OS forensics en OS, forensics comm para más demostraciones de productos..

.

Hola y gracias por ver este video tutorial sobre el sistema operativo forense de passmark software OS forensics es un software forense de ordenador rico en características, versátil y robusto utilizado por varios forenses digitales. Respuesta a incidentes de seguridad cibernética y profesionales de TI en todo el mundo. En el video de hoy, voy a demostrar la nueva característica de flujo de trabajo de OS F y hablar de las opciones disponibles que esto ofrece a nuestros usuarios, tanto desde la versión instalada, así como la ejecución de OS F desde una unidad USB.

Una vez que inicie OS forensics, verá lo que llamamos la pantalla de inicio. Verás una lista de diferentes iconos en la parte principal de la página, así como una columna de características en el lado izquierdo de la pantalla. Esta columna se denomina ahora flujo de trabajo, y puede personalizar esta área haciendo clic en el icono de personalizar flujo de trabajo, que se encuentra aquí o simplemente haciendo clic con el botón derecho del ratón dentro del flujo de trabajo y seleccionando personalizar flujo de trabajo en el menú del botón derecho.

Ahora verá otra opción disponible aquí en el menú del botón derecho llamada botones delgados, y lo que esto hace es darle la opción de condensar. Los elementos del flujo de trabajo a una vista más pequeña. También puede notar que hay una flecha hacia la izquierda en la parte inferior y superior del flujo de trabajo, que también le permitirá restringir aún más la cantidad de espacio en la pantalla que el flujo de trabajo ocupa como este y luego para traer de vuelta la vista completa por defecto. Sólo tenemos que hacer clic en la flecha de la derecha en este punto y, a continuación, podemos hacer clic derecho y anular la selección de la vista de los botones finos para entrar en las opciones de personalización del flujo de trabajo vamos a seguir adelante y hacer clic en el icono aquí desde el menú principal de Inicio.

Así que seleccionando el icono de personalizar el flujo de trabajo, ya sea aquí en el menú Inicio o desde el menú del botón derecho aquí en el propio flujo de trabajo, se abrirá la ventana de opciones del flujo de trabajo aquí, y verás que ahora tienes las opciones de reestructurar las características disponibles en el flujo de trabajo, así como la capacidad de ocultar deseleccionando ciertos módulos del flujo de trabajo.

Esta característica se implementó para que usuarios específicos que sólo podían utilizar algunos de nuestros procesos automatizados pudieran personalizar la interfaz para que sólo se mostraran.

Aquellas características particulares que ellos o tal vez otro usuario necesitaba o desea ejecutar, también notará que ahora tiene la capacidad de reorganizar o reestructurar los módulos de flujo de trabajo en cualquier orden que desee. Esto permite a todos nuestros usuarios personalizar su propia instalación de OS forensics para reflejar mejor sus flujos de trabajo forense en su propia oficina. Por lo tanto, para mover un módulo individual, los usuarios sólo tienen que seleccionar un módulo en particular y luego utilizar las flechas hacia arriba y hacia abajo para colocar el módulo donde desean o quieren que aparezca.

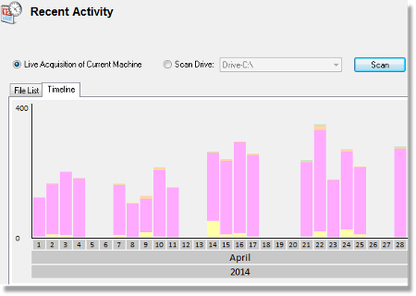

Así, por ejemplo, selecciono la actividad reciente y si quiero moverla hacia arriba, por ejemplo, debajo del módulo de gestión de casos, simplemente tengo que hacer clic en el botón hacia arriba varias veces y hacer clic en Aceptar y mis cambios se aplican inmediatamente. Al abrir el menú de flujo de trabajo personalizado de nuevo OS forensics recordará estas selecciones. Después de cerrar el programa y los usuarios pueden revertir el flujo de trabajo de nuevo a la configuración predeterminada en cualquier momento, simplemente haciendo clic en el botón por defecto que se encuentra aquí.

Gracias por ver este video tutorial sobre OS forensics. Si tiene alguna pregunta o comentario, no dude en ponerse en contacto con nosotros por correo electrónico en info at passmark, comm o visítenos en la web en cualquier momento en wws, forensics comm.

.

En este video voy a mostrarte cómo adquirir una imagen de un disco, en mi caso estoy usando un pendrive, es de ocho gigas sólo para hacer las cosas más rápidas, pero ten en cuenta que puedes hacer el mismo proceso con cualquier disco duro, pero sólo debes saber que cuanto más grande sea el disco más tiempo va a tomar. Ahora bien, esto tarda unos cinco minutos, cinco o seis minutos, y es un disco duro de 8 gigas me refiero a la unidad flash. Así que imagina que si haces un disco duro como 1 terabyte, por supuesto, va a tomar mucho más tiempo para adquirir la imagen ahora para las funciones de hash.

Voy a, seleccionar, md5 y estoy. También voy a seleccionar sha-1, por lo que voy a tener dos huellas digitales y voy a verificar la imagen voy a dejar comprobar el archivo de imagen de verificación después de la terminación y voy a dejar la desactivación de Shadow Copy marcada. Esto no es un disco duro, así que, por supuesto, no hay instalación del sistema operativo. Así que no va a, ser cualquier copia de la sombra ahora.

Voy a adelantar este video, porque va a tomar según este temporizador 6 minutos, voy a adelantar. Bien y después de seis minutos parece que el proceso. Está hecho y tengo mi imagen voy a minimizar esto. De esta manera, usted puede ver los dos archivos que se generaron. Se generan dos archivos cuando se hace esto, es la imagen en sí, el archivo IMG y luego el otro. Es un archivo de texto y voy a abrir el archivo de texto en un minuto sólo para que puedas ver lo que hay allí ahora, si haces clic derecho y vas a las propiedades, verás que este es un archivo de imagen y como es una copia bit a bit, puedes ver el tamaño es el tamaño de mi unidad flash.

Es casi 8 gigas, ahora voy a abrir el archivo de texto, y esto es lo que puedes ver en el archivo de texto. Usted ve que tiene el nombre, el archivo de imagen en mi unidad flash y luego también el timestamp md5. Recuerde que yo uso 75 y aquí está la huella digital o el valor hash y md5 para la fuente y luego el segundo. Es para la imagen, porque recuerda que hicimos la verificación. Así que, por eso ves ambos y ambos coinciden para md5, y luego ves los valores hash para sha-1 unos para la fuente y luego los otros para el verbo, después de la verificación y ambos coinciden..

.

En este video vamos a crear un valor hash para una unidad flash, se puede hacer lo mismo para cualquier disco duro, pero para los propósitos del laboratorio, sólo voy a utilizar una pequeña unidad flash ahora voy a obtener los valores hash de este volumen sin tener que ejecutar una imagen que se ve normalmente, cuando se ejecuta una imagen al final, también se obtienen los valores hash, pero esta vez no voy a, obtener la imagen. Sólo quiero obtener el hash de ese disco duro, o en este caso la unidad flash voy a seleccionar md5 aquí.

Usted puede ver que md5 no es la mejor opción porque hay una posibilidad de una colisión y lo que una colisión significa en este caso es que dos valores hash o dos dispositivos diferentes pueden tener puede terminar con el mismo valor hash y eso no es posible, porque eso es la huella digital por lo que debido a que otras alternativas sería sha-1. Usted ve sha-1 es más seguro. Esto fue desarrollado por la NSA, así que esto es como el estándar hoy en día, pero todavía un montón de he visto un montón de herramientas forenses.

Muchas empresas forenses que todavía están usando md5 podría ser sólo para fines de legado. Normalmente quieres hacer md5 y sha-1 al menos ahora. Hay otras opciones como crc32, pero seriamente 32 no es muy común. Sha-256 no es muy común. No se ve que se utilice muy a menudo, por lo que los dos que se utilizan, la mayoría en los forenses, sería md5 y sha-1, así que voy a obtener tanto md5 y sha-1 de esta unidad flash.

Bien, eliges tu volumen, tus funciones hash, y luego ejecutas el botón de calcular. Pero primero déjame mostrarte lo que tengo en esa unidad flash. Estos son los archivos que están en esa unidad flash. Así que si obtengo los valores de hash, md5 y sha-1 del flasher, con estos archivos, voy a obtener un valor específico y, a continuación, si, eliminar o añadir algo de cualquiera de esos archivos, usted debe estar recibiendo un valor totalmente diferente, porque usted hizo cambios en él y recordar que este algoritmos hash, el propósito de ella es muy integridad.

Esto es que usted puede comprobar la integridad del dispositivo o cualquier cosa que cambia después de obtener los valores.

Va a cambiar el valor hash, y así es como sabes que algo fue cambiado y en la ciencia forense sabes que la evidencia ha sido manipulada Voy a añadir mis valores hash a un caso que ya tengo. Así que eso es lo que estoy haciendo aquí. Usted puede ejecutar el hash, y usted puede ver los valores hash aquí desde dentro de OS forense o también puede adjuntar como un archivo de texto de los resultados con los valores hash y luego guardarlo en un caso que ya tiene en este caso, voy a guardarlo en un caso que ya tengo al final una vez que he terminado.

Aquí es donde se guardaron los valores hash. Usted ve, hay un archivo de texto, se llama resultados de hash, voy a, haga doble clic en él, y estos son los valores hash que se acaba de generar aquí. Usted puede ver que hay una unidad flash, es de 8 gigas, es alrededor de 7 50 y se puede ver los dos valores que se calcularon por lo que el md5 y sha-1- y esta es la forma de obtener los valores hash de una unidad- podría ser una unidad flash. Podría ser una unidad de disco duro utilizando el sistema operativo forense sin tener que ejecutar una copia completa bit a bit..

None.