- Hacer pruebas de penetración para gestionar evaluaciones de seguridad dirigidas por expertos

- Última actualización: 21/04/20

- Ha habido 1 actualización en los últimos 6 meses

Las ediciones de Metasploit van desde una edición gratuita hasta ediciones profesionales para empresas, todas ellas basadas en Metasploit Framework, un kit de desarrollo de software de código abierto con la mayor colección pública de exploits de calidad garantizada del mundo.

Excelente bienvenida a la demo del equipo metasploit. Reunión eh hecho en marzo espero que la gente está haciendo bien. Tenemos algunas buenas actualizaciones y un buen grupo de demos hoy para compartir, así que, vamos a saltar en vamos a jugar marco. Vamos, vamos a ponernos al día en metasploit framework, alan foster nos va a guiar a través de lo último y lo mejor alan gracias. Chris uh impresionante un montón de nuevos módulos, un montón de mejoras y características y correcciones de errores para los últimos dos lanzamientos um así que para los nuevos módulos.

Um miembro de la comunidad ramela sebastian ha contribuido con un nuevo módulo para una vulnerabilidad de cruce de directorios en el portal web ssl uh vpn de fortios, que es más o menos el uso de una lectura arbitraria para bien, ni siquiera una lectura arbitraria, una lectura del archivo de sesión web que contiene credenciales de texto plano y estas credenciales se puede acceder a través del comando de base de datos creds después de haber ejecutado el exploit con éxito y miembro de la comunidad porque ha contribuido dos nuevos módulos para apache flink. El primero es un módulo auxiliar para el gestor de trabajos, que proporciona índices de archivos arbitrarios no autenticados, y el segundo es un exploit que consigue la ejecución de código java arbitrario, y tendremos una demo de apache flink más adelante el miembro de la comunidad matthew dunn ha contribuido con un nuevo modelo, un nuevo escáner auxiliar, el módulo http rdp web login, que aprovecha un comportamiento de temporización del proceso de autenticación webrtp para determinar los usuarios válidos.

Tendremos una demostración de esto, y la nuestra propia. Christophe de la fionte ha añadido una nueva evasión: módulo de windows um para el proceso, herbert darping uh, que aplica la técnica de invasión de herbert derby para windows, cargas útiles y tendremos una demo de esto para las mejoras y características. Nuestro propio spencer mcintyre ha actualizado el intérprete de quórum y las bibliotecas de la consola para manejar mejor los casos en los que un intérprete dado puede no soportar un comando particular uh.

Así que ahora, en lugar de eso, cada versión del intérprete autentificará eso adecuadamente um. Por lo tanto, en lugar de dejar la criptomoneda te dirá por adelantado, creo que tendremos una demostración de esto más tarde y nuestro propio fomento.

I e mismo ha hecho mejoras en la consola de metasploit para tener palabra. Wrapping habilitado, por defecto para todas las tablas que voy, dar una demostración rápida de eso y también he actualizado el flujo de trabajo de contribución para requerir todos los nuevos módulos para pasar robocop y msf, controles ordenados, uh antes de ser fusionado con el marco um.

Así que muchas de estas alertas generadas en realidad se puede fijar de forma automática y vamos a coger como los casos de borde de seguridad y otras cosas y voy a tener una visión rápida de que más tarde. Uh, nuestro propio spencer mcintyre, ha mejorado el módulo cve 2021 3156 um para iv barons, módulo samir simedit uh, con un par de características adicionales que se quedaron fuera debido a las limitaciones de tiempo de la primera presentación um. Así que esto incluye la limpieza y la aleatorización de la biblioteca de carga útil y miembro de la comunidad porque ha mejorado el karjasoft sami ftp server uh módulo um, que era un módulo de desbordamiento de usuario um y él ha mejorado que con la documentación, así como la integración de la nueva mezcla de verificación automática, que automáticamente pre-comprobar si un objetivo es vulnerable antes de ejecutar el exploit, así como hacer mejoras de fiabilidad.

Un miembro de la comunidad cero suma, cero x0 ha mejorado el módulo ps, ms1710 exacta para apoyar realmente la huella digital adicional. Para los objetivos de windows, storage, server, 2008, r2, um impresionante y para las correcciones de errores nuestro propio christophe de la fiante ha añadido una uh corrección de errores para el auxiliar de mezcla bruta uh que causó un accidente cuando el db todos los usuarios o db todas las opciones de pase se establecieron, y esto no ha sido abordado gracias por que uh miembro de la comunidad porque ha corregido un error en el módulo de dumping de credenciales scada br que le impidió procesar los datos de respuesta uh.

Nuestro propio spencer mcintyre ha corregido un error um, donde las sesiones estaban siendo validadas incorrectamente debido. El hecho de que el cifrado de tlv para la sesión tendría lugar antes de la verificación de la sesión eh. El arreglo ahora considera que las sesiones de los intérpretes son válidas si negocian exitosamente la encriptación tlv, y este arreglo también elimina la opción de autoverificación del almacén de datos de la sesión, ya que todas las instancias válidas del intérprete deberían negociar, tld, la encriptación automáticamente y tendremos una demostración de esto más tarde y nuestro propio dean welch ha puesto una corrección de errores para el intérprete de la forma de extensión kiwi.

Tendremos una demostración rápida de esto más tarde también, y Dean también ha mejorado los módulos del marco municiploid que dependen de la biblioteca faker, que se utiliza para generar automáticamente el contenido falso para eludir waff, etc, y por lo que ahora va a estar siempre disponible, a diferencia de algunos casos de borde en el que no estaba disponible y en realidad causó el campo de módulo y el comando de búsqueda dentro del intérprete se ha actualizado para apoyar las búsquedas que comienzan en el directorio raíz como aka barra diagonal y estos tipos de búsquedas no estaban previamente disponibles y vamos a tener una demostración de que más tarde.

Um impresionante. Como siempre, puede mantenerse al día con el metasploit semanal envolver las entradas del blog en el blog rapid7 com y un gran agradecimiento a la comunidad y todos los involucrados en hacer este vacío mejor. Así que gracias por lo que saltar en demos, uh. En primer lugar tenemos Grant uh hablar de las mejoras de verificación de la sesión uh al intérprete sí. Así que este fue un cambio interesante que fue presentado por Owen Spence, mcintyre um. Si usted quiere jugar los videos a lo largo de aquí, es un poco más fácil de explicar con el vídeo que lo haría por sí mismo um. Esencialmente, lo que estamos haciendo es que creamos un pequeño controlador aquí ahora previamente? Lo que pasaría es que si tratas de conectar tu manejador de intérprete y, digamos en este caso, nos conectamos con uh netcat como verás en breve um.

Se supone que no es una conexión válida. Um anteriormente, se importaba pensaría que era una conexión válida y sólo tipo de colgar allí por un tiempo hasta que el tiempo de espera era normalmente alrededor de cinco minutos, así que había un poco de uh retraso entre cuando realmente conectado y cuando el chico de madison pensó hey. Sabes que las sesiones uh no son correctas um, así que ahora, en su lugar es que nos aseguramos de que la negociación tlv um tenga lugar ahora esto es parte de la um nueva encriptación que añadimos a manus floyd seis, y si esa negociación tlb no se completa con éxito uh dentro de 30 segundos, la mayoría de los chicos ahora dirán bueno.

Esto muestra aquí que las sesiones no válidas y se cerrará um, pero esto es sólo una pequeña actualización interesante que tenemos um debido a los cambios que hicimos con motorsport 6 para hacer todas nuestras sesiones um cifrado uh. Ahora comprobamos que han negociado esa encriptación correctamente antes de que sea inválida, eso es genial um y creo que tenemos una demo que muestra la corrección de los argumentos del comando kiwi para la extensión metropolitana sí. Así que esta fue una corrección de errores que tuvimos con um un tipo de error malo en kiwi um. Esencialmente, lo que sucedería si usted acaba de jugar el video aquí? Um es cuando se ejecuta el comando qb uh.

Esencialmente, ¿qué sucede con el comando kiwi? Es que pasamos… Cualquier argumento que se toma en la línea de comandos para kiwi um? Desafortunadamente, no leímos correctamente la wiki, que decía que los argumentos de la línea de comandos tienen que estar envueltos en comillas dobles para que funcionen correctamente. Así que esto llevaría a un error muy confuso en el que, el comando todavía funcionaría, pero tomaría cualquier espacio y los trataría como comandos separados a como si sólo pasara los argumentos incorrectamente um.

No los trataría como un solo argumento. Haría trampa para aquellos como dos documentos separados um, así que ahora nos aseguramos de que son de doble código, envuelto uh, por lo que acaba de hacer un pequeño error tipográfico aquí, pero si escribimos que ahora verás si nos desplazamos hasta aquí, um sólo deja que vaya hacia arriba, se puede ver que no hay errores aquí. Así que voy a desplazarme hasta la parte superior de la misma.

Puedes ver que ahora ya no muestra ningún error, mientras que antes aparecía sin errores en la parte superior, y luego había un error en la parte inferior para decir: hey. Usted sabe que no podemos ejecutar este comando porque no estamos seguros de lo que quiere decir um. Así que espero que esto ayude a la gente que está tratando de ejecutar el comando tv realmente ejecutar sus comandos correctamente y obtener la salida que son. Después de eso es genial gracias. Sé que algunas personas en realidad se encontró con que uh. La solicitud de hilo, la solución para que era en realidad uh.

Uh bastante involucrado de la comunidad con algunas carreras de los trabajadores proporcionados también así que buen trabajo de fijación que decano y la presentación de ese gruñido impresionante uh.

Otra demostración de ti mismo subvención uh, que ha hecho mejoras en la funcionalidad de búsqueda intérprete sí. Así que este fue en realidad de uh owen shelby ritmo um. Ella sabe que esto mientras ella estaba haciendo algunas pruebas y yo soy sólo si usted acaba de jugar la demo aquí uh. Básicamente, lo que pasó es que tuvimos un poco de un error de lógica dentro del comando de búsqueda, um sí mismo, por lo que sería tratar de hacer incorrectamente algunos despojo del comando um? Esto llevó a un error por el cual, si se trata de buscar desde el directorio raíz en sí, no funcionaría como se esperaba.

Así que aquí sólo voy a mostrar si ahora tratamos de buscar todos los archivos lib desde el directorio raíz y si quieres saltar hacia adelante uh en el video un poco, se necesita un poco de tiempo. Um usted puede saltar hacia adelante. Sí. Tarda un poco en ejecutarse porque está buscando en el directorio, pero… Lo que deberías ver es que ahora tenemos toda la salida anterior. Este comando no mostraría ninguna salida en absoluto um porque estábamos buscando desde el directorio raíz y había un error que incorrectamente eliminaría algunos de los comandos um. Ahora obtenemos todos los resultados, así que eh un pequeño descuido de mi parte, pero ha sido arreglado y ahora funciona correctamente.

Niza y creo que este es un demo para un módulo que recientemente aterrizó. Así que está disponible en el repo ahora uh. No se perdió el corte más nuestra liberación de la semana pasada, pero será en la liberación de esta semana. Si yo, si tengo esa subvención derecha sí por lo que este fue uh una vez que ha estado recibiendo un poco de atención de las noticias, por lo que quería sólo demo esta semana, a pesar de que no es, como usted ha mencionado, se aterrizó en el corte de liberación. Sin embargo, será en la próxima versión, corte um.

Así que este, si sólo quiere reproducir el video este- era una vulnerabilidad de deserialización no autenticada dentro de hpe sim um. La vulnerabilidad se produce debido al uso um falta de controles, um que se producen al deserializar un mensaje amf que se envía a una página que está disponible y autenticado um.

Esto lleva a la ejecución remota de código, ya que el usuario ejecuta hpe sim. Típicamente, este es el administrador como se verá en breve y luego de allí se puede escalar fácilmente. Las imágenes al sistema desde el administrador en una máquina de windows de nuevo depende de lo que el uso que se está ejecutando como pero teniendo en cuenta los privilegios que hpd7 requiere más probable.

Va a ser alguna forma de aptitud de la derecha, así que sólo voy a seguir adelante y configurar las opciones aquí, ya que este módulo soporta tanto las opciones de línea de comandos y cuando hay poder, shell windows powershell, permite uh ejecutar uh. Lo siento obteniendo la sesión del intérprete, así que vamos a seguir adelante y utilizar que también ejecutar el comando de verificación, que apoya la comprobación de si el objetivo es vulnerable. Um que sólo se ejecuta un comando simple como un sólo quiere comando a sólo para ver si la deserialización trabajado o no. Así que como puedes ver, el exploit es muy rápido de ejecutar, toma un par de segundos um y tenemos administrador, y luego podemos escalar privilegios de sk privilegios, el sistema de allí um, y si sólo queremos verificar esto, podemos cargar qe y sólo hacer una rápida créditos.

Msv y se puede ver que estamos ejecutando nuestro sistema y llevar a cabo las credenciales de manera muy fácil de ir de ningún acceso a un servidor para el acceso completo sobre. ¡Si usted tiene el servicio en este administrador, eso es genial! Esa es una muy buena demostración, gracias de nuevo um siguiente, tenemos una demostración para el proceso: harper derping módulo de aviación, kristoff, así que uh. Este es un módulo de evasión basado en el proceso. Su técnica de producción descubierta por tony show. Así que este módulo genera un ejecutable de Windows, que es básicamente una envoltura alrededor de una carga útil así que el proceso. Su producción uh consiste en ocultar el comportamiento del proceso mediante la modificación del contenido en el disco.

Después de la imagen se ha reunido en la memoria y antes de que el primer hilo se crea, así que aquí está el proceso aproximadamente um, nosotros, el módulo primero lo siento, el ejecutable principal de los cultivos, la carga útil y el disco como otro y ejecutable. A continuación, asigna este ejecutable en la memoria y crear el proceso principal.

Luego anula el contenido rescatado en el disco con otro binario inofensivo. Así que por defecto va a utilizar la calculadora de Windows y, finalmente, inicia el primer hilo para ejecutar el payload.

Esto funciona porque los productos de seguridad suelen inspeccionar el archivo que se utilizó para mapear el ejecutable. Esto se hace registrando un callback en el kernel de windows. Entonces decide si el proceso es una carga a ejecutar basado en lo que está en el disco, y aquí el proceso ejecutará algo diferente a lo que está realmente en el escritorio. Así que eh, ¿te importaría comenzar el video por favor, gracias um, así que aquí para esto, he configurado un objetivo de las ventanas que es un windows, 10 versión 1909 uh completamente al día, uh con windows defender habilitado la protección en tiempo real y la protección contra manipulaciones, y también con la definición de virus justo.

Al día, por lo que también he instalado en esta máquina de la webificación, que es el conocido uh. Maldito entregable, así la aplicación, dvdwr wa, es sólo para obtener algún tipo de entorno casi real para probar esto. Entonces, ¿qué vamos a hacer para demostrar esto? ¿Cómo funciona esto? Uh, vamos a utilizar una carga útil normal, que es en este caso uh- tcp inverso, metabreader carga útil vamos a generar el binario y el uso de la aplicación, la aplicación web para cargar este binario um.

También iniciamos un manejador aquí para obtener nuestro shell si funciona, pero muy bien así que usando la aplicación dvwa, vamos a subir la carga útil aquí y ver. ¿Qué va a pasar a la derecha, por lo que falló como se puede ver, y uh sí. Ni siquiera tocó el disco, así que um, como puedes ver, en el en el host de windows windows defender, en realidad detectar la carga útil y bloqueado antes de cualquier ejecución. Aquí vamos. Este es un archivo php 10 porque es cómo funciona php, pero contiene nuestra carga útil derecha. Así que ahora vamos a utilizar el procesador de producción de la evasión, el módulo, que es sólo una envoltura alrededor de una carga útil, por lo que vamos a establecer las opciones aquí son las opciones por defecto, por lo que el nombre del archivo, que se genera al azar, el archivo que va a reemplazar la carga útil en el disco y el directorio de escritura.

Así que lo ejecutamos. Vamos a tener un ejecutable aquí y vamos a cargarlo de la misma manera que hicimos con la carga útil. Así que, como usted puede ver, el conjunto de carga útil aquí es la misma carga útil antes de la inversa: tcp metabraider falló bien. Así que vamos a subir esto y funcionó así que aparentemente windows defender no consiguió todo bien. Así que, vamos a asegurarnos de que está en el host remoto. Así que vamos a copiar esto y y tratar de acceder al binario, el ejecutable directamente en el uh sí. Así que, de acuerdo, podemos acceder a él. Así que es allí va a copiar esta ruta. Va a ser útil para ejecutarlo justo después así que vamos a utilizar otra sección de esta aplicación, que es la parte de inyección común uh.

En primer lugar, vamos a comprobar cuál es nuestro directorio actual para asegurarse de que vamos a llamar a la ejecución del binario utilizando una ruta absoluta. Así que aquí vamos así uh. Si quieres detalles sobre esta aplicación um, tienes un montón de detalles en línea. Es una aplicación muy común para aprender cómo um, si el juego web ataque basado en la web uh están trabajando. Es… es… Es muy interesante. Si usted no lo sabe, trate de probar esto, pero bien volver a toda la carga útil, por lo que vamos a enviar a nuestra ruta, cambiando la barra a la barra invertida, porque es windows y ejecutar nuestra carga útil derecha.

Así que, vale, tenemos una sesión, así que nos saltamos completamente el antivirus. Nos las arreglamos para subirlo y ejecutarlo sin que windows, defender detecte sí, como puedes ver, estamos en la máquina correcta y en la misma ruta que vimos justo antes así que ha sido probado en muchas versiones de windows con windows, defender y también un vasto antivirus. Así que funciona bastante bien y es eh, estoy seguro de que va a ser muy útil. Vamos a traer en um siguiente, tenemos una demostración de microsoft, cliente web rdp, módulo de enumeración de inicio de sesión por brendan hola. Disculpen, una de las cosas buenas es que yo diría que esto es más que un escáner, pero no lo llamaría un exploit en sí mismo.

Anteriormente había una vulnerabilidad en la web de Outlook. Supongo que lo llamaría en que usted podría tratar de iniciar sesión en el sistema de owa y sobre la base de la hora que se le negó la entrada, se podría saber si el nombre de usuario que utilizó fue correcta o no.

Uh, este mismo problema existe en el servidor de acceso web rdp, y por lo que Matt Dunn escribió un módulo para esto. También escribió una entrada de blog en la página de blog de raxis, que entra en mucho más detalle de lo que lo haré en esto, pero quería seguir adelante y demostrar esto y mostrar algunos de los inconvenientes que están involucrados con esto muy rápidamente.

Así que si quieres seguir adelante y darle al play así que en este caso uh una de las cosas que descubrí es que no se puede tener el controlador de dominio y el servidor web rdp en el mismo host. Así que si usted hace eso, el tiempo no es del todo correcto. Así que en este caso estoy en la configuración de dominio, sólo voy a tratar de usar una lista de una lista de nombres de usuario en este caso estoy usando una lista de unix. Lo hice sólo porque sé que hay un par de nombres de usuario que están en esa lista. Eso debería volver como positivo y en este caso estoy apuntando al servidor web rdp y disparamos esto y de repente se puede ver.

Todos estos están regresando como nombres de usuario válidos. Seguí adelante y lo detuve, pero si volvemos y miramos um, se puede ver los tiempos de espera son, hay una hay, una gran brecha en los tiempos de espera 763 milisegundos para algunos, pero 41 para los demás. Así que ahora estoy retrocediendo establecer el tiempo de espera para 500, y ahora se puede ver que está empezando a registrar lo que los nombres de usuario son válidos. Así que hay un poco de uh manipulación que usted necesita hacer en su parte para usar esto, pero una vez que lo hace es realmente agradable, esto es reportado a microsoft y microsoft dijo que esto no era algo que iban a hacer nada.

De nuevo. Puedes ver que agregué el usuario msf, pero una vez que todo está configurado correctamente, puedes ver que hay una brecha muy grande entre los nombres de usuario válidos y los inválidos. Ahora mismo no hay contraseñas. Puedes ver que en realidad la contraseña incorrecta es la contraseña por defecto a probar. Esto también funcionará si tienes nombres de usuario y contraseñas y te dirá si el nombre de usuario y la contraseña son correctos eh, mientras esto termina, ¿hay alguna pregunta? Esta cosa parece una buena demostración con un poco de delicadeza involucrado allí sí ahora que el tiempo de espera por defecto funcionará.

A veces no funciona otras veces, pero allí. Si lo ejecutas y luego compruebas los datos que te devuelven, es muy fácil ver la brecha. ¡Wow cool, eso es genial um! También es muy reminiscente del anterior reto metasploit ctf, escrito por grant, que era un tipo de ataque de tiempo similar. Tuvimos que enumerar los usuarios y, a continuación, a partir de que uh, basado en el tiempo de retardo de regresar desde el servidor que podría encontrar los usuarios exitosos, por lo que es genial, diciendo, ctf, tipo de vulnerabilidades que se captura en la naturaleza.

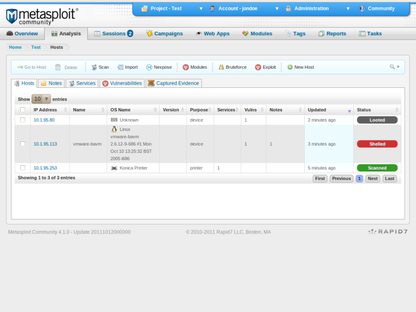

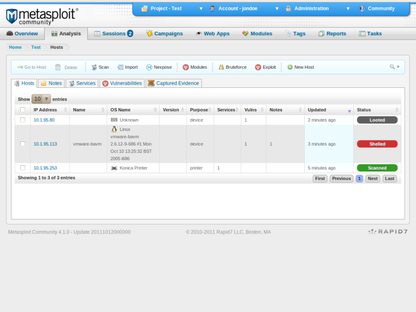

Es genial, impresionante, gracias. A continuación, tenemos una apache flink, módulo rc uh por spencer mcintyre. Gracias a todos, esta vulnerabilidad fue contribuida por nuestro propio, Be Coles, un miembro de la comunidad de larga data que presentó dos módulos, uno dirigido a Apache Flink, pero hoy vamos a demostrarlo. El que creo que es el más interesante de los dos y es el que proporciona rce no autenticado. Así que vamos a seguir adelante y sumergirse en ella. En realidad es una especie de gran segueta, porque estábamos hablando de la ctf y podemos ver allí en la parte superior es la bandera de los ganadores de la ctf, los uh las tres filas inferiores de los que son históricos y quieren estar en nuestras demostraciones para todos los tiempos.

Pero aquí estamos con uh el apache flink uh, así que esto va a aprovechar el resto api en uh, la interfaz web remota uh. Así que vamos a seguir adelante y ejecutar el método de verificación, y por lo que va a utilizar uno de esos métodos para sacar el número de versión para identificar si el objetivo parece ser vulnerable. Una vez que hemos identificado, que es vulnerable, vamos a seguir adelante y cargar y desplegar nuestro archivo jar malicioso, que en este caso es nuestro intérprete y después de que se carga, somos capaces de seguir adelante y ejecutar fácilmente, y tenemos una sesión de intérprete que se ejecuta en el contexto del usuario que inició apache flink.

Así que en este caso no es un root. Fue uh, mi propia cuenta de usuario, pero aún así uh. Con ese código remoto, la ejecución uh podría ser una buena oportunidad para usar otro exploit, como el uh reciente pseudo, uno que salió y uh.

Eso es, es genial, gracias. Vincent, gracias. Uh siguiente es yo mismo uh hablando de la tabla de envoltura, la funcionalidad de forma masiva, consola um, así que uh tablas de envoltura fueron en realidad previamente implementado en metasploits. Consola um, debido a una reciente uh, implementado la funcionalidad de la adición de las banderas de la característica de la consola dimensional para permitirnos confiar en tipo de características aún no está listo para todo el mundo, pero las cosas que queremos probar, y por lo que ahora, a partir de esta versión, todas las tablas ahora envolver por defecto que no sea la tabla de búsqueda y la tabla creds, ya que creemos que podría afectar a pentester, los flujos de trabajo de la copia de credenciales en bruto o de texto plano, credenciales de texto plano o los nombres de los módulos.

No hay impacto en el soporte de la consola de metasploit pro y todavía puede optar por esta funcionalidad. Así que si se rompe su flujo de trabajo de alguna manera, eh plantear una cuestión, y podemos ver su caso de uso y hacer mejoras cuando trabajamos duro. Así que para algunos ejemplos rápidos de antes y después impresionante, así que podemos ver el antes y después de la captura de pantalla de antes de uh. Cada vez que los valores de una columna eran demasiado largos, que acaba de derramar en la siguiente línea. Era una especie de ilegible y, a continuación, después de que en realidad no es claramente legible en sus columnas separadas um y en la siguiente diapositiva se puede ver si usted es un usuario turmoix.

Esto probablemente te impactará más porque tienes un espacio de pantalla más pequeño, así que esto es como una muestra extrema y luego en la siguiente diapositiva. Esto es algo que Dean se encontró cuando lo usaba antes, hay una tabla en alguna parte, es difícil de ver y ahora en la siguiente diapositiva con la habilitación puedes ver los datos segregados en sus columnas. Es mucho más legible. Esta solicitud de función se abrió durante unos seis años o así que es bueno para ver ciertamente que tipo de liberación inutilizable. ¿Es esta la que Todd Beardsley solicitó hace años y dijo? Por favor, haga esto agradable a 80 caracteres yep.

Esto es exactamente así de agradable y lo siguiente es yo mismo de nuevo hablando de msf, tidy y robocop cs en un nivel alto.

El objetivo del proyecto msf tidy slash rubicon era aumentar la calidad múltiple uh y también permitir a la comunidad auto-servicio de una mayor parte del proceso de solicitud de tirón a sí mismos. Uh. Logramos eso mediante la mejora de msf tidy con el poder de robocop, que tiene un montón de reglas adicionales, um, que voy a hablar en la siguiente diapositiva e importante.

También tiene correcciones de código automatizadas. Así que, en lugar de lo que antes solía suceder era que uno de robert seven o tal vez un miembro de la comunidad revisáramos otra contribución y nos diéramos cuenta. Los problemas de Ruby pasan un montón de tiempo, la revisión de uh para el tipo de problemas muy fáciles de detectar y habría una especie de ida y vuelta en curso de. Oh, ¿puedes arreglar esto? Oh, te olvidaste de esto. ¿Puedes arreglar esto también, y ahora esto es completamente auto- um auto-servicio. Ahora puedes ejecutar todas las herramientas tú mismo localmente y arreglará casi todos los problemas, y todo esto se hace cumplir con una acción de github ahora también y en la siguiente diapositiva, veremos una especie de lo que Robocop proporciona, así que en un alto nivel proporciona estilo.

Slash diseño, policías de la coherencia, por lo que es como asegurarse de que es uh tipo de coherencia con el resto de nuestra base de código uh o al menos nuevos modelos um. También tiene controles de seguridad para asegurar que no estás haciendo como la apertura de archivos en bruto o eres vulnerable a um. Usted sabe que los ataques de reversión pasado o algo remotamente um como hemos visto en el pasado, y también detectar errores y casos potenciales de borde uh. Algunos ejemplos que vimos fueron una especie de sutiles diferencias semánticas entre python y ruby. Donde, si usted mira el código como un desarrollador de python, parece totalmente legítimo, pero en realidad rubí tendrá um ligeras diferencias semánticas.

Así que cada vez que ejecutamos esto en los últimos años de los módulos, realmente encontramos errores en como los mecanismos de limpieza y todo tipo de cosas extrañas que robocop es realmente capaz de arreglar. Y lo que es más importante, también tiene correcciones automáticas. Así que puede arreglar casi todos los problemas de una manera eficiente y la siguiente diapositiva.

Por lo tanto, si usted es, hacer una solicitud de extracción, la contribución, que aparecerá como una nueva tecnología.

Recientemente he migrado este marco para utilizar las acciones de github, que son muy potentes y rápidos, por lo que en realidad sólo puede desplazarse hacia abajo la solicitud de llamada inferior y haga clic en los detalles uh en el escenario feeler, que vamos a ver en la siguiente diapositiva um. Se acaba de llamar, como hey, usted ha, no formato, esto correctamente o hay una preocupación de seguridad aquí o lo que sea, y entonces podemos ver en el texto azul diciendo como información, sin referencia cve. Bien, así que puedes asegurarte de que um, has actualizado tu módulo con el cv correcto, detalles um y en la siguiente diapositiva, si ya estás usando robocop uh. Lo siento, si ya estás usando msf, tidy um, puedes arreglar, decir casi todo con la bandera menos a.

Um usted será bueno para ir. Gracias, Alan, hay algunas fantásticas mejoras de usabilidad y… Ya sabes, gracias por guiarnos a través de esos y un gran agradecimiento a todos los demás que demoed uh hoy un montón de buen contenido allí. Así que, gracias. El equipo aprecia que um tenemos algunas actualizaciones más aquí para redondear nuestra reunión de hoy de otros proyectos que los equipos de metapoint trabajar en, incluyendo atacante kb. La base de conocimientos de los atacantes. Puedes, ya sabes, aprender sobre qué teléfonos importan y por qué y dejar tu opinión sobre si importan y por qué sólo tienes que visitar attackerkb com, el equipo tiene algunas buenas correcciones y mejoras actualmente en curso, así que nada específico para la demostración de esta semana, pero quería aprovechar la oportunidad sólo para recordar a la gente de nuestro espacio de slack de attacker kb, donde se puede compartir la retroalimentación con el equipo de desarrollo en su experiencia akb, hacer preguntas y conectarse con otros usuarios akb.

También tenemos un par de canales de alimentación. Tienen la terminan en la palabra feed allí. Puedes verlo a la izquierda. Si te gusta recibir ligeras notificaciones, puedes suscribirte a ellas para una determinada actividad que esté ocurriendo con el atacante kb excelente..

None.

Muy bien, hola a todos y bienvenidos a la red de hackers éticos. La serie de webcast de hoy nos complace traerles una inmersión profunda en el red teaming con el framework metasploit. El webcast de hoy está patrocinado por rapid7. La empresa detrás de metasploit con nosotros hoy es rapid7 zone. James Egipto Lee James ha dado numerosas charlas en varios contras y es un desarrollador principal y director del proyecto del marco metasploit y ha sido desde alrededor de abril de 2008. Como se indica en la descripción del webcast, James se llevará a todos ustedes en una inmersión técnica y profunda a través de las nuevas características del marco de metasploit libre y de código abierto, utilizando la versión recientemente lanzada, 3 6.

Se centrará en las técnicas, valioso para la penetración profesional, probadores y equipos rojos y empresas de consultoría, pero antes de llegar a la acción, sólo quería asegurarse de que yo digo a todos ustedes que, sí, como he mencionado antes, vamos a grabar esta presentación y hacer que el vídeo completo disponible en línea en la red de hackers éticos. Es cerca de fin de mes. Ahora bien, para cuando tengamos la grabación y la convirtamos y la publiquemos en ¿qué? Será… Probablemente será a principios de abril que conseguirá que en vivo y vamos a estar en contacto con todo el mundo en todos los medios posibles. Así que se twitteará.

Se enviará por correo electrónico, se incluirá en la red de hackers éticos. De todos modos, es posible que podamos para hacerle saber que. Sí, el video está en línea. Ahora también tenemos algunas preguntas antes, mientras que la gente está en la sala de espera preguntando por la cubierta de diapositivas y sí, que también se pondrá a disposición en el momento en que el vídeo se publicó en formato PDF. Así que les agradecemos de antemano su paciencia después del evento en vivo. Una vez que lo hayamos puesto en marcha, esta presentación durará algo menos de una hora y luego, como siempre, habrá preguntas y respuestas.

A continuación, si quieres hacer una pregunta, utiliza el formulario de preguntas en tu propio panel de control de GoToWebinar y esa pequeña área para tus preguntas es una sección diferente a la del chat.

Así que tenlo en cuenta. Haremos todo lo posible por responder a todas tus preguntas. Si no llegamos a hacerlo o si se te ocurre algo después del webcast en directo que se te ocurra durante el webcast, bueno, no te preocupes. Puedes simplemente ir al hilo del foro de la Red de hackers éticos para este mismo webcast y tus preguntas serán respondidas allí.

James también se pasará periódicamente por esos foros para ayudar en todo lo que pueda a responder a tus preguntas o darte alguna orientación si es posible. Además, esto va a ser bueno para aquellos que no pudieron asistir al evento en vivo y están escuchando esto en la forma grabada. Y también tienen preguntas. Bueno, puedes simplemente ir al hilo del foro. Hacer preguntas después del hecho, y James volverá a comprobar periódicamente para ver lo que puede hacer para ayudarle ahora.

La otra cosa que nos gustaría hacer hoy es conseguir una buena sensación de quién está ahí fuera hoy, ¿quién es nuestra audiencia? Así que tenemos un par de preguntas de la encuesta para presentar a todos ustedes a James hoy, así que vamos a seguir adelante y lanzar que la primera y, básicamente, lo que queremos averiguar y ahí vamos que debe estar mostrando en sus pantallas ahora. Pero básicamente, ¿cómo estás usando metasploit ahora, si es que lo estás usando? Así que por favor dinos si estás usando lo que es metasploit, ¿lo usas a diario para usarlo de vez en cuando ha sido un tiempo? ¿Sólo lo usas? Digamos que si tomaste un campamento de entrenamiento o nunca lo has usado? Bien, les daremos un minuto, o parece que ya casi el ochenta por ciento de ustedes han votado y seguiremos adelante, y les daremos unos minutos más para o unos segundos más para responder a esa pregunta hasta ahora.

Parece que el treinta, dos por ciento de ustedes dice que sí de vez en cuando, pero el veintitrés por ciento dice que sí, pero sólo en un entorno de aprendizaje, el diecinueve por ciento de ustedes dice que sí diariamente. Vamos a seguir adelante y vamos a cerrar esta encuesta y luego la compartiremos con todos vosotros, para que podáis ver cuáles son los resultados y, de nuevo, además de averiguar un poco sobre vosotros.

Esto también le permite a James saber de ti por si acaso le da la oportunidad de adaptar un poco su presentación hacia la audiencia. Muy bien. Bueno, gracias por hacer eso.

En primer lugar, Paul vamos a pasar a una segunda encuesta ahora y, básicamente, lo que queremos saber es si usted está usando metasploit, ¿cómo lo estás usando? Muy bien, las respuestas están empezando a llegar. Saltando a un rápido liderazgo en el cuarenta y cuatro por ciento ahora es como una seguridad de TI. El siguiente profesional es para fines educativos. Luego tenemos como un consultor siguiente en la línea. Tenemos el equipo rojo. Tenemos cerca del ochenta y cinco por ciento de las personas que han votado.

Denles unos segundos más. Todo bien ahora parece que esos números se mantienen casi igual, así que vamos a seguir adelante y cerrar. Esa encuesta para ustedes y luego compartirla con ustedes, para que puedan ver los resultados, así como James. Bueno, permítanme agradecerles en primer lugar por unirse a nosotros y también por participar en esas encuestas y ahora que se han presentado a nosotros. Bueno, ahora es el momento de presentarles a todos ustedes a James, así que James, si estás por ahí sólo quería decir rápidamente, hola y gracias por unirse a nosotros hoy, te agradezco hola, todo el mundo en este momento, agradezco su tiempo hoy y así, si ustedes quieren ver exactamente lo que James se ve allí, él es, y voy a seguir adelante y pasar esto a James James.

Permítanme que les ponga como presentador aquí y en un segundo deberían poder ver el escritorio de James y les dejaré llevárselo y seguir con el programa, de acuerdo. Así que espero que todo el mundo pueda ver que um hoy vamos a empezar con una pequeña discusión de la arquitectura del marco metasploit y cómo las cosas están dispuestas en la estructura de la biblioteca y cómo todo encaja. A continuación, vamos a hablar un poco sobre los módulos y por qué son importantes para el funcionamiento del marco de trabajo a continuación vamos a entrar en una discusión del último tipo de módulo para la explotación de correos y que es donde vamos a pasar la mayor parte de nuestro tiempo hoy.

Es una gran característica nueva y nos da mucha capacidad para realmente cavar en un sistema una vez que lo comprometimos, entonces vamos a hablar brevemente sobre la plataforma, agnóstico, cargas útiles y eso es cualquier cosa que podemos ejecutar en. Ya sabes, más que en Windows, entonces vamos a entrar en algunas de las nuevas características comerciales más interesantes que están disponibles hoy en día en express y pro y, por último, vamos a entrar en una demostración en vivo, y una vez que la demostración se termina, vamos a tomar algunas preguntas y al final de las preguntas, si usted sabe, si hay algo de tiempo, posiblemente podemos volver y hacer otras demostraciones si usted está interesado quiero señalar.

Esto es para los usuarios avanzados del marco y lo que significa, básicamente, es que usted entiende algunos de los conceptos de metasploit espero que han utilizado un poco y puede, pero y puede entender las ideas detrás de por qué usted quiere comprometer un sistema de todo ese tipo de cosas, así que, en primer lugar, espero que nuestras diapositivas van wonky allí vamos así. En primer lugar, el proyecto metasploit fue fundado en 2003 por HD más.

Más tarde recogió un par, más desarrolladores, scape y cuchara él, y unos pocos contribuyentes de la comunidad que transformó o lo que era originalmente un juego en una plataforma de explotación totalmente realizado que finalmente consiguió portado a Ruby. Fue originalmente perla y se convirtió en la plataforma de pruebas de penetración de código abierto que todo el mundo utiliza que hemos tenido más de un millón de descargas. En el último año tenemos ciento veinte mil usuarios activos que se actualizan al menos una vez a la semana y uh recientemente algo en términos del proyecto. El marco metasploit fue adquirido en 2009 por rapid seven y en ese momento HD se unió a rapid7 como c so y poco después, entré como el director del proyecto de código abierto.

Es importante señalar aquí que rapid7 sigue comprometido con la comunidad. Mucha gente era muy escéptica sobre cómo iba a funcionar, si el marco se iba a convertir en una bestia propietaria con la que ya no se podía jugar, pero creo que está bastante claro, por la forma en que rapid7 ha tratado el proyecto, que es y seguirá siendo de código abierto.

Está bajo una licencia bsd completamente libre que puedes tomar para modificarla tácticamente y usarla como quieras, y también es importante tener en cuenta que el framework es la base de nuestras ediciones comerciales. Es el núcleo que permite la ejecución de las adiciones comerciales. Así que este es el aspecto de la arquitectura en un gráfico simplificado.

Comenzamos con la biblioteca Rex- y esto es una parte de la biblioteca original pex que era la biblioteca de explotación de Pearl y ahora es la biblioteca de explotación de Ruby y ahí es donde todos nuestros protocolos y varios no exploits. Las cosas específicas se implementan, pero los protocolos y todas esas otras cosas son, se implementan de una manera que hace posible la explotación. Así, por ejemplo, nuestra biblioteca HTTP es considerablemente diferente de una biblioteca estándar, porque sabes que a veces quieres o quieres ajustarte a las especificaciones y hacer exactamente lo que dice el RFC 2616.

Pero a veces quieres ser capaz de desviarte de eso, y Rex hace todo eso posible. Es realmente difícil modificar las cabeceras de forma incompatible si se utiliza una biblioteca estándar, por lo que Rex nos permite hacer ese tipo de cambios en el protocolo. Entonces msf, el núcleo se sienta encima de eso y define el marco de trabajo en sí mismo y ahí es donde vive una definición de cómo deben actuar los módulos.

Hay otras cosas que se construyen sobre Rex, dándonos más control y más interfaces de alto nivel para tratar con los protocolos y los formatos de archivo, y ese tipo de cosas que viven en MSF, core y luego se sientan en la parte superior del núcleo es la base y la base nos da un medio simplificado de hablar con el propio marco. Así que la base se ocupa de los manejadores de sesión y otros tipos de cosas de alto nivel que se necesitan para hablar con el marco y para utilizar todos esos protocolos para encontrar los bastidores.

Ahora tenemos varias interfaces que se unen a la base y en cualquier punto el código en cualquiera de estas secciones, puede hacer referencia a código de nivel inferior, por lo que todos los módulos pueden acceder directamente, protocolos Rex, métodos y clases Rex y el núcleo puede hacer lo mismo y en cualquier lugar a lo largo de esa cadena.

Pero tenemos varias interfaces. Interfaces de usuario que hablan con el marco metasploit y el primero de los que vamos a centrarnos en el día de hoy es la consola y que es una línea de comandos interactiva, la consola que le permite escribir comandos y tienen cosas suceden.

Así que asumo que la mayoría de ustedes están al menos algo familiarizados con la consola y vamos a jugar con eso. Un poco más tarde, el COI es una idea un poco menos sofisticada en la que acaba de ejecutar un solo exploit y va hemos añadido recientemente Armitage al árbol principal del marco y armitage y MSF GUI son ambos gooeys Java que le permiten en una forma gráfica hablar con el marco y, por último, tenemos nuestro PC, que es el backend que permite varias otras interfaces para tratar con metasploit MSF GUI Armitage, varias pequeñas herramientas de terceros, todos utilizan nuestro PC y las ediciones comerciales, también lo utilizan como su caballo de batalla back-end, pero la carne y las patatas que usted sabe todo el mundo.

Todo el mundo que sabe algo sobre el marco en su mayoría sabe los módulos que tenemos todos estos diversos tipos. Hay más que sólo exploits, y no puedo enfatizar lo suficiente. El marco metasploit no es sólo un montón de exploits es un marco, y contiene todas las cosas que usted necesita no sólo para ejecutar los exploits, pero para llegar a obtener acceso de alguna manera y para hacer eso, necesitamos cargas útiles allí. El código arbitrario del que has oído hablar en los avisos, para nuestros propósitos, la mayoría de las veces es meterpreter, pero también tenemos sesiones de shell para los casos en que meterpreter no está disponible y VNC, que te da un escritorio interactivo completo.

Luego tenemos codificadores, que simplemente están ahí para añadir. Int repetir las cargas útiles, hacerlas más aleatorias para que no parezcan tan obvias en el cable y su propósito secundario es eliminar los caracteres malos así en un exploit. Así, por ejemplo, si estamos utilizando un desbordamiento en un nombre de usuario en un servidor ftp, un símbolo @ es un delimitador en un nombre de usuario. Significa que no es el final del nombre de usuario en el comienzo del puesto que viene.

Así que si tenemos un símbolo de arroba en nuestro payload, el exploit mismo se romperá. Necesitamos alguna manera de eliminar esos caracteres de una manera genérica y eso es lo que codificadores que para un OP es de la instrucción x86 ninguna operación.

Significa que realmente no hacen nada, pero no necesita ser específicamente la instrucción x86 de 0 X 90 él. Puede ser cualquier cosa que no afecta el flujo del programa, por lo que puede ser. Ya sabes que un incremento o registro no afecta al flujo del programa y mientras no nos preocupemos por ese registro, actúa como una operación nula, así que creamos sofisticados mapas LED para, de nuevo, añadir más entropía y también para mantener el tamaño de las cargas útiles consistente.

Por último, es un poco subestimado, el tipo de módulo de auxiliar muchas cosas interesantes se implementa en auxiliar. Es donde todo nuestro descubrimiento ocurre. Es donde el escaneo de puertos y el descubrimiento de la versión, y todas esas cosas suceden en módulos auxiliares también implementados aquí- es el auto poema del navegador, que es un módulo para la toma de huellas digitales y la explosión automática de los navegadores y la razón por la que creo que es subestimado es porque a menudo, incluso sin un exploit tener una sesión autenticada con algún servicio, puede obtener un shell.

Así que tenemos numerosos módulos auxiliares para hacer frente a eso, sobre todo a través de la fuerza bruta y a través de otras formas de determinar si una sesión es válida o si una sesión de inicio de sesión es válida, pero ahora hemos añadido módulos de correos, y este es el más nuevo tipo de modelo, y aquí es donde vamos a pasar la mayor parte de nuestro tiempo hoy. Así que de vuelta en el día en usted sabe, 2003 la mejor manera de hacer frente a la explotación de correos fue, con un espectáculo, metasploit mejorado que considerablemente cuando el puerto a Ruby ocurrió, y nos dio IRB IRB es el shell interactivo de Ruby.

Le permite el acceso directo a los objetos del marco, los objetos de sesión y y le puede dar una forma de utilizar el control, las estructuras de control y arbitraria Ruby para hacer frente a una sesión para usted. Así que puedes hacer un bucle alrededor de un directorio y hacer un recurrido hacia abajo usando Ruby puro.

Es increíblemente útil poder hacer esto. Un gran ejemplo de la maravilla que se puede hacer con IRB es la charla de hds sobre ntp en bsides el año pasado en bsides, Las Vegas el año pasado. Fue el escaneo que hizo fue hecho completamente en RV, por lo que fue un bucle gigante que escanea toda la Internet para un solo puerto y todo lo que se hizo un IRB.

Así que nos dimos cuenta de que ese IRB es realmente poderoso, pero es difícil de automatizar y como una solución para esa automatización, se inventaron los scripts de meterpreter y los scripts de meterpreter son básicamente un archivo plano de forma libre, ruby que se envía por correo electrónico en el contexto de la sesión, y eso nos da un montón de poder y una forma realmente simple de automatizar todas las cosas de post explotación que usted podría querer hacer y tienen propiedades buenas y no tan buenas. Una de las mejores cosas es que el propio archivo se relee antes de cada ejecución, por lo que hace que el desarrollo de ellos sea muy fácil.

Sólo tienes que cambiar el archivo de ejecución, que de nuevo cambiar el archivo de ejecución de nuevo y es muy simple: usted no tiene que reiniciar el marco. También es una interfaz sencilla. Es realmente sólo un archivo de rubí regular, por lo que puede utilizar rubí arbitraria en allí y puede hacer cualquier cosa que podemos hacer y le da acceso a todo lo que el marco tiene todas esas bibliotecas recs métodos para crear nuevas cargas útiles.

Así que usted puede cargar un ejecutable lo que quieras hacer. Todo eso está disponible, pero hace algunas desventajas y uno de los más grandes es que no hay estructura por lo que porque es sólo un archivo de rubí plana. No tenemos ninguno de los metadatos que usted necesita. Así que no tenemos campo de autor. No tenemos un campo de descripción. Ni siquiera tenemos un nombre para nuestros scripts, excepto el nombre del archivo y los nombres de los archivos no son necesariamente tan útiles para determinar lo que el script realmente hace. Tampoco hay comprobaciones genéricas de compatibilidad.

Así que no hay manera de saber si esto va a funcionar en, digamos, windows, 2000, frente a windows, XP frente a 127, y eso nos lleva a otro punto que todos los scripts de interpretación se construyen o se construyeron originalmente sólo para las ventanas, porque meterpreter sólo existía para las ventanas.

Ahora, eso ha cambiado. Tenemos Java, tenemos PHP, POSIX todavía está en marcha, aunque el colaborador que estaba trabajando en ello ha desaparecido un poco del mapa, así que espero que se recupere y tengamos un meterpreter POSIX en algún momento en el futuro. Pero a continuación, el análisis de opciones en los scripts de meterpreter es ad hoc y por el momento la mayoría de ellos utilizan un simple método de letras de guión para tratar con las opciones.

Pero todas esas letras pueden ser decididas arbitrariamente por el script, por lo que no tenemos ninguna forma estándar de tratar con las opciones y no necesariamente significan lo mismo en diferentes scripts. Así que necesitamos una mejor manera de tratar con eso y, por último, no es fácil reutilizar el código dentro de los scripts debido a la forma en que están formateados, hay un poco de copiar y pegar código que conduce a los errores introducidos en uno que no afectan a otro y a los errores corregidos en uno que no se arreglan en otro. Así que sería mucho mejor si pudiéramos reutilizar todo ese código en un solo lugar, por lo que la forma en que estamos planeando arreglar eso es los módulos de correos.

Allí, por supuesto, el tipo de módulo más nuevo y menos explorado, por lo que no tienen todo lo que eventualmente tendrán. Los módulos de correo todavía están trabajando para ser totalmente impresionantes ahora mismo, son simplemente impresionantes, son un gran lugar para empezar a contribuir al marco, porque al igual que los scripts maduros de Peter son una forma bastante sencilla de empezar. No requieren una gran cantidad de Ruby para entender cómo funcionan y están destinados a reemplazar completamente los scripts de meterpreter. Así que para hacer eso, deben mantener los aspectos buenos y mejorar los aspectos no tan buenos, y quiero señalar aquí que la infraestructura para los scripts no desaparecerá, al menos no en un futuro previsible.

Tenemos previsto dar soporte a los scripts de meterpreter de terceros durante al menos un año. Así que cualquiera de sus repositorios privados de planes de explotación de puestos en scripts meterpreter. Todo eso seguirá funcionando durante al menos un año, esperamos conseguir la participación de la comunidad y llevar todos esos scripts de terceros al formato de módulo post, así que manteniendo lo bueno al igual que los scripts de meterpreter, son, siempre recargados cada vez que los ejecutas y cuando, cuando los ejecutas desde el prompt de MSF frente a sólo ejecutarlos a través de meterpreter, puedes usar el comando reload para recargarlos sin necesidad de volver a ejecutarlos, es una interfaz simple: tiene acceso completo a Ruby, cualquier cosa que Ruby pueda hacer y cualquier cosa que el framework o una sesión pueda hacer y, en mi opinión, es realmente más fácil que los scripts porque hay alguna infraestructura ya disponible para ti como exploit o módulos auxiliares frente a los scripts, donde tenías que empezar esencialmente desde cero o copiar/pegar algo así que son.

No es tan bueno. La primera es la estructura. Así que si podemos tomar el script de meterpreter y moverlo a un formato de módulo, mejoramos la consistencia, y esto nos da el mismo formato que los exploits o zor auxiliares, cargas útiles o codificadores. Tenemos todos esos módulos con los que todo el mundo está familiarizado ahora. Los scripts tienen el mismo formato, y esto hace que todo nuestro ciclo de vida, desde la escritura de un exploit hasta su uso, pasando por la codificación de una carga útil que lo acompañe y haciendo la explotación posterior después de obtener una sesión de la misma.

Todas esas cosas están ahora configuradas de la misma manera, y esto también nos da los metadatos que nos faltaban antes, como el nombre de la descripción del autor, la fiabilidad en el caso de un exploit, y también mejora la consistencia de la configuración de opciones. Así que ahora puedes configurar las opciones exactamente como lo hacías antes cuando usabas un exploit, y también tenemos algunas mezclas para tratar con las cosas muy comunes que necesitas hacer en un exploit posterior.

La descarga y la carga de archivos es una tarea muy común que debe ser fácil de hacer, independientemente del tipo de sesión que sea. Así que tenemos estos varios mix-ins que facilitan el manejo de archivos y para la manipulación del registro, y definitivamente hay más en camino, pero también estamos solicitando el interés de la comunidad para el tipo de mix-ins que usted piensa que sería realmente útil para los módulos de post.

Para hacer cosas interesantes – y por favor, habla conmigo después, si tienes ideas para esto, así que el uso de los módulos de explotación de correos es muy parecido a los exploits, tienen, pueden ser activos o pasivos, lo que significa que un exploit activo o un módulo de correos activo se ejecutará hasta que termine y hace lo que sea que haga. Y cuando termina, recuperas el prompt. Un exploit pasivo o un módulo de correo pasivo se ejecutará en segundo plano, y puedes seguir manipulando esa sesión. Otra forma es porque todo eso se ejecuta en segundo plano y obtendrás tus datos cuando termine lo que está haciendo, como los módulos auxiliares, tenemos un comando de ejecución y también como los módulos de artillería exploit es un alias.

Así que ahora usted puede utilizar el comando de explotación en los auxiliares de explotación o módulos de correos. Todos los módulos post toman una opción de sesión si lo estás ejecutando desde el prompt de meterpreter, es implícito y no necesitas especificar el THX compatible como hablamos antes para la consistencia son, por el momento bastante simplistas. Usted puede probar para un intérprete o shell tipos de sesiones, y usted puede probar para diferentes plataformas. También estamos solicitando ideas para otras formas de comprobar la compatibilidad, como ya sabes, juguetear con el registro, para averiguar qué tipo de sesión es u otras cosas que usted puede querer saber.

Así que otras ideas para o compatibilidad son bienvenidas, así que puedes ejecutar directamente desde el prompt de meterpreter con el comando uno, y esto es exactamente como usar scripts antes de dar opciones en un formato de variable igual a valor. Al igual que cuando se ejecuta la carga útil de NSF en la línea de comandos, también se puede ejecutar a través de la interfaz normal del módulo. Utilizas el módulo igual que cualquier otro tipo de modelo, estableces las variables y lo ejecutas.

Por último, puede establecer un script de ejecución automática en un módulo de explotación, y esto se ejecuta exactamente como el uso de la secuencia de comandos de ejecución automática antes de que. La idea de la secuencia de comandos de ejecución automática es que usted quiere, tan pronto como la sesión se abre a jugar con esa sesión de alguna manera automáticamente? Así que un uso común para esto es para migrar fuera de un proceso de morir, es muy común para el navegador, explota para eventualmente bloquear el navegador después de ganar la sesión o dejarlo en un hung.

Estado tal que el usuario va a hacer clic va a matar a esa ventana. Así que lo que comúnmente quiere hacer es establecer un script de ejecución automática de mi gran y que inmediatamente tan pronto como la sesión se abre saltar a otro proceso y evitar la pérdida de su sesión cuando esa ventana se cierra. Así que la siguiente cosa es railgun. Es un paso en la dirección del control total de la sesión del sistema de destino.

Rail gun en sí no es exactamente nuevo, pero se está dibujando algunas mejoras importantes y tenemos un colaborador de la comunidad, de nombre, Chou mu, que está trabajando con diligencia y la creación de un montón de interfaces realmente grandes para hacer frente a la API de Windows y todas las estructuras y y los tipos de datos devueltos por ella, y es de esperar que va a avanzar pronto para darnos un mayor control del proceso de destino y de hecho todo el sistema.

La idea de la pistola de carril es que usted puede llamar a cualquier función en cualquier acuerdo en el sistema y que es realmente útil para el uso de las funciones normales de windows api para, por ejemplo, decir si los usuarios un administrador, pero también tiene algunos otros usos de las hadas, y una de mis ideas favoritas es el uso de una aplicación.

Propia API contra ella ejemplo. Aquí es chrome y firefox almacenan sus contraseñas en una secuela encriptada, yo base de datos, pero esa contraseña tiene que estar en alguna parte y o no sería capaz de descifrar ellos mismos por lo que el uso de sus propias dll. Podemos pedirle a las aplicaciones cuál es la contraseña y descifrar la base de datos, pedirle que descifre la base de datos para nosotros, hay un montón de cosas realmente interesantes que se pueden hacer aquí y me encantaría escuchar más ideas sobre el uso de una API de aplicaciones en contra de ella.

Así que el siguiente es Luke. Ahora Lou se originó en nuestras versiones comerciales y desde entonces ha sido empujado hacia abajo en la versión de código abierto y es la simple idea de un lugar para almacenar cosas que has robado los datos que has sacado de un sistema, y puede ser cualquier cosa es todo tipo a un archivo. Si usted tiene una base de datos activa, que el seguimiento de todos y cada uno de los archivos que usted toma, y esto será. Esto puede ser, ya sabes, el listado de procesos o variables de entorno o la configuración del registro o cualquier cosa que usted piensa que es necesario para tirar hacia abajo o lo que un módulo de correos decide es, es información útil y tira hacia abajo en el botín.

Lo mejor de esto es que puedes controlar los archivos que quieres ver bajar. Por lo general, no ponemos contraseñas aquí. En algunos casos hay excepciones, por ejemplo, si usted tiene como un sha-1 hash de una contraseña que por sí mismo no es realmente tan útil como una contraseña, por lo que puede tipo de botín, pero si tenemos una contraseña o un hash que podemos utilizar para iniciar sesión en algo como un hash ntlm o como una clave SSH, estos deben ser almacenados en la tabla de tarjetas y- y también tenemos cosas para hacer frente a las credenciales para ayudar con la fuerza bruta y el uso de módulos de inicio de sesión de RV para tomar las credenciales conocidas que hemos robado y utilizarlos en otros lugares.

Así que uno de los módulos de correos impresionantes ya disponibles es hashed um. Es, obviamente, una especie de la misma idea que el comando hash dont o la herramienta de volcado de hash o el como FG dump, pero en lugar de inyectar 22 más SDXC, lee todo lo que necesita del registro, ya que todos los hashes de contraseñas almacenadas, están en el registro en algún lugar cifrado con una clave del sistema. Podemos sacar todo eso y el caso del sistema también almacenado en el registro. Así que obtenemos todas esas cosas que necesitamos y calculamos cómo descifrarlo nosotros mismos y acabamos de sacar los hashes directamente.

Así que esto es más estable que inyectar en LSS que, si, si falla inyectando el LCS obliga a reiniciar el sistema y eso no es normalmente algo que quieras hacer, especialmente en como un controlador de dominio. Así que por eso tenemos un módulo de correos para hacer lo mismo. Hay una versión para OS X ahora, y esta es una pequeña herramienta realmente genial que Carlos bed ha reunido y sólo lee los archivos de sombra de la base de datos de OS X, una base de datos de contraseñas y puede sacar sha-1 NT y hashes LMK y podemos usarlos directamente con PS exec o el como cash dump de Mauricio agra zini es un módulo de terceros que eventualmente se fusionará en el tronco, pero sirve como un buen ejemplo de agregar sus propias cosas o cosas de terceros.

Si ves el módulo de alguien más, al igual que cualquier otro módulo, puedes tomarlo y ponerlo en tu directorio de MSF tres módulos y funcionará como si estuviera en los directorios oficiales. Cash dump es realmente genial porque saca las cosas en formato ms cash, que es fácil de usar en tablas rainbow o en John the Ripper. Así que también tenemos algunas cosas y trabajos. Uno de los grandes es ir de una sesión de shell para interpretar o de un meterpreter no nativo como Java PHP en un intérprete nativo, y la razón de que es generalmente.

Queremos la mayor neutralidad posible y un ejecutable nativo nos da mucho más control que ejecutar en Java, por ejemplo.

Esto también abre la puerta a los exploits locales, y esto es algo que metasploit ha echado en falta durante mucho tiempo, ahora tenemos todas las piezas necesarias para la construcción de módulos de exploits locales utilizando el módulo de correos como un trampolín. Ya tenemos módulos para windows, escalada de privilegios y tenemos un auditor de servicios genérico, que comprueba los permisos de los servicios existentes para ver si podemos sobrescribir su ejecutable o añadir una DLL que se cargue automáticamente o cualquier otra forma en la que podamos abusar de un servicio con permisos débiles.

Para darnos un shell, también estamos planeando implementar exploits locales de Linux para sesiones de shell y, de nuevo, todas las piezas están ahí, sólo tenemos que entrar y escribir algunos exploits, y este es de nuevo otro gran lugar para las contribuciones de la comunidad. Si usted está interesado en la escritura, Linux exploits locales hay un montón de ellos por ahí. Obviamente es linux y nos vendría muy bien la ayuda. También tenemos un montón de scripts de meterpreter que necesitan ser portados, y la mayor parte de ese trabajo está siendo realizado por Carlos Pettis de nuevo, que es, es nuestro chico semi oficial de explotación de puestos? Así que, si estás interesado en hacer ese tipo de trabajo habla con Carlos, Pettis y él, él puede y puede ayudarte en esa transición de portar scripts a modelos.

Así que, como he dicho, los módulos oficiales viven en el directorio de módulos y está organizado con subdirectorios por tipo de módulo. La misma estructura existe en tu directorio de inicio, Dennis f3 o, si estás en Windows, sólo falta un libre en tu directorio de usuarios la misma idea, y si los módulos existen en ese directorio en el momento de inicio, la consola de MSF los cargará automáticamente. A continuación, quiero hablar de las cargas útiles.

Java es realmente impresionante para cualquier tipo de explotación, porque es él tiende a no ser tan altamente escrutado como los ejecutables por los antivirus. También tiene la gran ventaja de que en situaciones en las que la lista blanca de aplicaciones se produce en el host Java, DF c o java. Wd XE está siempre en esa lista.

Así que si subes un jar, estás, no añadiendo un ejecutable al sistema y no estás ejecutando algo que no está en la lista blanca, por lo que el uso de un jar, todavía puede obtener su shell sin activar ese mecanismo de autodefensa y con y de manera similar con el formato de guerra. Si, para aquellos de ustedes que no están familiarizados con las guerras, son el contenedor que contiene servlets para cosas como una pasión por cosas como apache, tomcat y de Oracle, vidrio, pescado y típicamente, usted puede poner archivos JSP en allí o archivos de clase punto independiente que no necesitan ser compilados, y usted puede tomar todo eso y convertirlo en un Super Show.

A continuación tenemos PHP, y esto es algo en lo que trabajé durante varios meses el año pasado, hablé en bsides Las Vegas. Así que si quieres más información sobre PHP y el intérprete de PHP, ve a ver esa presentación, hay algunas pequeñas peculiaridades interesantes con PHP, pero también quiero señalar que, cuando se utiliza msf pelo para crear cargas útiles de PHP, los vuelca como crudo sólo archivo de texto regular que se puede subir al servidor a diferencia de Java, donde tienes que especificar que quieres un formato jar o un límite wharf, y debido a esto, es que es fácil sólo la tubería en cualquier motor de ofuscación de PHP de edad que tiene metasploit proporciona una base, 64 codificador que le permite envolver todo el asunto en un eval y que es útil para la ofuscación.

El siguiente es un SP que no es estrictamente agnóstico de la plataforma, ya que, obviamente, un hechizo nuevo funciona en Windows, pero es el mismo tipo de idea de una carga útil que no es un ejecutable que se ejecuta en un servidor web y le dará un shell, independientemente de la existencia de como aplicación. Whitelisting y una especie de cosa así que lo siguiente es la característica más destacada. Proconsul es el siguiente paso en nuestra línea de productos pro y nuestra línea comercial de productos.

Te da una consola completa de MSF con todo lo que la consola de MSF puede hacer y un montón de lo que pro puede hacer. Así que para aquellos de ustedes que están más familiarizados con una línea de comandos o simplemente como el cálido brillo de su terminal.

Metasploit proconsul le da todo eso en un pequeño paquete aseado y usted puede trabajar con otros en su equipo, utilizando el webui de la expresión regular Pro y ya que todo eso está atado. Sus compañeros de equipo, que prefieren una interfaz de usuario web, puede utilizar pro como en su formato normal, y se puede seguir utilizando MSF pro consola, que le da acceso completo a la línea de comandos.

Todos nuestros todos los exploits y varias adiciones muy ingeniosas a sí mismo consola para pro, específicamente, todos nuestros post explotación. Los módulos también están disponibles en la sonda en la pestaña de sesiones, y le da acceso a cualquiera de los que son compatibles con esa sesión. Así que usted puede reunir más información y potencialmente obtener más acceso a través de los módulos de correos.

Lo siguiente son las etiquetas de los puestos, y esta es una de mis características favoritas de los nuevos productos comerciales. Las etiquetas son una especie de forma de agrupar hosts, por lo que puedes etiquetar un conjunto de hosts como servidores y otro conjunto de hosts como clientes, y puedes separarlos e informar sobre ellos de forma diferente o. Sin embargo, quieres tratar con esos hosts. También puedes ponerlos. Puedes poner nombres de etiquetas en cualquiera de nuestros campos incluidos, direcciones.

Así que digamos que desea ejecutar una fuerza bruta contra todos los servidores. Usted puede decir: servidores de la libra en su usted está incluido, las direcciones y también quiero señalar que Ryan Lin hizo un gran video hacker oficial sobre el uso de algunas de las nuevas características interesantes en las versiones comerciales de nuestros productos. Así que si usted no ha visto que por favor revise demos, esta es la parte divertida. Puedo encontrar mi cáscara allí vamos para que pueda ver aquí. He explotado un sistema Windows con el venerable 080 67 y ahora tengo una sesión en esta máquina, y puedo obtener información sobre ella en el uso de varios comandos.

Pero quiero mostrarte la ejecución: primero, el hash original, el script y, como dije antes, esto sólo saca todo lo que necesitas saber del registro y calcula el descifrado por sí mismo, y puedes ver que obtenemos hashes de administrador. Podemos usarlos directamente con PS, exec o cualquier otro exploit que tome contraseñas SMB.

Ahora de forma más estructurada, podemos ejecutar el módulo de correos. Eso hace lo mismo y verás que esta salida es exactamente la misma allí. Vamos ahora a ejecutar ese conjunto que, en el fondo también podemos utilizar.

Podemos utilizar cualquier módulo al igual que el uso de un auxiliar o un exploit, mostrar las opciones al igual que cuando usted está utilizando cualquiera de los otros tipos de módulos. Siempre tenemos que establecer una sesión para para los módulos de correos y tenga en cuenta que esta ficha se completa con sólo las sesiones que son compatibles y si estamos en que usted verá una lista de variables de entorno. Así que ahora que hemos reunido toda esta pequeña información genial, una de las cosas realmente ingeniosas es que ahora podemos reportar esa información utilizando el pro que yo autenticación filkins.

Así que aquí puedes ver toda la información que acabo de reunir, sí. Así que cualquier pregunta está bien. Bueno, muchas gracias que era impresionante y hay algunas preguntas que han estado llegando en la primera es que había mencionado algunos videos que ryanll terminó en la red de hackers éticos y sólo para aquellos de ustedes que están escuchando, el artículo es en realidad titulado de vídeo y no es en realidad conjunto de tres videos en allí y es una prueba de pluma tutorial con metasploit pro. Así que en realidad es un artículo muy excelente que tiene un poco de una escritura.

Tres videos separados que literalmente te llevan a través de todo el proceso de prueba de pluma usando metasploit pro, y si vas a la red de hackers éticos, puedes verlo allí mismo en nuestra página principal. En el lado izquierdo, también se puede ver en la lista de las últimas adiciones y también Ryan Lynn es un columnista regular. Así que si vas en la parte superior y haces clic en columnas y luego cuando verás la lista de ese artículo, así como otros ahora, vamos a ver aquí, tenemos algunos otros. A la gente le gustaría que discutieras algunos de estos problemas de estabilidad al usar metasploit en Windows.

Así que muchos de nuestros problemas en las ventanas son del instalador, pero una vez que todo eso se maneja y los permisos se establecen correctamente en general, metasploit es bastante estable y las ventanas.

Hay un par de restricciones que Linux no tiene así que al menos en las versiones caseras de Windows. Hay un límite en el número de sockets que un usuario puede tener a la vez por lo que la ejecución de escáner altamente roscado, los módulos y las cosas va a ser mucho más lento en Windows que en tres punto cinco, que finalmente se fijó un error importante con la línea de plomo que estaba impidiendo que usted sabe, básicamente cualquier cosa utilizable en un shell CMD regular.

Pero ahora que es totalmente funcional y se puede ejecutar metasploit en cmd exe. Se ve terrible porque cmda demasiado estúpido, pero ¿qué vas a hacer? Bien, ¿quieres discutir algunas de las formas en que la gente si quieren empezar a contribuir módulos para el marco metasploit? ¿Dónde recomendarías que empezaran? Me he dado cuenta de que, a medida que avanzabas en la presentación, nombraste un montón de áreas diferentes en las que te gustaría participar y te gustaría recibir contribuciones de la comunidad, y hubo varias preguntas por ahí sobre…

¿Dónde puedo empezar? ¿Cómo puedo empezar a aprender para ayudar a contribuir y también escribir módulos? Bueno, el primer lugar para empezar es nuestro rastreador de tickets y que está vinculado en algún lugar en metasploit calma, pero encontrar el rastreador de tickets de la mina roja y que las listas de un montón de problemas conocidos que deben ser abordados si usted está más interesado en escribir módulos. Tenemos, y tenemos una lista de tareas internas de explotación y si usted está interesado en que en contacto conmigo – y yo puedo conseguir que el acceso a la lista para la explotación de correos. Los módulos, como he dicho, hablan con Carlos Pettis sobre las cosas que actualmente necesitan ser portadas y cualquier nueva idea es que usted podría tener 44 nuevos módulos.

El siguiente paso es una vez que has escrito, algo que puedes enviar por correo electrónico a MSF dev en metasploit, calma o crear un nuevo ticket en nuestro tracker redmine con un parche adjunto a él, y esa es la forma más fácil para nosotros para hacer frente a los parches. Bien, tenemos algunas preguntas adicionales, no estoy seguro si esto es antes de su tiempo, pero la gente quiere saber cuál fue la razón principal detrás del cambio de perla a rubí, oh, que estaba detrás.

Eso fue antes de mi tiempo. No empecé hasta mucho después de que Miss play fuera escrita en Ruby, pero sí que usé el framework por aquel entonces, y puedo decirte que um pearl no es ideal para o este tipo de herramienta.

El modelo de objetos no es tan limpio y Ruby es una gran herramienta para la construcción de metasploit. Nos da un gran control de reutilización de código, y tiene un montón de características que parolee simplemente falta. Bueno, algunas otras preguntas por ahí y perdón si estos son una especie de todo el lugar, las preguntas vienen en diferentes momentos. Lo haremos lo mejor posible. ¿El RPC proporciona servicios de web de caída de jabón o de descanso? Es el viejo xml-rpc sobre TCP, así que puedes acceder a él a través de un método restful.

Si inicias XML o si cargas xmlrpc d y le das una bandera web, se iniciará como restful, por lo que Ryan Lin es realmente un gran tipo con el que hablar sobre la construcción de nuevas herramientas en la parte superior de xml RPC, ha hecho un gran trabajo en la creación de un cliente Python para ello. Así que si usted está interesado en que hablar con él impresionante, tenemos un montón de preguntas por ahí que están tratando con la diferencia entre el marco metasploit y metasploit.

Pro Sé que usted había mencionado algunas cosas, como usted está pasando por la presentación en cuanto a lo que la versión pro tiene, y mostró brevemente algunas de las características de presentación de informes que la gente quiere saber si usted puede tocar un poco más en cosas como comandos avanzados, las pruebas, la recolección y la colaboración del equipo um bueno, algunas de mis características favoritas son las etiquetas que he hablado. Que creo que son realmente increíbles. Le permite mantener todas sus máquinas. Todos sus sistemas en una organización mucho mejor, también tenemos un montón de post explotación, la automatización. Así que muchos de los módulos de post que hablé hoy están atados juntos en un simple menú de recogida en metasploit pro el, obviamente, la presentación de informes es enorme, no hay, no hay una forma sencilla de presentación de informes de la estructura e incluso tenemos PCI resultados ahora, por lo que puede crear un anexo para su informe PCI.

De hecho, puedo mostrar un par de cosas interesantes. Tenemos un escáner de aplicaciones web, puede ejecutar módulos directamente. Así que si usted, si usted sabe el módulo particular que desea ejecutar, puede hacerlo directamente desde aquí y le da una interfaz de apuntar y hacer clic en las mismas cosas que la consola de MSF puede hacer sesiones a I. No tengo mi sesión activa aquí más, pero se obtiene un registro de auditoría completa de todo lo que hizo en la sesión.

Como puedes ver aquí, puedes crear campañas de correo electrónico y enviar un ejecutable o un exploit a cualquier número de direcciones. Hay un montón de cosas realmente impresionantes que el metasploit pro puede hacer. La consola de MSF no puede hey James, hay otra pregunta, mientras que usted está en esta área, alguien por ahí preguntando. ¿Hay alguna forma de especificar un rango de sesiones, o solo va a listar todas las sesiones um de la consola MSF ahora mismo? Sólo se pueden listar todas ellas que es una gran solicitud de característica si usted es, si usted está interesado en que la funcionalidad de crear un boleto de la mina roja para ello y parece que sería, ser realmente útil para ser capaz de enumerar sólo un determinado rango.

¿Hay algún plan seguro, señor, en el momento de añadir algún tipo de motor de informes a la parte de código abierto del marco, no en el momento, y parte de eso es sólo las diferencias de infraestructura. Hay un montón de cosas en pro que hace posible la presentación de informes que simplemente no tenemos en el común en el marco. Bueno, muchas, más preguntas y vamos a tratar de llegar a todos y mirando el tiempo estamos justo al final de nuestro tiempo. Así que si todo el mundo quiere, si alguien quiere dejarlo ahora mismo, por favor siéntase libre de hacerlo. Pero James ya me ha dicho por adelantado que está más que feliz de quedarse y responder a algunas preguntas más, así que vamos a seguir para aquellos de ustedes que van a dejar ahora.

Os agradecemos mucho vuestro tiempo de nuevo. El vídeo y el paquete de diapositivas en formato PDF estarán disponibles en la red de hackers éticos en una fecha posterior, probablemente en una o dos semanas a principios del próximo mes.

Así que haremos todo lo posible por hacérselo llegar lo antes posible. Gracias por acompañarnos y vamos a pasar directamente a algunas preguntas adicionales. Aquí hay una buena, el motor de scripting nmf.

Entonces, ¿podemos utilizar los scripts de NSE como estamos utilizando metasploit? Sí, y no, así que recientemente hemos añadido una forma de tratar con el material de scripting de nmap a través de metasploit, y eso te da una gran cantidad de poder y puedes utilizar todos los scripts de nmap o en el propio mapa directamente a través de una mezcla y es realmente impresionante. La desventaja es porque utiliza sockets del sistema en lugar de metasploit, implementaciones de saka cosidas. No se puede ejecutar a través de una ruta, por lo que si se configura una ruta que va a través de un sistema comprometido y le permite a eso, normalmente le permite ejecutar cualquiera de sus exploits o módulos auxiliares a través de la sesión y sólo la ruta de todo su tráfico a través de allí.

No puedes hacer eso con los scripts de nmap, porque no usan sockets del sistema. Las otras cosas interesantes, como usted ha mencionado, hay algunas diferencias entre metasploit Pro y algunos de los otros productos que ustedes ofrecen. Pero una de las principales diferencias es hacer algunos pivotes de VPN. ¿Puede hablar un poco acerca de las diferencias entre el pivote proxy, VPN pivote y algunas de las características de metasploit pro y cómo se maneja VPN, pivote, sí, VPN pivote es muy impresionante. Se crea una interfaz de grifo en su máquina local y se puede ejecutar arbitraria, el tráfico de Ethernet a través de esa interfaz y se túnel a través de la meta.

Esto significa que puedes usar nmap o cualquier otra herramienta capaz de Ethernet a través de una sesión de meterpreter y todo eso se tuneliza en el lado de destino y es increíblemente poderoso. La diferencia entre eso y un pivote proxy es que sólo puedes usar tráfico TCP y UDP sobre un pivote proxy y no creamos una nueva interfaz para eso, así que sólo puede ser usado a través de la consola MSF o una de las otras interfaces médicas. Puedes usar otras herramientas como las que mencionamos con un mapa de scripting, pero eso sigue siendo muy poderoso.