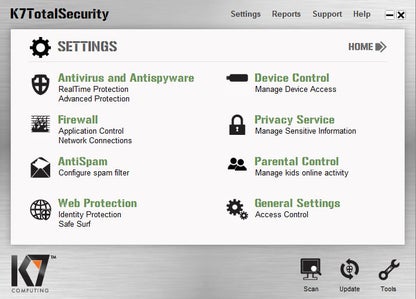

Es un paquete completo para proteger los sistemas de los usuarios domésticos contra el robo de datos y la invasión del sistema por malware complejo.

La protección web integrada basada en la nube hace que su experiencia de navegación en línea sea más segura que nunca.

Sus discos USB también estarán seguros con el Control de Dispositivos integral siempre en alerta, cuidando de posibles infecciones de malware.

Además, el cortafuegos inteligente y el filtro antispam trabajan en segundo plano para proteger todo el tráfico entrante y saliente de su ordenador.

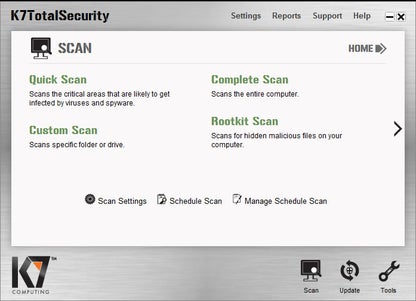

Escáner en tiempo real mejorado

Algoritmo de escaneo inteligente de archivos para detectar exploits en cualquier archivo.

Cortafuegos inteligente

Cortafuegos automático de comportamiento con funciones de seguridad mejoradas

Protección USB

Escanea automáticamente los medios USB en busca de amenazas ocultas y vacuna los dispositivos USB para que no se infecten.

Protección de la privacidad

Controla el acceso para proteger los datos que se pueden compartir en Internet.

Seguridad de perfiles

Protección de nombres de usuario y contraseñas para todas las aplicaciones y un teclado virtual para la protección de la identidad.

Optimizador de disco

Optimiza las unidades de disco para que el rendimiento del sistema sea fluido y eficiente.

Herramienta de borrado permanente de datos

Borra permanentemente todos los datos a los que no quieres que los malos pongan las manos encima.

Control Parental

Informe de actividad – Supervisa las actividades de los niños en Internet y bloquea el acceso a entornos hostiles.

Filtro de contenidos – Protege qué tipo de contenidos pueden ver los niños.

Control integral de dispositivos

Función de control de acceso de lectura, escritura y ejecución en dispositivos externos.

Analiza el dispositivo USB y evita las ejecuciones automáticas maliciosas.

Las unidades USB se inmunizan para evitar infecciones.

Seguridad web

Verificación segura de sitios web basados en la nube y bloqueo de sitios web de phishing e inseguros.

El modo oculto mantiene el sistema invisible cuando se conecta a Internet.

Opción de configuración detallada para usuarios avanzados.

Aviso automático cuando se introducen contraseñas en sitios web no seguros.

IDS inteligente para detener los ataques basados en la red.

Sistema operativo número 44 versión de seguridad, 13, 10, 188, abrirlo y derribar la copia de los medios de comunicación de flash, los archivos que contienen objetos maliciosos, empaquetado y y protegido por contraseña y copiar en el escritorio empezar a desempaquetar entrar. La contraseña comienza. El proceso de desempaquetado caso de detección de amenazas m abrir la carpeta donde los objetos se desempaquetan aquí, ejecute la carga del temporizador en el sistema, el procesador, el 69 por ciento, hermoso 21, desempaquetado 50 por ciento, tres minutos 46 segundos 994 archivos dentro de una carga de la carpeta, el procesador 60, el proceso de trabajo básico.

23 Me gustaría decir que en los ajustes del programa se ofrece para limpiar y en caso de imposibilidad, la eliminación o la toma de decisiones más en detalle sobre las amenazas encontradas para tomar decisiones de forma independiente después de las amenazas se clasificarán para tomar decisiones sobre cada amenaza por separado. Me parece que ocupará mucho tiempo. El tiempo, por lo tanto, se utiliza. Ajuste por defecto proceso de desempaquetado termina pero proceso de procesamiento, mientras que todavía hay archivos ahora que contiene 1000 700. Con más de 6 minutos 58 segundos, la carga en los procesos, el procesador, 40 archivo principal en ejecución, 18 esperando el final del proceso de reconocimiento.

El proceso se completa en la carpeta, sigue siendo: 1024 objetos, 7 minutos, 42 segundos. El programa tardó en realizar estas acciones. El programa trató de limpiar los archivos y si es imposible de eliminar. Además, hay un mensaje que la seguridad total detectó el rumor; y recomienda realizar una limpieza más profunda. Para ello, se requiere una utilidad especial que ayuda a hacer esto. Hacerlo. Estamos de acuerdo en utilizar este tipo de sombra.

Se ejecuta una utilidad especial para comprobar todo el equipo. Vemos aquí, sí, manguito nueva desinfección rus llevó a cabo la posibilidad de una limpieza adicional del mal daño en este cheque termina en la carpeta. Sólo mil 23 objetos sigue siendo sólo un objeto fue realmente eliminado. Tal vez un poco de limpieza se hizo ahora. Vamos a comprobar en la demanda, comenzamos a escanear por medio de la caja de antivirus.

Ivan.

El temporizador se inicia el proceso de definición de la carga de las amenazas en el procesador, el 33 por ciento, el archivo principal de trabajo 24. El proceso de escaneo está terminado, dos minutos 13 segundos se gastaron y se ofrece a aceptar cualquier decisión con los archivos dados. Cualquier decisión archivos se eliminan en mi número de instrucción de los archivos en el resto, 683 una exploración más, se ejecuta desde el programa, la variante de usuario en sí elegir nuestra carpeta y empezar a escanear la carga 43 en el procesador, 24 principal archivo de trabajo de exploración minutos terminados.

53 segundos se gastaron para este proceso. Cualquier virus, spas y otros riesgos se han encontrado entre los archivos representados. Ahora, vamos a escanear esta carpeta con los escáneres de terceros con el fin de decidir sobre los objetos restantes cómo son afectados. El resultado hitman pro 641 archivo, que es casi la misma que la cantidad de residuos de escaneo, emsisoft kit de emergencia, emsisoft kit de emergencia, detecta 658, objetos maliciosos y 600 83 muy pocos archivos, que se puede considerar extraído o limpiado en general-.

La cifra 641 en hitman pro la pongo, el porcentaje de no reconocidos es si dejamos 683 objetos, 8 coma 22, centésimas por ciento. Si consideramos que una parte de los archivos se ha incrementado y el resto es 640, un archivo entonces siete punto. Setenta y dos centésimas por ciento es un escaneo de puertos de 0 a 1055, como la protección de firewall aquí funciona y el caso de firewall instalado m resultado de la prueba. Todos los puertos están en un estado protegido a excepción de 9, los puertos abiertos.

Este puerto 135 139, netbios, 445, 1025 en mil 28 y 1039 1040. Además, hay una vulnerabilidad y comps x respondió en el ping. La información resumida que realiza la puesta a punto del programa al máximo de los defectos posibles, la eliminación de los objetos, el producto antivirus y el cortafuegos se ha reforzado al máximo. Todas las posibilidades se utilizan al máximo nivel. Ir al proceso de desempaquetar entrar. La contraseña comienza. El proceso de desempaquetar el archivo abierto, una carpeta para observar su cantidad lleva a cabo automáticamente la acción antivirus.

También decide la limpieza y la destrucción.

En el caso de la imposibilidad de despejar las ofertas para ejecutar la posibilidad adicional de una comprobación más cuidadosa, lo haremos al final de la comprobación dada la carga en el procesador del sistema, 71 por ciento, el proceso de trabajo básico, 20 proceso de desembalaje del archivo está terminado. Ahora continúa la eliminación de archivos. Debemos esperar el final de este proceso. La carga en el sistema, 42, el procesador, 22, el procesador principal, trabajando aquí- cambiar alternativamente, dos cargas de proceso principal. Vamos a ver un poco más tarde termina el proceso 1086 archivos. Ahora está en la carpeta pasó 7 minutos.

39 segundos se inicia el proceso de detección de amenazas mejorada y continuar para mantener la pista de tiempo, aunque aquí, por supuesto, comprobado todo el equipo. Eso no es del todo correcto en relación con el cheque especificado tipo de archivos. Sin embargo, hasta el final del proceso se ha completado, el proceso de escaneo en la carpeta 1085 objetos, 8 minutos, 27 segundos, el tiempo total de escaneo de inicio en la demanda. El proceso de escaneo ha finalizado. El proceso de escaneo se termina una vez más se propone para realizar una exploración completa. No voy a hacer esto ya. Se encontraron amenazas que necesitan aplicar un determinado tipo de reglas realizar una limpieza imposible de realizar.

Programa de desinfección escribe en este caso, realizar. La eliminación es completa, a pesar del hecho de que la calidad de la calidad del programa fue insignificante, pero mejoró por los ajustes. Sin embargo, el resultado es el mismo. 683 objetos están en la carpeta tiempo total de todas las exploraciones. 10 minutos, 47 segundos de escaneo hitman pro también encuentra 641 objetos maliciosos. Emsisoft emergency kit encuentra 658 objetos maliciosos entre los escaneados. Eso significa que los resultados dados siguen siendo el mismo porcentaje no reconocido. También 8 puntos 22 centésimas por ciento en el caso de la cuenta 600 83 objetos y si tomamos 641, entonces por ciento no reconocido será en siete puntos.

Doscientos setenta y dos por ciento ahora sobre la carga de la memoria. Dos procesos participaron en el trabajo, periódicamente se superponen entre sí, pero más costoso es el proceso de artista de efectivo, un exo tiene un pico.

La memoria virtual ha participado en 350 990 megabytes y un pico físico en 223 63 megabytes aquí. Indicadores algo más bajos pasan a las pruebas sintéticas y la primera prueba es mini prueba de seguridad, y empezamos un elemento de siete pasado. La siguiente prueba, anti prueba, el registro de cue, comenzamos la eliminación de teclado se hace bien si complicamos la tarea y ejecutar y teclado virtual y tratar de escribir en el teclado virtual.

Tenga en cuenta, las capturas de pantalla extraíble teclado virtual no se hace. Clipart empezar a copiar hecho. Colocación de la protección del sistema en el registro, las teclas de la primera opción se coloca. La segunda opción se coloca. Resulta que en esta prueba pasamos sólo un punto. Esto sólo a través de un teclado virtual comienza la prueba iq modelo termina. Prueba 210 para el amor es 340; posible, gana cortafuegos y el caso de protección proactiva. Rnk solicitud de prueba, tratando de establecer una conexión bloqueada. No fue posible establecer una conexión segunda opción conexión establecida una de las pruebas pasamos la siguiente prueba iq test, tratando de establecer una conexión y solicitud bloqueada.

No fue posible establecer una conexión debido a la solicitud del sistema y el firewall configurado adecuadamente, que no funciona en automático, da una consulta y en todas las conexiones sospechosas. En este caso, nosotros en la demanda han bloqueado, posibilidad de incógnito para establecer la conexión en especial, quiere especificar y acentuar que si nosotros, nuestro firewall, trabajó en automático como se proporciona por defecto, esta prueba pasó, sería la próxima prueba.

Es la prueba de registro intento de cambiar la modificación de las claves del registro se ejecuta y, mientras que la modificación es exitosa, la modificación se ejecuta en el ámbito completo. Agradable sorpresa fue el hecho de que el sistema para reiniciar no fue como se requiere por la prueba de registro y, por otra parte, apareció este mensaje del monitor del sistema, que se ejecuta a la máxima potencia que hemos tratado de cambiar, y la prueba de registro aquí se especifica la prueba de rec ofreció a realizar una variación para permitir el trabajo, para bloquearlo para bloquear siempre lo que hacemos.

Hemos bloqueado y ningún reinicio que recibimos, a pesar de que la modificación se llevó a cabo como tal, descargar y reiniciar no se llevó a cabo posteriormente, cuando vamos a realizar un equipo, reiniciar voy a monitorear este tema y vamos a ver si las claves del registro se han cambiado y si van a enviar posteriormente reinicio del equipo. Sin embargo, noquear a la computadora buscó en la búsqueda de teclas de acceso rápido durante el trabajo.

Este tipo de programas no tendrá éxito al menos Casey. Se tratará de resistir este proceso de prueba de bloqueo de teclas. Si pulsamos el teclado, entonces el bloqueo de teclas se lleva a cabo. Si llamamos el teclado virtual y ver lo que será la reacción, vemos que no hay reacción. Es imposible realizarlo de nuevo. El teclado virtual trae la pulsación de la bola siguiente prueba integral, prueba de seguridad de la PC. Comenzamos el procedimiento de prueba estándar para eliminar los virus detectados que son virus de prueba y, por supuesto, este programa de advertencia bloquear la conexión y el proceso de colocación de objetos dañinos en el área del sistema comienza.

Para ver la reacción de nuestro antivirus, que debería detectar algo en este periodo de tiempo. Si no,. Entonces es un punto negativo para nuestro producto,. El proceso termina,, no hay advertencias de nuestro antivirus, mira los resultados de la prueba. Protección antivirus, 75 por ciento cuenta antispyware 25 y protección anti-hacking. 50 por ciento última prueba iq ejecutar el explorador de Internet introducir cualquier información y seguir adelante. El mensaje dice que no hemos pasado esta prueba. La información a través del navegador se transfirió a un recurso de terceros, tratar de abrir pisi flanco, pero aquí no vamos a obtener ningún resultado.

Pisi flanco está todavía en ovne conducta de estado de trabajo. Las actividades de prueba también no puede, porque tenemos un problema con las conexiones. 1 phishing enlace abierto 2, phishing vaio enlace, abierto 3, phishing vaio enlace, abierto 3, phishing vaio enlace, abierto, sugerido número de tarjeta para comprobar 4 phishing enlace, abierto 5, phishing vaio enlace, abierto 6, phishing vaio enlace, abierto 7, phishing enlace, abierto 8, phishing, vaio, link, abierto 9, phishing, vaio, link, abierto 10, phishing, vaio, link, abierto todos los 10 enlaces estaban abiertos, la protección del firewall se reforzó y estamos llevando a cabo otra prueba de escaneo de puertos de 0 a 1055 para detectar cualquier-.

Usted recordará que habíamos abierto una serie de puertos y también no estaba protegido mpx en esta variante de configuración, todos los puertos están en un estado protegido y no hay problemas. El programa no detecta al menos incluso su equipo. Se pings no responde por completo. Todo está en un estado protegido. A continuación, la actividad de prueba es para comprobar el proceso de autodefensa. Hacker se está ejecutando. Vemos el presente 10 procesos que pertenecen al caso ivan inicio. Estos procesos descargan un proceso. El agente número uno dp2 descarga este proceso.

Siguiente 2 descarga proceso de datos, agente, 3, db2 descarga, este proceso, agente 4, proceso de inicio, dp2 descarga este proceso, siguiente proceso, agente de usuario, dp2 descarga. Este proceso siguiente proceso de servicio, dp2 descarga, este proceso vemos el icono del programa, ya no está en la bandeja. Desaparece proceso modular, tp-1 descarga este proceso, otro proceso modular, tp-2 descarga. Este proceso sigue siendo dos procesos contenedor de base, ejecutar, tp-2 descarga este proceso, y el último gestor de servicios ejecutar gestor de servicios y sólo uno no sucumbió a cualquier descarga.

Todos los demás procesos fueron descargados ya sea tp-1 o tp 2 kill switch, también se observa ahora sólo un servicio de proceso que no pudimos descargar. Vamos a intentar ejecutar el caso. Nos dirá que el programa se ejecuta. El shell se inicia. La ralentización es definitivamente allí en el programa. Mira sólo un proceso más, spacelan basic, no hay más procesos en el escaneo de archivos funciona. La protección del firewall también se mantiene en su mejor momento como lo configuro, es decir, aunque los procesos visibles se han descargado, no sé qué tan seriamente afectan al complejo y cómo afectará su trabajo. Sin embargo, la estructura básica sigue funcionando antes de ir a.

La siguiente prueba debe realizar un equipo de reinicio a todos. Después de todo, el producto ha arrancado correctamente y todos los procesos están funcionando como debe ser. Pasando a la etapa final de la prueba es el lanzamiento de los programas maliciosos restantes y, respectivamente, el resultado de cómo nuestro módulo de seguridad reaccionará a estos desconocidos a sí mismo malware iniciar la consulta: el bloqueo de malware detectado ladrón, blog detectado malware en el intento enviado a la cuarentena para establecer un bloque de conexión ladrones de riesgo, el intento remoto para establecer una conexión con una dirección remota, bloquear el intento de establecer una conexión remota, el blog de reinicio forzado, se llevó a cabo el malware causó esta acción para ejecutar su proceso.

Sin embargo, en el proceso no podía empezar, es presente nota con algunos es presente nota de algún error nos informa matar, cambiar y algunos momentos en el inicio se eliminaron los casos a usted acerca de lo que los casos por ahí siguen corriendo: objetos maliciosos, advertencias, detección de bloque, alto riesgo de protección, advertencias, alto riesgo de protección de bloqueo así y sin embargo de problemas. No hemos escapado de tratar de realizar el bloqueo de todo tipo de conexiones diferentes infinito, pero seguimos multiplicando en el sistema de antemano. Troyano win32 kosma para win32 autor, pero la ejecución de un troyano var de nuevo al proceso de rumor puede en sí mismo se puede ver.

La carga aumentará gradualmente 40 procesos. Conté más otro gusano y 11 adicionales 51 proceso rojo tratar de trabajar más. Mientras que el sistema permite que el bloque de bloque, el blog comienza a ralentizar gradualmente la advertencia del sistema y la amenaza no se sabe, ya correr duro. Los objetos del príncipe es bastante difícil de pensar después del reinicio forzado, ya que el sistema entró en estupor y completamente para aquellos procesos que se han iniciado, el equipo funciona más o menos en un estado normal.

De acuerdo con el interruptor de muerte de datos. Tenemos dos procesos de error gris y un troyano win32 todo lo demás se ha evaporado aquí. El antivirus trató de hacer el trabajo, informó y bloqueó activamente las amenazas en el inicio. ¿Qué pasa con el reinicio? No hay intentos de ir de nuevo apagado y a pesar del hecho de que en el inicio, el programa informó de que tenemos la capacidad de modificar el registro. Sin embargo, el hecho o los objetos maliciosos no tuvo éxito.

El programa no se reinició y en el reinicio no fue al reinicio de pares de reinicio. Así, de hecho, la acción dada fue liquidada por el módulo de protección doy un plus a nuestro producto continuar el intento de iniciar los objetos maliciosos, mientras que el sistema mantiene el bloqueo de bloqueo y la eliminación de bloqueo de todas las modificaciones. El programa sugiere bloquear bien, por supuesto, que aquí el factor humano juega un papel importante y establecer el programa también, en automático no sé cómo se comportaría.

Probablemente algunos yo, no sé lo que habría pasado,, pero todavía el bloqueo y la cuarentena son los cambios.

El programa está tratando de hacer, y, por supuesto, el número de esquinas que quedan no es pequeño, por supuesto, con tantas amenazas. Si se ejecuta todos, un cien por ciento improbable que el programa va a hacer frente a todos los mismos y aplastar como, por ejemplo, un hombre acerca de algunos – algunos procesos aquí duro, pero al menos veo que el programa está tratando de resistir activamente lo que corro bloque. Ahora el sistema está presente: pequeños cocineros troyanos, pequeño rumor, 6, procesos de color rojo y 2 gris.

Bloqueo cogimos una pantalla blanca y nada es posible presionar desaparecer, todos los programas posibles. Lo que sólo hay. Nada es posible iniciar tal salir de la situación tratando de bloquear los procesos. Cerrar la sesión, y aquí tenemos la carrera de los casos y lo que está bloqueando no sé si este programa o no,, pero el bloqueador y me voy, aunque la mayoría de los usuarios son propensos a hacer un reinicio. En este caso, hay un pequeño truco que permite, pero no siempre el equipo a veces todavía va a reiniciar. También hay tales casos, pero en la mayoría de los casos, si se ejecuta al menos algunos programas, mientras que van a tratar de descargar, usted tiene la oportunidad de cancelar este bloque de procedimiento.

Así que tenemos aquí no es una gran cantidad de objetos, por lo que estamos ahora y todavía permanecen así 7 procesos de color rojo en el sistema, el resto me las arreglo para romper a través de bloqueador. Atrapamos todo el resto se mantiene en el bloqueo. Bueno, eso es más o menos. El último archivo que se ejecuta en él todo lo mismo. Duro para el programa. Bastante de los archivos se ejecutó, un montón de problemas que he arreglado, por supuesto, que para la infección en sí para dar el programa, a pesar del hecho de que trató de luchar activamente y apareció una gran cantidad de mensajes, positivo no puedo porque en primer lugar, todos- todavía colgado completamente consiguió hombres objetos que cargan el procesador a un cien por ciento y en tal estado era imposible hacer nada más que restablecer el sistema atrapado el bloqueador bien en general,.

Eso es un negativo que estaba presente en el momento de la infección, es más interesante, 8 procesos de color rojo, un gris de acuerdo con el interruptor de matar los datos.

Ahora, vamos a ejecutar el escáner de pre-limpieza, la carpeta de inicio, por supuesto. De lo contrario, todo se encuentra en el nosotros caliente. Aquí, tres objetos están presentes que trabajan el resto se eliminó y ejecutar hitman pro. Ahora se actualizará el proceso de búsqueda de programas maliciosos en el equipo está terminado el proceso de escaneo. Tenemos presente 54 objetos con diferentes nombres, troyanos aquí, pequeño gusano, los virus y así sucesivamente.

Otro virus troyanos pequeños, entonces. Por último, vamos a instalador y 0 acceso va el instalador publicidad de archivos sospechosos. I. No los considere como procesos en ejecución. Hemos ejecutado rayón de las palabras 64 documento en el establecimiento de las obras del sol. Un agente troyano más obras, un troyano pequeñas obras de la carpeta de inicio troyanos y virus obras de la carpeta de inicio agente troyano en la carpeta ventanas. Pretexto va a correr, pero hasta ahora no funciona gusano, actualización itinerante sobre win32 autorun, pero además fue troyanos en diferentes partes, un virus de la carpeta de inicio y el directorio indus y varios directorios administrativos total.

Resulta que el trabajo 7 procesos. 3 va a la ejecución automática y encontró 51 programa de exploración de las modificaciones de virus en el sistema no trae nada. Otro tipo de escaneo también encuentra nada escanear para rootkit. Rootkit no se encuentra y se mantiene a correr. Una exploración por desgracia ejecutar un programa de exploración casey. No es la exploración rápida incompleta. El programa se niega a hacer este proceso. Trata de iniciar y se cuelga la razón que no puedo explicar, no sé. Cuál es la razón después de reiniciar el análisis, hitman pro aquí tenemos 52 objetos.

Casi todo está en su lugar. 4 proceso 4 va a correr entre el trabajo. Tenemos un agente de virus presente para ejecutar y un gusano, pero en general es el mismo que era. Sin embargo, tenemos el programa ofrece casos. Realiza una limpieza forzada, más dura para esto. Es necesario realizar un reinicio. Estoy de acuerdo con el programa, vamos a ver lo que va a dar bien, por desgracia, llevó a cabo el reinicio de cualquier inicio especial no ha seguido ninguna limpieza también no ha seguido, por lo tanto ejecutar el caso de verificación que no puedo decir acerca de una estimación en general en relación con el trabajo de la computadora después de reiniciar, es posible decir lo siguiente en mucho.

Algo ha bloqueado, por tanto, el trabajo. El programa funciona en el inicio. Algunos procesos que se abren diferentes ventanas, que son necesarios para cerrar manualmente, se abre el explorador de Internet para algo se abre la restauración, pero lo que funciona en el sistema de trabajo. Los programas maliciosos aquí es lo que obtenemos basado en el hecho de que se ejecuta cuatro procesos y siguen siendo mantenidos en el sistema. Una puntuación total después de la derrota es de 2 puntos. Decidí todos los productos posteriores que no han actualizado, respectivamente, como yo en una fecha determinada, está bloqueado, realizar al final de la prueba.

Actualizar y los archivos restantes que el programa no podía reconocer de nuevo, escáner actualizado antivirus para ver cuántos más objetos en el final ver la versión de oro todo actualizado. Tenemos una nueva base, realizar una extracción de los objetos restantes después de la comprobación, y aquí es una exploración automática y rápida de inmediato. Bueno, aquí hemos encontrado en la historia de 2 archivos. Esto es genial. No voy a reiniciar el sistema ya, por lo que es claro, ejecutar un cheque, desembalaje termina, desembalaje 532 objetos contiene nuestra carpeta y 600 83 una vez más la exploración en la demanda.

Sin embargo, nada más que dos archivos cookies se ha encontrado. 532 objetos de estos objetos de 500 32 hitmanpro considerar el malware 513. Eso es si, y había un grado de extracción cualquier – Si. Hubo un grado de extracción,. No fue muy alta ..

.