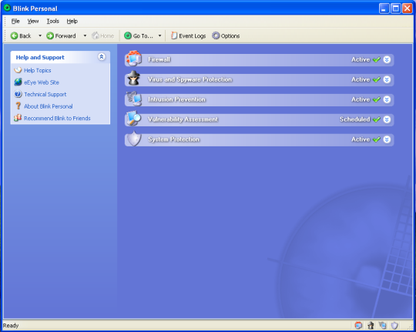

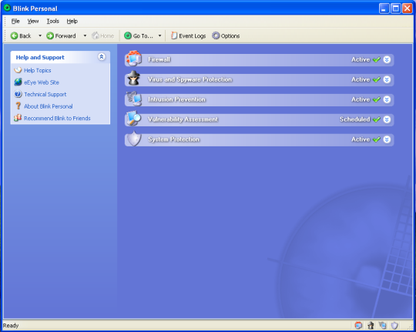

Módulo antivirus. – Protéjase contra las amenazas en línea mediante tecnologías antivirus, antispyware, antiphishing y de prevención del robo de identidad. Blink le protege activamente mediante el escaneo de archivos en acceso, deteniendo las amenazas antes de que tengan la oportunidad de incrustarse en su sistema. Además, Blink analiza los archivos de su ordenador en busca de virus, troyanos, gusanos, keyloggers, puertas traseras y programas espía que podrían poner en peligro su sistema y sus datos personales sin que usted lo sepa.

Módulo de sistema de prevención de intrusiones (IPS). – Detenga los exploits de Internet conocidos y desconocidos y evite que las vulnerabilidades de día cero comprometan su sistema utilizando el módulo IPS de Blink. Mediante una tecnología proactiva, Blink puede protegerle de forma inteligente de las amenazas en línea y de los exploits maliciosos dirigidos a las vulnerabilidades del software de terceros, incluso si no existen parches conocidos del proveedor.

Módulo de protección del sistema. – Evite que los programas maliciosos modifiquen los archivos cruciales del sistema y la configuración del registro mediante el módulo de protección del sistema de Blink. Este módulo supervisa activamente los componentes clave del sistema y reconoce la actividad maliciosa antes de que tenga tiempo de poner en peligro su sistema.

Módulo de cortafuegos personal. – Un cortafuegos personal con todas las funciones puede ayudar a prevenir la exposición de su sistema al escaneo de la red y al tráfico no solicitado, especialmente si su sistema no se encuentra ya detrás de un cortafuegos de hardware SOHO. Cree reglas y excepciones personalizadas para permitir sólo el tráfico que usted especifique y mantener a raya el tráfico malicioso.

Módulo de evaluación de la vulnerabilidad. – Aprovechando la potencia del galardonado escáner de vulnerabilidad Retina de eEye, el módulo de evaluación de vulnerabilidad analiza su sistema en busca de software sin parches, parches de seguridad de Microsoft que faltan, configuraciones del sistema mal configuradas y cualquier otro agujero de seguridad que pueda hacer que su sistema sea vulnerable a un ataque. Las instrucciones de mitigación en línea para las vulnerabilidades descubiertas garantizan que los usuarios puedan aplicar las correcciones adecuadas para protegerse.