- Proteja sus equipos de la interrupción de virus maliciosos y acelere el rendimiento general del sistema

- Última actualización: 23/03/21

- Ha habido 3 actualizaciones en los últimos 6 meses

- La versión actual tiene 2 banderas en VirusTotal

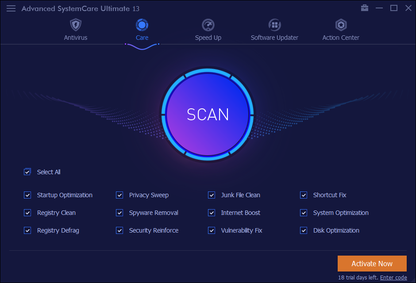

Advanced SystemCare Ultimate es una potente y completa utilidad de seguridad y rendimiento del PC. Le proporciona una solución única para proteger su sistema contra virus, ransomware y otro malware, así como para limpiar, optimizar y acelerar su PC.

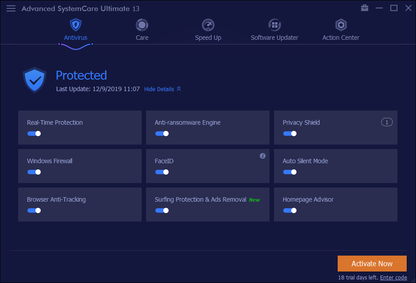

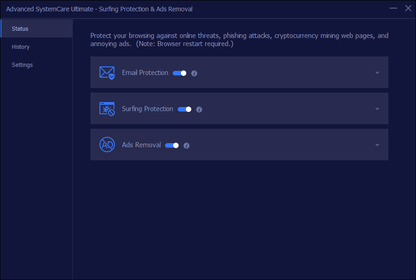

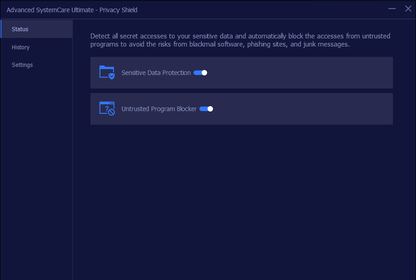

Con el motor mejorado de IObit Anti-Ransomware, el último motor antivirus de Bitdefender, líder mundial, y la base de datos ampliada en gran medida (30% más grande que la versión anterior), Advanced SystemCare Ultimate lleva la seguridad de su PC a un nivel mucho más alto. No sólo evita que sus archivos sean encriptados por piratas informáticos o que se acceda ilegalmente a ellos mediante programas de terceros, sino que también protege su PC contra diversos virus y malware en tiempo real. Además, la nueva protección del correo electrónico protege sus correos electrónicos de la web contra el spam, el phishing y otras amenazas transmitidas por correo electrónico. Por otra parte, Advanced SystemCare Ultimate optimiza Privacy Shield, Browser Anti-Tracking, Surfing Protection & Ads-Removal, FaceID, Real-Time Protector, y Homepage Advisor. Estas características optimizadas pueden proteger mejor su PC y su privacidad contra los accesos secretos a sus datos sensibles, el robo de huellas digitales, los ataques de minería de criptomonedas, las amenazas en línea, los anuncios molestos, los accesos no autorizados, la página de inicio & las modificaciones del motor de búsqueda, etc.

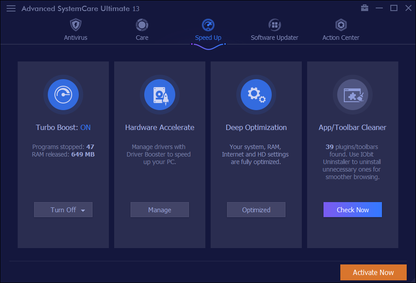

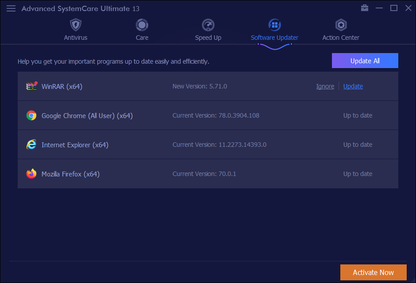

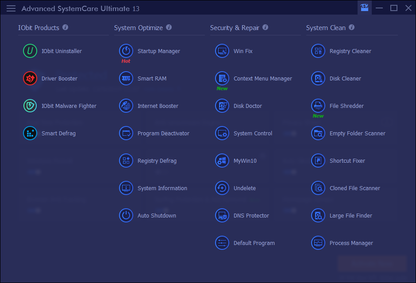

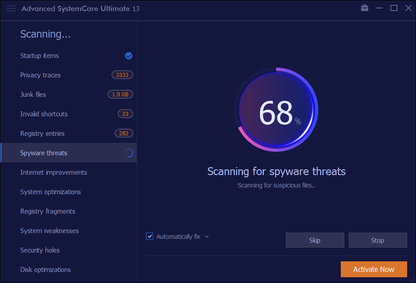

Mientras tanto, Advanced SystemCare Ultimate también le ofrece un montón de características para maximizar el rendimiento de su PC. El potente enfoque de 1 clic le ayuda a limpiar fácilmente los archivos basura & accesos directos no válidos, barrer los rastros de privacidad, eliminar las amenazas de spyware, acelerar la velocidad de Internet, gestionar los elementos de inicio, y arreglar las debilidades del sistema & agujeros de seguridad. El Monitor de Rendimiento optimizado le ayuda a monitorizar el uso de la RAM/CPU/Disco del PC, la temperatura de la CPU/GPU/Mainboard y la velocidad del ventilador en tiempo real, y le permite finalizar los procesos innecesarios fácilmente para acelerar su PC. El Administrador de Inicio mejorado y el Turbo Boost pueden detener de forma inteligente los elementos de inicio, aplicaciones y servicios innecesarios para acelerar aún más su PC. El actualizador de software le ayuda a actualizar un 60% más de programas a sus últimas versiones lo antes posible. Además, Advanced SystemCare Ultimate también reconstruye y mejora más de 10 herramientas útiles, como File Shredder, Context Menu Manager, Win Fix, Internet Booster, Smart RAM, Large File Finder, Disk Cleaner, Undelete y DNS Protector para limpiar y optimizar aún más su PC.

En resumen, Advanced SystemCare Ultimate le proporciona la protección más completa y la optimización definitiva para su PC.

Sistema operativo número 59 y iobit advanced tanks, versión ultimate, 608 289, como esta versión también se adjunta, un pequeño archivo versión 1700. La cosa es que al instalar el producto me apresuré y se olvidó de instalar el archivo pequeño opcional, el módulo es mi culpa aquí no se puede ayudar, pero para comprobar el programa sin el módulo no tiene sentido, porque el propio fabricante ha declarado que estos programas deben ser utilizados juntos desde avanzada y máquinas última con antivirus funciona exclusivamente en las firmas am, y ¿qué pasa con el trabajo activo aquí incluido más? Creo que no habrá nada malo.

Si instalo la actualización del programa, no vale la pena a menudo, a pesar de que la fecha de actualización es fresco. De hecho, no cambia mucho en relación con las firmas de virus, por lo que el producto en sí requiere una actualización natural. Está claro que la versión del programa 608 289, en cuanto a la actualización de archivos pequeños a continuación, es de 19 4 2013 impresiones, 450600 48 número aproximado aquí, cambia muy en objetos muy pequeños y el producto en sí.

Raramente encuentra amenazas específicas. Es más relacionado exactamente a las advertencias el sistema incomprensible. Exactamente para este propósito, existe aquí trabajar la versión profesional del programa 1700 este programa actualmente válido. Pequeño archivo se presenta ahora y como beta 2. Sin embargo, no voy a conectarlo ahora aquí el programa debe ser completamente terminado en los productos se establecen por defecto. ¿Qué se refiere a las infracciones y hold em? Este programa funciona con todas las características de cuidado de la computadora deshabilitado. ¿Qué pasa con la mejora de la limpieza del registro y todas las demás cosas están desactivadas con el fin de no interferir con la protección antivirus.

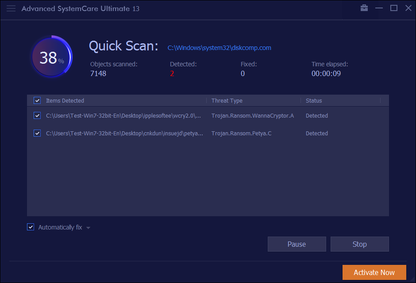

Antivirus funciona por defecto con la configuración establecida por el fabricante, abrir los medios de comunicación flash usb donde tiene un paquete con archivos que contienen objetos maliciosos, copiar la carpeta en un escritorio. Comenzamos a descomprimir un archivo. Introducimos la contraseña el proceso de descompresión comienza y de inmediato, detectando que el programa define encuentra y toma la decisión sobre la eliminación de objetos maliciosos.

El temporizador se inicia la carga en el sistema, el procesador 92 archivo principal de trabajo como quien svc 51 desempaquetado 30 por ciento de un archivo en una carpeta 28 objetos, el tiempo, 4 minutos, 30 segundos carga en el procesador, 69 archivo principal de trabajo, 40 desempaquetado 50 por ciento de un archivo pasó seis minutos.

40 segundos cuarenta y tres objetos: la carga del sistema en una carpeta, el procesador 85, el archivo de trabajo básico, 60 procesado 70 por ciento de archivo 75 objetos de una carpeta 8 minutos 30 segundos en el tiempo gastado 91 por ciento de carga en el procesador y 61 en el proceso de archivo de trabajo básico está casi terminado, desempaquetado 97 por ciento y permanecer último proceso de archivos. Terminado amenazas todavía se definen. Mientras esperamos, cuando el proceso se convierte en la carga cae a cero I, detener el temporizador, todo más.

Nada se define. 83 objetos ahora contenidos en una carpeta 12 minutos 3 segundos que tomó este programa para iniciar la exploración en la demanda y el inicio. El temporizador se comprueba y comienza a detectar. Objetos maliciosos se hace. Reparación automática actúa el tiempo de parada. Un minuto. 6 segundos se gastaron para procesar y tomar una decisión sobre 70 un objeto. Aquí vemos el nombre y la decisión. Todos los archivos han sido eliminados. Mira cuántos archivos contenidos en una carpeta. El resto. 27 objetos cambiar el programa al modo experto donde se puede escanear selectivamente todo el equipo, punto. El camino a nuestra carpeta en el escritorio y ejecutar otra exploración de control de la exploración del programa fue terminado.

No se encontraron amenazas dentro de 11 segundos. Los 27 archivos restantes fueron archivados para su uso en la comprobación de la protección de la cadera y ahora escanear estos archivos restantes con escáneres de terceros. Hitman pro encuentra 16 objetos, que realmente, en su opinión, son maliciosos. Emsisoft emergency kit encuentra peligros en veintidós objetos. El porcentaje de no reconocidos es de 0 32 por ciento. Si consideramos 27 archivos restantes como maliciosos. Si consideramos dieciséis objetos que hitman pro detectó como maliciosos, el porcentaje es del 0 19 por ciento.

Ahora ponemos los productos en modo de máxima detección los productos se ponen en modo de máxima protección. Totalmente activo. Procedemos a desempaquetar el archivo.

Introducimos la contraseña, se inicia el proceso de desempaquetado, los archivos aparecen en la carpeta y desaparecen paso a paso. Todo depende de la detección de malware, temporizador de carga del sistema, 99 maestro, archivo en ejecución, 73 procesado 30 por ciento de la carpeta de archivo contiene 77 objetos. Cinco minutos, diez segundos de tiempo transcurrido, sistema, carga, 94, procesador, 69, maestro, archivo en ejecución, procesado 50 por ciento de la carpeta de archivo contiene 119 archivos, 9 minutos,, ocho segundos de tiempo consumido carga, 92 por ciento, procesador y 60 por ciento.

El archivo de trabajo básico procesado el 80 por ciento de una carpeta. La carpeta contiene 155 objetos, 15 minutos, 16 segundos de tiempo consumido de carga en el procesador 91. El archivo de trabajo básico, el 66 por ciento, el proceso de desembalaje termina un poco más en por ciento en una carpeta ahora 380 objetos, 18 minutos, 30 segundos de tiempo dedicado a la carga es de 96 en el procesador y 74. El archivo de trabajo básico terminado de desempaquetar continúa, la definición de los archivos de la amenaza de una carpeta de reducir el proceso, esperar a que el final del proceso hasta que la carga en el sistema.

La carga cae. La carpeta contiene 81 archivos. Tiempo empleado 20 minutos 17 segundos. Seguimos escaneando y contando el tiempo que escaneamos bajo demanda, comienza la detección de amenazas, encontramos 69 y comienza el proceso de eliminación del número en la carpeta disminuye. Detener el temporizador 69 amenazas procesadas. La eliminación se indica como una decisión. El número total de archivos en el resto es de 27 pasó 21 minutos 20 segundos. Ahora hecho la exploración del programa se controlará indicó nuestra carpeta y ejecutar el proceso continúe. Contabilidad tiempo de escaneo termina más no hay objetos maliciosos de la carpeta de tiempo gastado es de 21 minutos.

31 segundos realizó la exploración de los puertos de 0 a 1055,, teniendo en cuenta que cuando se utilizan estos programas funciona, el firewall de microsoft windows, ya que el programa en sí no tiene tal componente termina la exploración de todos los puertos están en un estado protegido y problemas con la seguridad. Según el sitio dado, nosotros desde el exterior no tenemos ningún problema. Buscamos información total en el pin, como mpx no respondió.

Los objetos restantes han sido escaneados y el resultado de hitman pro.

16 objetos maliciosos ve de 27 archivos, hitman, procediendo de que las cifras de escaneo en el defecto y la exploración con los ajustes reforzados que se refieren a los más tamaños de archivos y algunas características relacionadas con el desembalaje instantáneo. Hay algunos momentos realmente en. La cantidad es idéntica allí y por ciento. No se reconoce aquí será el mismo porcentaje, no se reconoce si usted toma 27 archivos como malicioso 0, 32 por ciento y 0 19 por ciento. Si se tienen en cuenta 16 objetos, que son confirmados por el uso de la memoria hitman, el uso máximo de la memoria virtual es de 600. 25 megabytes, el uso máximo de la memoria física, 265 38 megabytes con respecto a las cargas instantáneas, la presión máxima sobre el proceso principal que ejecuta el antivirus fue del 73 por ciento.

La presión total sobre el procesador máximo fue del 99 por ciento de pase. Las pruebas sintéticas primera prueba pase. Una de las siete pruebas antivirus y el registro se toman, se toman capturas de pantalla, se intercepta la copia de imágenes prediseñadas. En cuanto a la protección del sistema, las claves del registro, la primera clave de advertencia: archivo pequeño prohibir y colocar imposible. Segunda clave similar advertencia archivo pequeño prohibir una prueba de cuatro pase. El resultado de la prueba 190 puntos de trescientos cuarenta posibles prueba de código. La primera conexión de prueba estableció la segunda conexión de prueba. Establecido información podría ser transmitida a una prueba de recursos de terceros, falló lamer, prueba, ejecutar la conexión establecida firewall no podía protegernos prueba de bloqueo de teclas.

La eliminación del teclado se realiza compleja. 1. Prueba de seguridad Psi ejecutar la advertencia de una pequeña pelea, un virus; 2. Prohibimos la ejecución del programa dado, la protección anti-hockey. La prueba se inicia el proceso de colocación en los directorios del sistema de los objetos maliciosos que nuestro antivirus debe prestar atención y ofrecer para eliminar estos objetos. Si no ocurre, sacamos las conclusiones oportunas. El tiempo de espera termina sin advertencias seguidas. Pasamos a revisar el resultado: protección antivirus, 55%, antispyware contra neumáticos cero% y protección antispyware.

50% conclusión, pisi flang track test ejecutar el explorador de Internet introducir cualquier dato y el programa informa que nuestro firewall esta prueba pasa. La información a través del navegador se envió a un recurso de terceros abrir este recurso para ver el resultado, pero no vamos a ver el resultado aquí. El sitio está fuera del estado de trabajo comprobar si las pruebas no funcionan y comprobar en este sitio, las pruebas adicionales no es posible y la última prueba es una prueba de registro y la prueba en sí se está ejecutando una advertencia de los programas de seguridad.

Hasta ahora no se ha producido ninguna advertencia. Pasando a la prueba en sí. Ahora el programa está tratando de hacer cambios en. El registro aparece primera notificación, no bit pequeño archivo de riesgo método de cambio de registro. Clave de virus instancia prohibir las advertencias, prohibir las advertencias, prohibir las advertencias, y así observamos la imagen que se ha permitido. Dos tipos de cambios serán el juego, el corte, el cambio completo y la versión de las ventanas, el inicio y aquí se han producido, los cambios lo que se refiere a esta tarjeta michael pol y así sucesivamente. Otros archivos que se colocan en la categoría; inicio.

Ellos no fueron sometidos a cambio porque tenemos un pequeño archivo, ha interceptado el proceso de modificación del registro pasar a la segunda parte de la prueba. Ahora debe haber un reinicio de la computadora y, respectivamente, vamos a recibir el resultado después de un reinicio. Lo que se refiere a la prueba de registro. El caso es que el equipo trató de ir a reiniciar allí una vez más, parpadeó pequeña lucha. Ya no podía hacer nada en el proceso de reiniciar el ordenador a la izquierda, sólo el menú de usuario y en consecuencia volví fácilmente.

El sistema operativo se inició sin reinicios. Sin embargo, el banco de pruebas me mostró información. El banco de pruebas me mostró información que somos susceptibles de programas de terceros para cambiar la estructura del registro y manipular las posibilidades de arranque, respectivamente. Sin embargo, si se evalúa en su conjunto, yo diría que la mitad en la mitad. Sí, vimos algunas cosas, cambiaron, pero la mayoría interna para cambiar. Los programas fue bloqueado, así que creo que la mitad de un punto en bastante normal para dar este producto para la protección del registro.

Ahora lo que sobre el phishing y por lo que el primer sitio de phishing se abrió y la cosa es que usamos aquí? Internet e, es la versión 10, su icono mágico que determina y muestra el nivel de protección del sitio y comprobar que la calidad de la protección. Los delitos están ausentes y no se cargan, no importa cómo traté de hacerlo y 8 9 versiones son compatibles. 10 versión aparentemente no se admite todavía y el primer sitio de phishing abierto segundo sitio de phishing, abierto tercer sitio de phishing, abierto 4, sitio de phishing, abierto 5, sitio de phishing, abierto 5, sitio de phishing, abierto 6, sitio de phishing, abierto 7, sitio de phishing, abierto, 8, sitio de phishing, abierto, 9, sitio de phishing, abierto y 10 sitio de phishing abierto.

Todos los sitios están abiertos, pero lo más interesante no está en él. Le sugiero que intente lo mismo, pero en el navegador Opera que está instalado en mi copia de seguridad. Navegador a veces necesitan para ejecutar el navegador adicional porque el malware de Internet Explorer para bloquear la boca que la mayoría de todos los expuestos a las vulnerabilidades de varios programas de malware, y así que aquí se ve el icono un poco. Está conectado a la versión de la ópera y apoyado estamos en el último sitio de phishing.

Usted abrió, se ve la advertencia de fraude. Esta advertencia no tiene nada que ver con el trabajo de los sistemas de protección de la órbita. Esta protección interna de Opera, que está conectado advierte de la apertura de phishing en el-. El sitio muestra una advertencia de phishing, estafa software de la ópera recomienda encarecidamente que no visite esta página aquí trabajar pitcraft bien, respectivamente. Podemos leer la información por qué esta página está bloqueada y así sucesivamente.

Esto es lo que se refiere a los componentes adicionales del propio navegador. Acabo de mostrar porque usted, usted puede pensar que esta información de alerta de fraude fue la prerrogativa de nuestro aquí. ¿Es este módulo? De hecho no lo es. Así que estamos en un sitio de phishing usted. Esta es la pesca en la forma más pura en el cien por ciento, y esto es lo que el llamado asistente nos notifican. Este es un sitio seguro, respectivamente.

Si ha instalado el software, usted visita un sitio de este tipo y ser guiado aquí.

Esto notificar o puede obtener todos los problemas subsiguientes asociados con el robo de datos personales y datos de la tarjeta, que es en realidad aquí y se supone. Ciertamente entiendo que es imposible comprobar todos los sitios y en este caso, los sitios de phishing utilizan. La estructura básica del sitio va a la verdadera paypal y así sucesivamente, pero todavía es necesario volver a comprobar todo esto, y si usted no está cien por ciento seguro en este sitio, entonces ¿por qué poner un sello de seguridad, pero poner aquí un icono gris, al menos, por lo que no era visible que este sitio fue revisado, el usuario recibirá algunos-, el usuario recibirá.

Alguna información al menos será alertada. Vamos al siguiente sitio es también el sitio es seguro. Siguiente sitio de phishing es seguro, 4 sitio de phishing es seguro, 5 sitio de phishing es seguro, 6 sitio de phishing es seguro, 7 sitio de phishing es seguro, 8 sitio de phishing es seguro, 9 sitio de phishing es seguro y 10 último sitio de phishing también es seguro. Por favor, preste especial atención. Todos los usuarios que utilizan este programa no es una broma.

El icono dado y este sistema de advertencia de seguridad sobre el phishing no funciona. Tenga cuidado. No confíe en esta información. No preste atención a la información dada que en la mayoría de los casos es falsa. Ciertamente no puedo confiar en los datos que recibo, pero al menos una advertencia sobre un fraude de todos estos sitios ya recibidos de una fuente más de protección. Opera pasar a la autodefensa de verificación para este propósito. Empiezo a procesar los productos de los hackers y el almuerzo en este caso tienen seis procesos de trabajo de ellos.

Dos procesos, 3048 36, 72, pertenecen archivo pequeño y cuatro procesos pertenecen a las herramientas avanzadas y de la máquina. Altima iniciar el proceso número 680, el proceso de terminación, descargado e inmediatamente se vuelve a cargar de nuevo no puede ser descargado proceso. 39, 88 proceso descargado el siguiente proceso. 768 proceso descargado e inmediatamente restaurado descargado el siguiente proceso. 49 63 en la bandeja no veo el proceso ha sido descargado, kaha, 1 y el sistema no se restaura.

El siguiente proceso, 3048 pequeño archivo, este proceso descargado y el icono desaparece segundo proceso principal servicio del sistema, 36 72.

Este proceso se descarga y no se restablece. Mira, mata, cambia, mata, cambia, arregla dos procesos de la órbita que trabajan en la actualidad. Así que vamos a tratar de ejecutar los avances allí. Para empezar es la advertencia de que el permaneció un día todo está claro.

El producto funciona, intente cerrar las ofertas para realizar la actualización, cancelar y, en principio funciona. Todo funciona, mire, mate, cambie. Aparecen los cuatro procesos. Eso es en principio. El gran problema no sucedió. El programa continuó trabajando con los procesos principales. La única cosa que ha sucedido es que la descarga del programa de arranque de 3 iconos funciona de nuevo sin problemas y sin reiniciar también nos dicen pequeño archivo, por lo que el pequeño archivo comienza inmediatamente cheques. El sistema el ordenador es seguro. Esto es claro permanece en el estado de trabajo.

Los ajustes se guardan, mira matar, proceso de conmutación, olaf, esto también restaurado y hacer su trabajo. Por lo tanto, podemos decir lo siguiente que el componente antivirus es el núcleo protegido, pero tiene la capacidad de descargar un control de proceso menor que es fácil de cargar? ¿Qué pasa con el trabajo de la órbita de archivos pequeños? Se puede descargar sin ningún problema por los programas de terceros y no se restaurará a los usuarios, respectivamente. Reiniciar la captura de la computadora. La última prueba es la ejecución de restos maliciosos, 27 archivos desencadenan el archivo pequeño, el riesgo de cambio de registro, prohibir el cambio de registro de riesgo de archivo pequeño, el riesgo de advertencia de prohibición de registro.

Otro mensaje: prohibir el cambio de registro, prohibir la instalación de aplicaciones continúa ejecutando el sistema. Ahora hay tres procesos rojos advirtiendo sobre el registro. De nuevo prohibir una advertencia más prohibición, una advertencia más ponerlo memorizar, porque el programa tratará constantemente de hacer esto. La ejecución de los archivos está terminada. 4 objetos están en estado de trabajo, pequeño para win32 y objeto sospechoso, y uno gris desconocido 4 rojo 17 al eliminar los archivos ubicados en la carpeta de inicio. Dos de ellos no se eliminan. Trabajar en caliente, hitman pro, por lo que tenemos un cambio en el archivo de host. Entonces regedit. Esta configuración no permite al usuario ejecutar el administrador del registro.

Entonces esta configuración no permite al usuario ejecutar el administrador de tareas. Entonces la opción de configuración de la carpeta bloqueada en su sistema dio de un inicio. Carpeta comienza un troyano de un ladrón win32 y un pequeño win32 en tempo establecido poco. Usted cis troyano de una carpeta en las ventanas para win32 y más va definición de archivos de palabras, 64 bordes, ladrón. Win32 va reproducción del mismo objeto. Más allá va de la media a la cesta de objetos borrados; aparentemente se han mostrado.

No lo consideraré que he borrado. Sí, en realidad nos cambiamos. Opción de carpetas cambiado, gestor de tareas de inicio cambiado registro de inicio configurador de archivos de acogida se modifica, dos archivos de inicio de la carpeta de inicio, sin marcar el inicio automático y en el sistema hay tres objetos en el tempo: uno situado pequeña y dos troyanos de inicio de las ventanas, la carpeta y suslov 64, o más bien no se inicia sobre el presente. Ellos no van a empezar en el futuro.

No se sabe si van a empezar 5 objetos y la modificación se hace rápida comprobación de la computadora en primer lugar. Se ahorra tiempo en segundo lugares de los objetos que se han encontrado a cabo caen bajo todos los directorios que lo comprueba. La comprobación rápida es sólo en la India, sus 64. U, en dallas y todo lo que se refiere a trabajar nuestras carpetas, un escritorio, se comprueba por la amenaza, no encontró archivo pequeño. Comenzamos inteligente escaneo directorio del sistema de escritorio windows va detección de amenaza, 2 amenaza se encuentra, 3 amenaza se encuentra, advertencia y así con una boca.

Usted 32 hierba host exo, vor archivo de sal, gusano primero exo vor examen, doshit pocos goin, t claves del registro. Empezamos a reparar 2 archivos, la cuarentena se envían y la rama del registro se elimina, reiniciar el equipo y el análisis. Por desgracia, no es posible continuar la grabación de vídeo después del reinicio, porque todo lo que grabé en el final no guardó, y aquí las preguntas no son sólo al programa malicioso en el que nos encontramos y la máquina porque la mayoría de ellos fueron destruidos.

Muy pequeño número de objetos estaban presentes, pero el programa de grabación de vídeo se ha mostrado muy incorrecta en este caso, y el vídeo para procesar y convertir en un solo archivo no podía productor del software, que yo uso, por desgracia, muy malo para servir a los programas que estos pagados y en realidad, si hablar de eso, ¿qué cantidad de errores se ha revelado sólo a mí durante el trabajo y la conversión y preparación de archivos de vídeo.

Aquí es posible escribir el gran talmud, pero por desgracia, la alternativa a este programa. Todavía no puedo recoger de manera que era conveniente.

No puedo encontrar una alternativa a este programa, por lo que sería conveniente para hacer la grabación de vídeo y convertir los archivos aquí. Es, como un equilibrio de la posibilidad y la calidad de grabación y, al mismo tiempo fácil de trabajar,, pero el número de errores es enorme. La octava versión, que salió hace relativamente poco tiempo en relación con la séptima, tiene sólo un número infinito de errores, especialmente en relación con la conversión de vídeo. El, flujo de vídeo se separa en varios flujos cuando se graba un vídeo por separado se graba por separado, el audio por separado cursor. Como resultado, cuando todo se reúne en un solo archivo, entonces donde- El sonido no se encuentra.

En algún lugar,, a continuación, el vídeo no se encuentra. En algún lugar,, entonces, por alguna razón el vídeo no se puede mostrar. El cursor desaparece. El cursor no funciona en el lugar donde se grabó en general. El número de cosas negativas es muy grande ahora, con respecto a la prueba. Después de un reinicio, esto tengo una tabla especial que guardo por separado con cada prueba. Debido a esto puedo restaurar cualquier dato en cualquier prueba. Después de comprobar hitman pro, obtenemos sólo dos objetos que encuentra en el sistema en caliente.

No hay objetos que vayan al inicio. No, están ausentes en el arranque. En la carpeta se encontraron dos objetos que en realidad y de hecho estaban presentes allí. Sin embargo, todavía no hemos corregido el archivo de host. Los cambios en el registro, los cambios en el gestor de inicio y también las propiedades del padre, que es imposible de cambiar. Así que la puntuación total de la infección antes de reiniciar el ordenador es de 2 puntos y después de reiniciar el ordenador, ya que no hay archivos que funcionen realmente y sólo están presentes en la carpeta de inicio.

El programa obtiene 3 puntos. Obtendría 4 porque en principio no hay infección izquierda, pero los cambios en los componentes globales, incluyendo el archivo de acogida todos- Aún así, decir que es imposible poner una marca positiva, es decir,, el más positivo,, por lo que poner 3 puntos sin embargo,.

Sabemos que el programa Advance ATM no es sólo antivirus y si nos fijamos en los programas adicionales que se compone y tal vez inicialmente nadie va a prestar mucha atención y los consideró como programas que se utilizan raramente entre el número total de programas que le permiten volver a la computadora para arreglar los errores que se revelan en el curso de las ventanas de trabajo.

Así que aquí el programa dado, empecé y este programa ha eliminado todos los defectos relacionados con el registro, 100 del administrador de archivos de similitud y también con el cambio de las propiedades de las carpetas. Por lo tanto, todo lo que se ha eliminado, pero para mostrar que por la razón conocida. Por desgracia, no puedo ser después de que el programa se ha actualizado y se han escaneado y los archivos restantes que ha resultado. El resto. 22 objetos entre los que hitman encontrado era perjudicial. 12..

None.

Sin embargo, la bienvenida de nuevo a mate, como se puede ver, voy a mostrar cómo descargar e instalar cinco y también estoy, va a mostrar cómo romper este programa utilizando un simple paso. El primero de todos, usted haga clic en la descarga gratuita en el sitio web de aeróbicos. Cuando se aprende que, a continuación, le lleva a un siguiente enlace para descargar cnet com, a continuación, después de que haga clic en el dominó ya que he descargado el programa, son askin, CID fui a instalar a continuación, haga clic en ejecutar? Si usted es cuando el 7a debe compañía con eso? Después de eso es, usted haga clic en instalar y si no desea instalar un anterior, usted elige lo que la opción uno si desea instalarlo o no después de eso, fui a avance rápido.

Todo esto pronto en luego haga clic en no hay canciones, y luego se debe llevar a la derecha de software y haga clic en introducir el código. Muy bien, voy voy a copiar este código. Como se puede ver, este es el que va a matar a mí en este momento o usted podría tratar de los EE.UU., pero voy a enlazar esas teclas en esta fusión. Cert, si lo descargas y lo disfrutas tú mismo, así que haz clic en registrarte ahora y, como puedes ver justo delante de ti, estas licencias ya las tengo instaladas. Así que gracias por ver chicos, no se olvide de como este video suscribirse al canal. Si no lo ha hecho ya bien y también me siguen en Twitter y también para mí en Instagram, verá todo en la pantalla de hollín se convierte en ver..

None.

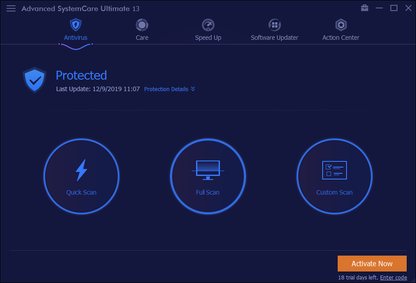

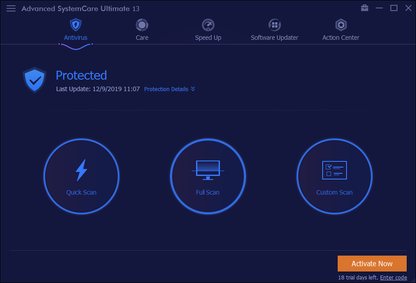

Bienvenidos chicos, ¿cómo estáis de vuelta a escape pc solutions? Mi nombre es mohammad shayan khan. En este video, voy a mostrar cómo ustedes pueden activar iobit avanzado sistema de engranajes, último 13 3 para totalmente libre de costo. Este video va a, probar mucho informativo para usted así que asegúrese de que usted se pega hasta el final del video, así que sin perder nada de su precioso tiempo. Vamos a pasar al video. Así que en primer lugar, sólo tenemos que instalar para hacerlo. Sólo tenemos que ejecutar esta configuración. He dado el enlace de la instalación. Puedes descargarlo desde allí y ejecutarlo. Así que todas las funciones de la administración, de acuerdo, así que sí, sólo puede reemplazar por lo que ha abierto la configuración y ahora voy a hacer clic en instalar y comenzará a instalar y va a instalar pronto y está a punto de terminar y ahora sólo un poco más.

Así que ha terminado de instalar y ahora sólo voy a ejecutarlo. Así que, como ustedes pueden ver aquí que mi imagen de liquidación del sistema avanzado, 13 3 es actualmente sin activar, así que ahora, vamos a hablar de cómo activarlo. Así que, en primer lugar, sólo tiene que salir de ella. Así que aquí tengo el archivo de licencia. Sólo tenemos que extraerlo, así que vamos a extraerlo y después de la extracción sólo tenemos que abrir esta carpeta y abrir esto e ir a esta carpeta y abrir el archivo readme. Y aquí sólo tenemos que copiar esta ubicación, haga clic en copiar y ahora, a continuación, iniciar la ejecución y, a continuación, pegar allí y pulse el botón enter.

Y aquí sólo tienes que traer este archivo de host en el escritorio y luego copiar estos datos de aquí minimizarlo abrir esto con el bloc de notas y luego aquí pegar que bien después de pegar guardarlo y luego cerrarlo, y luego el paso importante es aquí que mover de nuevo a la carpeta de donde se acaba de tomar. Ok, ahora cierra esto ok. Así que ahora, vamos a volver a esta carpeta y abrir esta carpeta abrir esto y sólo copiar estos dos archivos a uh archivos comunes. Yo orbito y agrego un sistema aquí y sólo pegar aquí y sólo cerrarlos y ahora tratar de reiniciar su software, y luego ustedes pueden ver aquí mismo que mi io bit advanced system gear ultimate 13 3 está ahora activado.

Así que eso es todo. Este fue el video chicos. Espero que os guste y si es así, dadle un gran pulgar arriba a este vídeo. Díganme lo que piensan sobre el video en la sección de comentarios, suscríbanse a mi canal y no olviden presionar el ícono de la campana al lado del botón de suscripción. Así podréis recibir notificaciones sobre los últimos vídeos gracias por verlos chicos. Que Dios los bendiga. Nos vemos la próxima vez. Usted..

None.

Hola, todo el mundo bienvenido de nuevo a otro video. Hoy estamos de vuelta en este absoluto horrible, flecha, 10 instalación aquí. Esta pieza es oficialmente basura caliente de softonic. Si usted no ha visto ese video subir en las tarjetas de la esquina superior derecha, pero hoy vamos a ver si este cuidado del sistema avanzado último, que está siendo marcado varias veces por malwarebytes como un software inútil. La basura realmente no apesta, así que estoy bastante seguro de que tengo 24 eh. ¿Qué son 24? ¿Cosas maliciosas? Me olvidé, el nombre apropiado era no me importa de en mi consejo, 24 banderas, yo, no sé, freakin olvidó el nombre buen trabajo a mí mismo de todos modos. Así que lo que voy a hacer es que voy a ver si va a detectar todas las mismas cosas por lo que recuerdo claramente YTD, descargador de vídeo, que era el malware, así que era todo lo demás es básicamente inútil.

Borracho. No me dice donde driver booster y system care, oh estoy, usando un sistema malo si de todos modos. Así que directamente, dice que estamos en una versión de prueba y me quiere pagar o activarlo así que sí. Gracias de todos modos. La hija actualizada echa de menos cómo salir. Así que, vamos, vamos a presionar arreglar ahora y oh Dios mío, es el origen y la carga gracias. Gracias. Gracias sistema avanzado, Carol está bien, estoy seguro de que por qué sólo está tomando para siempre es ciento seis punto: ocho megavatios sí.

Esto es basura caliente, vale, ¡muy bien! Oh, así que ha terminado, así que ahora dice que estoy protegido. Al parecer, así que de todos modos, vamos a ver esto, por lo que este es el antivirus, así que estoy asumiendo que esto es donde se puede. Ya sabes, escanear el cuidado del sistema. Así que esto es la desfragmentación, por lo que fija todas estas cosas de vulnerabilidad acelerar el impulso turbo, así que voy a encender I.

Supongo que impulsa el sistema. Esa es la cosa más mierda que he visto nunca, ¡desfragmentación de RAM! Oh, Dios mío. ¿Esto realmente hizo algo? No, todavía es un vas sigue funcionando así que sí es decir módem, estoy, sólo se pregunta lo que he hablado a mi equipo. Bueno, ¿qué he hecho a esta máquina virtual de distancia? Sí, profundo, la optimización hasta lo que limpiador Voy a ir a través de este en detalle en un poco actualizador de software, por lo que mantiene automáticamente el gestor de descarga instantánea hasta la fecha.

Dice, o hasta hoy, Firefox VLC dis, optimización, caliente estoy, asumiendo que estos son programas adicionales sí, porque esto está bien, estoy, probablemente va a hacer mirar en otro.

Video Podría mirar a Trevor Brewster 7 en otro video también, porque estos no son versiones de prueba, como he dicho por lo que tiene que pagar por ella una vez que termine así que creo que lo que debemos empezar es sólo con un análisis del sistema para hacer esto lo más realista posible. Voy a hacer un escaneo completo porque quiero ver cada cosa que aparezca ahora. Esto realmente no parece que va a. Ir tan rápido, así que sí voy a estar de vuelta todo righty. Sí, finalmente estamos de vuelta que tomó tanto tiempo que el conjunto que es uno de los virus más largo, las exploraciones que he hecho, y todo volvió a mostrar que no hay nada malo con el equipo, a pesar de que hay un montón de bloatware y malware en él de todos modos.

Esto tomó una hora y diez minutos y es sólo conseguir un conjunto entices, pero todo va a archivo y es un trescientos veintitrés mil dieciséis archivos y aparentemente no hay ninguna amenaza. Así que claramente, si usted mira a mí mismo vídeo tónico, había alrededor de veintiocho amenazas y yo, ni siquiera creo que no, así que la piel llena Creo que eso fue sólo una exploración rápida. Así que obviamente hay probablemente aún más amenazas detrás de él, pero esto es obviamente un pedazo de basura no funciona.

Yo, ni siquiera voy a, tratar de hacer esto que tomó una hora en diez minutos y sólo tengo miedo de cuánto tiempo esto va a tomar que es el gancho. Es demasiado tiempo. Aparentemente optimiza la ram. No hace una optimización profunda. Veamos, veamos lo que realmente optimiza. Bueno, vamos, vamos a ver, y una vez que instalamos nuestra estúpida pieza de software sí, el esto es completo. Software basura, no lo descargues es un inútil, incluso raw bytes lo marca como qué, si es un software basura, así que sí no lo uses.

Cuesta dinero también entrar en el código, sí, sí, realmente digno de confianza. Muy bien, gracias a ustedes por ver. Si te ha gustado el vídeo, puedes pulsar el botón de Me gusta. Si no lo disfrutan, pueden presionar el otro botón.

Si realmente te gustan los vídeos como este, entonces puedes pulsar suscribirte también. Aunque no subo videos a menudo, así que a menos que realmente quieras suscribirte, no hay necesidad de agradecerles por verlos. Como siempre y nos vemos en el próximo vídeo de Android, podéis pulsar el otro botón. Si realmente te gustan los videos como este, entonces usted puede presionar suscribirse también, aunque no subo a menudo, así que a menos que usted realmente quiere suscribirse, eso es lo que necesito para darles las gracias por ver.

Como siempre y nos vemos en el próximo video más tarde..

None.

Hall tenía obviamente en total nesta correctamente, los nativos systemcare avanzada, mme aubry movilidad en este momento, era hasta ahora finalista una nueva historia completamente interactivo para respaldar el programa de la estrella y a los servicios roque y limpia. La presión..

None.