El servidor MFT de JSCAPE es un servidor FTP seguro e independiente de la plataforma con soporte para los protocolos FTP/S, SFTP y HTTP/S. Incluye soporte adicional para transferencias de archivos ad-hoc, notificaciones de eventos del servidor, autenticación de usuario personalizada y un cliente FTP integrado basado en la web.

Hola, este es John V evangelista de software en Jay escape y hoy estoy, va a mostrar cómo habilitar el cifrado de ASU en el servidor J scape MFT. Si su conexión ASC ya se ejecuta sobre https, sus mensajes EDI ya deberían estar protegidos por el cifrado de datos en movimiento que viene con SSL o TLS. Pero lo que, si desea una capa añadida de seguridad o si usted es de alguna manera sólo el uso de HTTP y desea cifrar su transmisión que necesitará algo como esto Voy a suponer que usted ya tiene un como de los servicios que se ejecutan en dos instancias de J scape MFT servidor en caso de que usted no tiene eso.

Sin embargo, el video de la guía de inicio rápido para la creación de un A es el servidor debe ayudarle a obtener los de arriba y corriendo en ningún momento hemos proporcionado enlaces a que en la descripción. Si usted está viendo esto en youtube y en el puesto, si usted está viendo esto en LinkedIn o Facebook, ok ya tiene sus servidores ASA disparó. Vamos a proceder con nuestro tema principal, entonces, vamos a empezar por discutir lo que usted necesita hacer en el extremo receptor de una conexión ASU. El servidor de destino o receptor es la manguera que estará recibiendo el mensaje as2 encriptado. Necesitas configurar este servidor para que sea capaz de descifrar el mensaje encriptado, para ello, ve a la configuración web y luego a la pestaña as2, marca la casilla de verificación de la clave de descifrado y selecciona una clave de servidor existente de la lista desplegable.

En nuestro ejemplo, elegimos la clave del servidor que tiene asignado el alias as2 server to crypt. Esto le dice a nuestro servidor que utilice la clave privada de server key, a s2 server to para descifrar los mensajes entrantes a assume para saber más sobre las claves de servidor y dónde crearlas. Repite los rollos de las claves del servidor y las claves del cliente y las transferencias seguras de archivos. Una vez más, hemos proporcionado enlaces a que en la descripción o en el post tan pronto como se hace clic. El botón de aplicar que se encuentra en la esquina inferior derecha de esa pantalla con eso, este servidor debe ser ahora capaz de descifrar.

As2 mensajes, sin embargo, es importante tener en cuenta que sólo será capaz de descifrar los supongo que los mensajes que han sido encriptados por las copias de un servidor su a crypts clave pública correspondiente.

Por lo tanto, si se desea que este servidor descifre los mensajes de un socio comercial en particular, dicho socio comercial debe tener en su poder una copia de dicha clave pública. Para proporcionar a los socios comerciales la clave pública necesaria, vaya a claves y luego a claves de servidor, seleccione la clave del servidor cuya clave pública desea exportar, que en nuestro caso sería un servidor s2 para criptar, y luego haga clic en el botón de exportación y elija el certificado de la lista desplegable.

Este certificado digital ya contendrá la clave pública necesaria en el certificado de exportación. En el cuadro de diálogo elija el formato x 509 y haga clic en el botón ok tan pronto como se le solicite. El botón de guardar archivo guarda el archivo del certificado y lo entrega a su socio comercial. El administrador del servidor de su socio comercial deberá importar el certificado y la clave pública a su servidor. Ya hemos terminado. Configurando las cosas en el lado de a es a receptor. Ahora nos dirigimos a Ras to sender y configuramos los ajustes necesarios allí. Si el emisor a es al servidor es un servidor Jacob MFT la importación de certificados de clave pública para encriptar, a supuestos mensajes debe ser fácil, ir a claves y luego la ficha de claves de host siguiente clic, el botón de importación y luego importar archivo dar la clave y el alias.

Esto es sólo un nombre arbitrario que se utiliza para referirse a esta clave en este particular J scape M de D servidor, la instalación, hemos llamado a la nuestra de un servidor de su a cert y, a continuación, busque la carpeta que contiene el archivo de certificado de clave pública, elija el archivo y, a continuación, haga clic en el botón Aceptar para importar. Su certificado recién importado debería entonces añadirse a su lista de claves de host. La siguiente parte es asignar este certificado y la clave pública al objeto socio comercial. Eso representa el a es al receptor para entender lo que quiero decir revise la sección configurar los ajustes del socio comercial para enviar un es a los mensajes en el post.

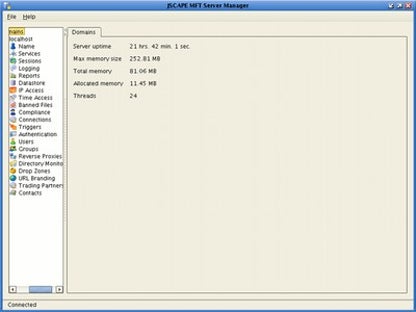

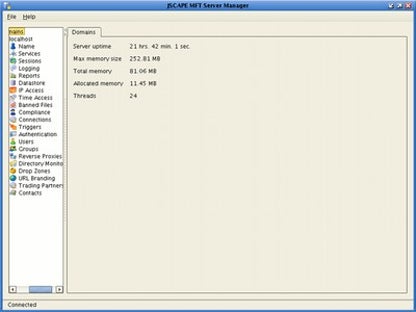

La guía de inicio rápido para configurar un a es al servidor por lo que todavía estamos aquí en el remitente ASO, pero vamos a navegar en dominios editar. El dominio en cuestión y luego ir al socio comercial en cuestión una vez que estás dentro de los parámetros de su socio comercial, el diálogo, tomar el cifrado, la casilla de verificación clave y luego seleccione el certificado de clave pública recientemente importados. También puede elegir un algoritmo de encriptación si lo desea, pero vamos a elegir el predeterminado por ahora, haga clic en Aceptar para finalizar, puede probar esto enviando un mensaje a is su utilizando el módulo de mensajes a is to.

Vamos a hacer clic. El botón de enviar archivo aquí seleccione el socio comercial que representa nuestra a es el receptor seleccione el archivo que desea enviar y luego haga clic en Aceptar. Una vez que el archivo ha sido enviado con éxito, puede entonces seleccionar el mensaje y luego haga clic en el botón de vista. A continuación, si se desplaza hacia abajo hasta el campo de estado de cifrado, debería decir cifrado. Eso significa que el archivo que se envió fue encriptado. Eso es todo. Eso es todo. Lo que hay que hacer para habilitar la encriptación ace entre dos socios comerciales as2 utilizando el servidor j escape MFD..

.