Como todo el mundo su Lee aquí de estudios de la camarilla y gracias por su interés en el reloj, es muy similar a las demostraciones en línea que hacemos para nuestros clientes, donde primero vamos a ejecutar a través del núcleo del producto, que es la contraseña volting. A continuación, vamos a profundizar en algunas de las otras características que aprovechan esta bóveda. En la sección de descripción de este video en YouTube tendremos algunos enlaces a otros videos que explican estas características en mayor profundidad, de lo contrario, podrás encontrarlos en nuestro sitio web de clique studios.

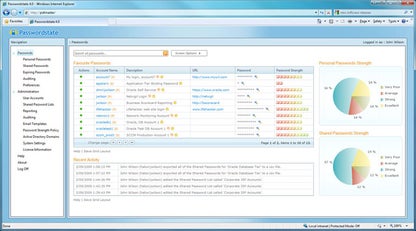

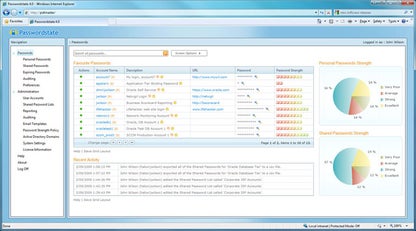

Este es el vídeo más largo que tenemos y dura unos 15 minutos todos los demás vídeos. Intentamos que sea lo más corto posible. Por lo tanto, vamos a empezar con el estado de la contraseña de la bóveda es un producto basado en la web que se instala en las instalaciones, y esta es la interfaz que sus usuarios verán cuando su primer inicio de sesión todo en el producto es permisos basados no sólo el acceso a las credenciales de contraseña, sino también muchas características, así como un ejemplo.

Todos estos menús. Usted ve aquí nuestro permiso basado. Así que si usted no quiere que un determinado usuario tenga acceso a un determinado menú, se puede eliminar por completo de ellos. Este árbol de navegación que ves aquí está mostrando la lista de contraseñas y carpetas a las que mi cuenta tiene acceso, pero esta vista generalmente se verá diferente para cada uno de tus usuarios, ya que todo está basado en permisos. Los permisos pueden ser aplicados por una cuenta de usuario o a través de grupos de seguridad.

Soportamos tanto las cuentas de Active Directory como los grupos de seguridad, y también tenemos cuentas y grupos de seguridad locales que no dependen en absoluto de Active Directory. Una lista de contraseñas es una colección lógica de registros de contraseñas y una carpeta es una forma de agrupar lógicamente listas de contraseñas relacionadas. Soportamos dos tipos de listas de contraseñas, una que es compartida y como administrador de una lista compartida, tengo acceso a este menú, donde puedo aplicar permisos para otros usuarios o grupos de seguridad.

Hay tres tipos de permisos: podemos conceder la vista y la modificación son bastante autoexplicativos.

Pero si usted es un administrador de la lista, esto le dará acceso a este menú, que le permite gestionar la configuración de la lista de contraseñas. Por ejemplo, puede ampliar los permisos y ejecutar informes para demostrar lo fácil y rápido que es esto Voy a conceder rápidamente el acceso para Louise Kelsey para ver los permisos y también dar Matt de modificar los permisos.

Si ahora hago clic en guardar, podrán ver esta lista de contraseñas la próxima vez que entren en Password Stay. Si vuelvo a entrar allí ahora también, puedo buscar los grupos de seguridad y yo, dar al equipo de finanzas los derechos de administrador a esta lista de contraseñas, y, como se mencionó anteriormente, esto les dará el control total y voy a ser capaz de cambiar los permisos y la configuración de sí mismos. También tenemos el concepto de listas de contraseñas privadas. Es completamente privada y ni siquiera los administradores asegurados pueden acceder a ella.

Te darás cuenta de que si intento conceder a otra persona acceso a mi propia lista privada. La opción de permisos está en gris. Un administrador de seguridad es otro rol en nuestro software, que le da acceso a esta pestaña de administración para administrar todos los ajustes de backend del estado de las contraseñas. Por lo general, no tendrás muchos usuarios con acceso a este rol con permisos en las listas de contraseñas compartidas. Esto se puede hacer de un par de maneras. Nuestro modelo de permisos por defecto es el que otorga acceso a cada lista de contraseñas. Así que cuando haces esto, diferentes equipos pueden tener acceso a diferentes listas de contraseñas dentro de las carpetas.

También tenemos el concepto de propagar los permisos desde la carpeta a todas las listas de contraseñas anidadas debajo de ella. Si usted tiene un equipo que requiere el mismo nivel de acceso a todas las listas de contraseñas, es más sencillo propagar los permisos hacia abajo desde la carpeta principal. Si echamos un vistazo a los permisos de la carpeta que se está propagando hacia abajo te darás cuenta, que coinciden con los permisos para todas las listas de contraseñas anidadas, voy a abrir dos de ellos ahora para mostrar que los mismos permisos se aplican para ali y marca para la lista de contraseñas.

Debajo de esta carpeta, también tenemos un acceso aún más granular, si es necesario, y con esto me refiero a que puedes conceder acceso a registros individuales dentro de una lista de contraseñas. Al hacer esto, el usuario sólo verá los registros individuales que le has dado. El acceso y el resto de las contraseñas de la lista no serán visibles para ellos. Listas de contraseñas. También tenemos muchos ajustes y campos diferentes que se pueden seleccionar. No voy a entrar en todos los ajustes aquí porque hay muchos de ellos para elegir, pero un ejemplo es que usted puede asignar un generador de contraseñas diferentes y diferentes políticas de fuerza de la contraseña para sus listas de contraseñas en los campos personalizados.

Pestaña que puedes ver. Hay diferentes tipos de campos que puede asociar con una lista, así, dependiendo de sus necesidades, es bastante flexible con un metadatos que puede asociar con sus credenciales de contraseña y como un ejemplo aquí es una lista de contraseñas configurado para la información de la tarjeta de crédito y, como se puede ver, no hay estándar, nombre de usuario o campos de contraseña. Se ha configurado sólo para almacenar la información de la tarjeta de crédito. Sólo una vez que haya creado algunas listas de contraseñas, entonces es una cuestión de conseguir algunos datos en ellos.

Hay múltiples maneras: esto se puede hacer ya sea añadiendo manualmente puede importar a través de un CSV. Puedes utilizar nuestra API y añadir las contraseñas mediante un script o tenemos una función llamada discovery, jobs que puede automatizar la adición de contraseñas por ti una vez que tengas algunos datos en una lista de contraseñas. A continuación, puede ver el tipo de funciones disponibles para los registros individuales en este menú Acciones, por ejemplo, copiar y vincular las contraseñas entre las listas y la visualización.

El historial de todos los cambios de un registro está disponible en este menú de Acciones en su árbol de navegación. Aquí puede arrastrar y soltar objetos para agrupar lógicamente las cosas para demostrarlo. Puedo arrastrar una lista de contraseñas a otra carpeta o incluso puedo arrastrar una carpeta con algunas listas de contraseñas mr a otra. Carpeta También puedo arrastrar esta carpeta en la raíz de las contraseñas de inicio y, a continuación, si actualizo su pantalla, verá que ahora se coloca la carpeta del departamento de TI en orden alfabético.

También tenemos una cantidad razonable de capacidades de búsqueda.

Por ejemplo, puedo buscar listas de contraseñas o carpetas directamente en el árbol de navegación, por lo que una búsqueda de privado aquí se filtrará en el árbol de navegación en mi lista de contraseñas privadas. También tenemos una búsqueda global en la esquina superior derecha de la página, y aquí puedes buscar contraseñas o hosts, para demostrarlo, buscaré Facebook y los resultados se mostrarán en el cuadro de búsqueda de contraseñas. Siempre que veas una información o un icono como este, te dará una guía de búsqueda que quizás quieras leer para ayudarte a potenciar tus términos de búsqueda.

También puede buscar desde la página de inicio de contraseñas, que buscará en todas las listas de contraseñas a las que tenga acceso, o puede buscar directamente dentro de una carpeta o incluso sólo en una lista de contraseñas por razones de cumplimiento. Nuestro software cuenta con una gran cantidad de auditorías. Casi todo lo que se hace en password stay añade un registro de auditoría con más de 110 tipos de eventos diferentes.

El seguimiento en esta área de auditoría es donde puede hacer informes en tiempo real sobre los datos con muchas opciones de filtrado diferentes. También puede crear informes programados basados en estos datos, que encontrará en el menú de informes del lado izquierdo. Para ello, sólo tiene que elegir el informe de auditoría personalizado y, a continuación, configurar las opciones adecuadas y se le enviará el informe por correo electrónico en el horario que elija.

Además de informar sobre los datos de auditoría, tenemos estos otros informes predefinidos disponibles en el área de administración. Estos pueden ser ejecutados directamente a través de la interfaz de usuario programado un correo electrónico a usted o ejecutado a través de la API. Tenemos muchos tipos diferentes de opciones de autenticación para el producto también, y para demostrar esto voy a cambiar la configuración del sistema para el inicio de sesión único y cerrar la sesión y volver a entrar, te das cuenta.

Ahora. Esto me ha conectado directamente pasando a través de mis credenciales de Windows desde el escritorio en el Estado de la contraseña, usted puede tener diferentes opciones de autenticación para diferentes conjuntos de usuarios, y esto se logra mediante el uso de una política de cuenta de usuario.

Puedes encontrar esto aquí en el área de administración, una política de cuenta de usuario es muy similar a una política de grupo de Active Directory, donde especificas un montón de diferentes configuraciones y lo aplicas a los usuarios que van a recibir la política. Como ejemplo, aquí, he creado una nueva política de cuentas de usuario y voy a establecer el tipo de autenticación para ser RSA.

Si guardo esa política y voy a los permisos, la aplicaré a Louise Kelsey y la próxima vez que inicie sesión se verá obligada a utilizar RSA para autenticarse en el sitio web. Ahora hablaré un poco sobre algunas de las características más avanzadas que se integran o aprovechan de la bóveda de la contraseña Voy a empezar con los restablecimientos de contraseña. Ahora soportamos hacer restablecimientos en muchos sistemas diferentes, y tenemos una arquitectura extensible que le permite crear sus propios scripts de restablecimiento de contraseña. Si se trata de un sistema para el que actualmente no tenemos un script por defecto, aparte de las cuentas de Active Directory, donde simplemente utilizamos código dotnet nativo para realizar el restablecimiento, todos los demás restablecimientos se realizan con scripts de PowerShell, que es un lenguaje realmente flexible que permite hacer todo tipo de cosas, incluyendo SSH, en diferentes dispositivos.

Si necesitas escribir tu propio script para tu propio sistema, puedes simplemente clonar uno de nuestros scripts y modificarlo como sea apropiado. Realizar un restablecimiento puede hacerse de dos maneras. Si abro este registro de contraseñas aquí y manualmente, hago un cambio en la contraseña y pulso guardar, se pondrá en cola el restablecimiento y saldrá y lo cambiará en algún momento dentro del siguiente minuto o un restablecimiento programado ocurrirá automáticamente cuando se alcance este valor de fecha de caducidad.

Esta fecha de caducidad se recalculará en función de lo que hayas establecido en las opciones de restablecimiento. Pestaña y, como puede ver, este registro de contraseña está configurado para restablecerse una vez cada 30 días a las 8:00 p.m. de la noche. Si, por alguna razón, el restablecimiento no pudo ejecutarse con éxito en cuatro escenarios, como que la máquina remota no esté encendida, lo volverá a intentar una vez al día.

Al mismo tiempo, hasta que se produzca un restablecimiento con éxito, sólo se calculará una nueva fecha de caducidad. También soportamos diferentes tipos de descubrimientos de cuentas. Ahora, si accedo a mis descubrimientos de cuentas desde mi menú de herramientas, puedes ver que tenemos un número de diferentes descubrimientos, trabajos para una variedad de diferentes sistemas.

Si abro mi trabajo de descubrimiento de cuentas de Windows local, que he preconfigurado, notarás que hay muchas configuraciones diferentes aquí y opciones de filtrado disponibles. No voy a repasarlas todas ahora, pero básicamente un descubrimiento. El trabajo puede ser configurado para descubrir, las cuentas en su red, importarlas directamente en una lista de contraseñas y automáticamente configurarlas con un programa de restablecimiento. Recomendamos inicialmente seleccionar la opción de modo de simulación, ya que esto sólo le enviará por correo electrónico los resultados del trabajo de descubrimiento sin tocar ningún dato en la base de datos. Sólo está ahí para darle un nivel de comodidad de lo que se está descubriendo en su red y cuando esté satisfecho con eso puede desactivar el modo de simulación con cada uno de estos trabajos de descubrimiento.

Puede ahorrarte una enorme cantidad de tiempo encontrando dónde se están utilizando estas cuentas privilegiadas en tu red e importándolas a los Estados de contraseñas. Para que puedas gestionarlas adecuadamente. Otra característica que tenemos para ayudarte a automatizar las cosas es nuestra propia API. Tenemos dos API disponibles, una que utiliza claves de API y la otra que está integrada con Windows, que no requiere ninguna clave en absoluto. Tenemos muchos tipos diferentes de llamadas a la API que puedes hacer en tus scripts, y estos se pueden encontrar en el menú de ayuda cosas como añadir y recuperar contraseñas o borrarlas, o incluso trabajar con listas de contraseñas o carpetas.

Puedes integrar la API con cualquier tipo de lenguaje de scripting con el que estés familiarizado. También tenemos un cliente móvil, que está integrado en el software, y puedes acceder a él simplemente añadiendo la barra diagonal móvil a la URL de tu estado de contraseñas. Alternativamente, usted puede instalar el cliente móvil por separado para ayudar a proteger su sistema, y muchos de nuestros clientes lo colocaría en una red de bloqueo como su propia DMZ, para mostrarle, el cliente móvil de trabajo Tengo un poco de software en mi ordenador que está conectado a mi Windows Phone voy, simplemente abrir mi sitio web móvil y registro.

En con mi nombre de usuario y predefinido. Pin que he establecido. Hay muchas opciones diferentes de autenticación de dos factores que también puede establecer para el cliente móvil, y ahora que estoy conectado puede recuperar cualquier contraseña que tengo acceso a usted. Las extensiones del navegador que tenemos disponibles se utilizan para guardar los inicios de sesión del sitio web y luego autocompletar esos inicios de sesión. Cuando vuelvas al sitio web, la conveniencia de esto es, que puedes tener buenas contraseñas fuertes para tus sitios web y el estado de las contraseñas hace que sea fácil iniciar sesión.

Si echamos un vistazo a mi lista de contraseñas privadas, he guardado un par de diferentes medios de comunicación social de inicio de sesión ya, si ahora manualmente navegar a Facebook o simplemente haga clic en. Este enlace aquí, te darás cuenta de que ha pre-populado mi nombre de usuario y contraseña para mí automáticamente. Estas credenciales están siendo extraídos directamente de la bóveda de estado de la contraseña, por lo que esto hace que sea mucho más seguro que simplemente permitir que su navegador para guardar estos inicios de sesión y, por último, para la demostración o mostrar nuestro lanzador de sesión remota.

Esta característica le permite establecer conexiones con máquinas Windows o Linux sin necesidad de introducir un nombre de usuario o contraseña. Una vez más, extrae de forma segura estas credenciales de la bóveda del estado de las contraseñas y las pasa a la sesión remota. Soportamos sesiones para RDP, SSH, TeamViewer, telnet, BNC y SQL Server para realizar estas conexiones es tan simple como seleccionar su host y luego hacer clic en el botón de lanzamiento así que para realizar rápidamente una demostración de cómo funciona esta característica. Acabo de realizar una sesión RDP en una máquina Windows 10, una sesión SSH en una máquina Linux y una conexión a una base de datos SQL.

Esto concluye esta demostración y usted es más que bienvenido a ponerse en contacto con nosotros en el partidario clic. Studios comm delay. Usted si necesita más consejos sobre cualquier aspecto de nuestro software nos encantaría saber de usted y nos gustaría darle las gracias por tomarse el tiempo para ver esto. Video..

None.

Videos hoy vamos a estar mostrando cómo instalar nuestras últimas extensiones del navegador y hacer que autocompletar su sitio web. El estado de contraseñas tiene extensiones para muchos tipos diferentes de navegadores, como Chrome, Internet, Explorer o Firefox, pero hoy vamos a hacer una demostración sobre cómo utilizar la extensión con el navegador de Microsoft edge. Si no has utilizado mucho las contraseñas es un sitio web seguro en el que te conectas y que almacena todas tus contraseñas personales y de empresa.

Estas contraseñas se guardan en un contenedor que llamamos lista de contraseñas. Las extensiones de nuestro navegador guardan las credenciales de los sitios web en esta lista de contraseñas y luego, cuando tengas que volver a entrar en un sitio web, las rellenará automáticamente en la página de inicio de sesión. Esto no sólo facilita el acceso a los sitios web, sino que lo hace más seguro. Te anima a tener diferentes contraseñas para cada uno de tus sitios web, ya que nuestra extensión lo automatiza completamente. Este proceso de inicio de sesión para usted primero tendremos que entrar en la estancia de la contraseña y crear una lista de contraseñas privadas.

Hacemos esto seleccionando la pestaña de contraseñas y luego a la derecha, haciendo clic en zona de contraseñas y elegir añadir lista de contraseñas privadas. Se le presentará un asistente y tendrá que dar una nueva contraseña, nombre de Lister, y debe seleccionar la plantilla de inicio de sesión del sitio web. Si ahora sigue las indicaciones, verá que esta nueva lista de contraseñas se crea en su árbol de navegación de contraseñas al crear una lista de contraseñas utilizando este asistente. Todo lo que está haciendo es habilitar el campo URL, que es lo que la extensión del navegador necesita para almacenar las contraseñas.

A continuación, tenemos que añadir la extensión en su navegador, y este proceso es similar para todos los navegadores, con la excepción de Internet Explorer, si usted necesita instrucciones paso a paso sobre cómo instalar estas extensiones. Después de ver este vídeo, consulte el manual de la extensión del navegador en el menú de ayuda en el estado de la contraseña. Es un proceso muy fácil y vamos a la configuración del borde y luego abrir la página de extensiones en aquí.

Hacemos clic en el enlace para que nos lleve a la tienda online de Microsoft y en esta página buscamos la palabra password state cuando hagamos clic en este icono grande le daremos al botón get y por último al botón add extension.

Esto instalará la extensión y se mostrará en el navegador como un icono rojo cuando el icono es rojo. Esto significa que no está actualmente conectado a su sitio web de Estado de la contraseña. Así que tenemos que conectar esto como un proceso de una sola vez. Esto también es muy fácil, y todo lo que necesita hacer es conectarse a la estancia de la contraseña y verá el icono se convierten en gris oscuro. Ahora puedes empezar a guardar y autocompletar contraseñas, pero déjame mostrarte primero algunas de las otras características de la extensión.

Si hacemos clic en la extensión, tenemos un cuadro de búsqueda justo en la parte superior, así que si necesitas acceder rápidamente a un sitio web búscalo aquí, cuando veas un inicio de sesión como este, te dice cuál es el título de ese inicio de sesión, el nombre de usuario, la lista de contraseñas donde se almacena y la descripción del inicio de sesión. Algunas personas tienen varios inicios de sesión para un sitio web, y esto puede ayudarle a determinar qué credenciales utilizar haciendo clic en esta cadena.

Icono abrirá el registro directamente y la estancia de la contraseña, y desde aquí se puede modificar. Si necesita a continuación, tenemos un enlace directamente a su sitio web de Estado de la contraseña. La opción de generar la contraseña le llevará a una nueva página en la extensión donde se puede generar rápidamente al azar, las contraseñas seguras y, a continuación, copiar a su portapapeles o aplicar directamente a un campo en el sitio web actualmente activo en las preferencias. Tenemos algunas opciones que incluyen permitir o no que la extensión autocomplete los campos de inicio de sesión en tus sitios web, también hay una opción para activar la superposición de iconos, que es otra característica de la extensión de la que vamos a dar más detalles pronto.

También puedes elegir la lista de contraseñas por defecto en la que guardar tus contraseñas. Si tienes varias listas de contraseñas y también puedes elegir el generador de contraseñas por defecto, tenemos una opción para informar de un sitio web con el que la extensión no funciona debido a la naturaleza de Internet, que tiene millones de sitios web y todos están construidos de forma ligeramente diferente.

Es inevitable. Usted puede ver algunos sitios web aquí o allá que la extensión no puede Auto llenar si usted, como los estudios de clic, para echar un vistazo a estos sitios web para ver. Si conseguimos que nuestra extensión funcione con ellos, por favor, utilice este enlace aquí e introduzca los detalles del problema.

El botón de ayuda le lleva a la documentación de la extensión del navegador, la página dentro de la contraseña, la estancia y, por último, hay un botón de cierre de sesión. Aquí puedes seleccionar si quieres desconectar la extensión de tu sitio web del Estado de la contraseña, bien, así que eso explica todas las opciones dentro de la propia extensión del navegador. Echemos un vistazo a cómo puedes usar la extensión para capturar tus contraseñas y hacer que se autocompleten en un sitio web. Utilizaré el popular sitio web Facebook para mostrarte cómo puede capturar tus credenciales de acceso. Después de introducir estas credenciales con éxito, recibirás esta pantalla emergente.

Si aún no tienes esta cuenta de usuario guardada en el estado de contraseñas en esta pantalla emergente, puedes guardar, en qué lista de contraseñas estás guardando esto, y si quieres hacer cualquier otro cambio en esta pantalla, puedes y luego simplemente hacer clic en Guardar para añadir esto en tu estado de contraseñas. Bóveda. Si eliges el botón nor, evitarás que este sitio web te pida que guardes cualquier inicio de sesión futuro, y si haces clic en el botón cerrar, se cerrará este aviso sin hacer nada. Así que ahora que he guardado la credencial PI en el estado de contraseña, voy a cerrar la sesión de Facebook y verás que el nombre de usuario y la contraseña se han rellenado automáticamente.

Para mí, eso es la extensión del navegador haciendo esto. Vamos a echar otro vistazo y voy a cerrar la pestaña de Facebook y abrir una nueva, mantener un ojo en los campos de inicio de sesión y te darás cuenta de que el nombre de usuario y la contraseña se añaden automáticamente. Todo lo que tienes que hacer es pulsar el botón de inicio de sesión y ya estás dentro, también deberías notar una insignia de número en el icono de extensión del estado de la contraseña. Este número indica cuántos inicios de sesión tiene para este sitio web en particular, y si tiene varios inicios de sesión guardados puede elegir cuál autocompletar en la página web Le daré un ejemplo de esto, y si ahora navego a imager, el icono ha cambiado, y ahora está mostrando dos inicios de sesión simplemente haga clic en la extensión del estado de la contraseña elija su inicio de sesión y se llenarán automáticamente estos detalles para usted anteriormente, he mencionado cómo desactivar.

Con esto me refería al pequeño icono que aparece en los campos de nombre de usuario y contraseña de cada uno de los sitios web que visitas. Usted fue capaz de utilizar este icono para ver y aplicar las credenciales del sitio web, o también se puede hacer una búsqueda rápida para encontrar el inicio de sesión exacta que usted necesita. Otra cosa que quería mostrarte son algunos atajos de teclado para la extensión del navegador que puedes usar para un acceso rápido. Si abres la página de extensiones, hay una página de atajos de teclado, que tiene algunos botones diferentes, combinaciones que puedes querer usar un ejemplo podría ser usar alt a Z para activar la extensión del navegador.

Así que usted puede buscar rápidamente un sitio web o tal vez usted quiere ir directamente a su página web de estancia de la contraseña haciendo clic en el viejo P. Estos atajos de teclado son configurables. Si no te gusta la configuración por defecto, que es la mayor parte de la funcionalidad explicada, pero la última cosa que quería mostrar de nuevo en mi sitio web de Estado de la contraseña. Tendrás unas cuantas opciones bajo tus propias preferencias personales que puedes usar para controlar la extensión de tu navegador.

La configuración superior puede cerrar automáticamente la sesión de la extensión cuando cierras el navegador o cuando tu navegador ha estado inactivo durante un cierto tiempo o todas las URLs ignoradas también están aquí, y es posible que quieras eliminar una o más de estas en algún momento por varias razones. A veces, los usuarios hacen clic accidentalmente en el botón de la URL ignorada y luego se encuentran con que ya no se rellenan automáticamente las credenciales.

Si ves este comportamiento, es una buena idea mirar aquí primero para ver si lo has guardado accidentalmente como una URL ignorada, para eliminar una de estas simplemente usa el botón de eliminar en el menú de Acciones y la próxima vez que reinicies tu navegador. Esto empezará a funcionar de nuevo para ti, gracias por mirar, y con esto terminamos este video. Esperamos que esto te ayude. Disfruta de una navegación web segura y cómoda para cualquier pregunta sobre esto. Por favor, póngase en contacto con nosotros en el apoyo en el clic, estudios, com da de yi,.

None.

Hola chicos, es Lee aquí desde Cluj estudios un poco sobre los dos modelos de permisos diferentes que tenemos, y espero que esto le ayudará a determinar qué tipo de modelo es adecuado para su tipo de sistema. En mi pantalla en este momento, te darás cuenta de que ya he creado un conjunto de carpetas y lista de contraseñas dentro de ellos. Lo que aún no sabes es que en realidad estoy combinando los dos modelos de permisos diferentes en este único árbol de navegación, ahora te explicaré cómo identificar esto. Si te encuentras con una carpeta estándar, amarilla como esta, esto indica que los permisos en la carpeta son todos automáticos y heredarán los permisos de cualquier lista de contraseñas anidada debajo de ella.

Este es el modelo de permisos por defecto en el que sólo se aplican permisos en cada lista de contraseñas. Estos permisos se aplicarán automáticamente a cada carpeta por encima de ella. Por lo tanto, cuando un usuario se conecte, podrá navegar a través de la estructura de carpetas hasta llegar a su lista de contraseñas, pero no verá ninguna otra lista en esta ruta de carpetas. Sólo los que se les ha dado acceso a un modelo de permiso alternativo que tenemos, que se llama el modelo de permiso de propagación es donde se aplican los permisos en una carpeta, y los permisos se aplicarán automáticamente a todos los objetos por debajo de ella, independientemente de si se trata de una carpeta o una lista de contraseñas, una carpeta que está configurado para propagar los permisos hacia abajo puede ser identificado por tener una flecha verde en ER.

Como puede ver en esta carpeta de prueba de restablecimiento de contraseñas la ventaja que tiene este modelo de propagación de permisos. Es rápido y fácil de aplicar los permisos hacia abajo y su estructura de árbol superior. Sólo tienes que hacer un cambio una vez y ese cambio se filtrará hacia abajo a cada objeto anidado, mientras que con el modelo de permisos por defecto, se requiere más esfuerzo para mantener estos permisos, pero tienes más control para demostrar cómo funcionan los permisos automáticos por defecto. Primero concederé acceso a mi usuario de prueba a la lista de contraseñas de tarjetas de crédito.

Puede hacer esto desde el menú de acciones del administrador de la lista en la propia lista de contraseñas.

Ahora, si usted puede tomar nota de la estructura de carpetas donde se encuentran las tarjetas de crédito y también ser conscientes de que hay una segunda lista de contraseñas en esta carpeta de finanzas llamado sistemas en línea. Si ahora entramos como este usuario de prueba podrá acceder a la lista de tarjetas de crédito, pero los sistemas en línea, uno no es visible porque no se le concedió explícitamente el acceso a ella.

Lo que ha ocurrido, sin embargo, es que los permisos se han establecido automáticamente en la ruta completa de la carpeta hasta donde se encuentra la lista de contraseñas de las tarjetas de crédito. Esto asegura que todos los usuarios que tienen acceso a la lista de contraseñas de tarjetas de crédito verán exactamente la misma ruta de la carpeta. Además, si utiliza este permiso, el modelo de arrastrar y soltar una lista de contraseñas en una nueva carpeta dará automáticamente acceso a su nueva ruta de carpeta. Así que ahora que he movido las tarjetas de crédito en el departamento de TI, carpeta se dará cuenta, si me conecto como el usuario de prueba, ahora será capaz de ver la nueva ruta de la carpeta hasta la carpeta del departamento de TI, mientras que antes no podía ver esto usted, bien.

Ahora, echemos un vistazo a cómo funciona el modelo de propagación de permisos. Lo que vamos a hacer es convertir una carpeta existente para propagar hacia abajo, y esto se puede lograr al editar una carpeta. En primer lugar, establecemos la gestión de permisos manualmente en sí y hacemos clic en Guardar, y luego hacemos clic en el botón de convertir el modelo de permisos. A continuación, se nos presenta un asistente de tres pasos, en el que se nos advierte que esto posiblemente cambiará los permisos existentes en los objetos anidados.

A continuación, se le pide que revise y potencialmente cambie los permisos a su gusto y, finalmente, convertir el modelo de permisos de automático a propagación cuando la página se actualiza se dará cuenta de que los iconos de las carpetas han cambiado, por lo que ahora tienen la pequeña flecha verde en ellos, y si a continuación, iniciar sesión como el usuario de prueba, tendrá acceso a todas las carpetas y listas de contraseñas que se encuentra debajo en la carpeta de Londres. Para demostrarlo, puedes comprobar los permisos de cualquier lista de contraseñas bajo la carpeta Londres y verás que el usuario de prueba tiene derechos de modificación sobre ella.

Esto será exactamente igual para cualquier carpeta o lista de contraseñas, debajo de la carpeta de Londres. Una cosa que usted puede haber notado es que la carpeta de Londres estaba anidada debajo de los estudios de la camarilla, carpeta. La razón por la que este usuario de prueba no puede ver es porque hemos convertido el modelo de permiso del segundo nivel en la estructura de árbol y los estudios de clip. Carpeta todavía tiene permisos automáticos que se aplican a ella.

Combina esto con el hecho de que ese usuario de prueba no tiene ningún acceso a ninguna lista de contraseñas bajo la carpeta clique studios. Aparte de la carpeta que hemos configurado para que se propague hacia abajo, una forma de asegurarse de que la ruta de la carpeta sigue siendo la misma para todos los usuarios cuando se presenta este tipo de escenario, es establecer lo que llamamos permisos manuales en la carpeta.

Esto anulará cualquier permiso automático que se aplique, pero sólo para esa carpeta y nada más por debajo de ella para establecer los permisos manuales editar. La carpeta establecer la opción manual y haga clic en Guardar. Ahora, si actualizamos la página, verá que el nivel superior haga clic en estudios, carpeta ahora tiene un poco de azul, icono de candado en él. Esto está indicando sus permisos en esta carpeta se establecen ahora en manual.

Así que lo que podemos hacer ahora es ir a la pantalla de permisos en la carpeta y voy a conceder a mi usuario de prueba el acceso a la vista, luego salgo del estado de la contraseña y vuelvo a entrar como este usuario de prueba y te darás cuenta de que ahora puede ver la ruta completa de click studios hacia abajo y allí podemos ver ahora que la carpeta de nivel superior Cluj studios se establece en los permisos manuales y todo lo que está por debajo de ella se establece para propagar lo último.

Quería mostrarle lo que sucede si usted arrastra las listas de contraseñas en una carpeta que se establece para propagar los permisos. Anteriormente, mi usuario de prueba no era capaz de ver esta carpeta de Nueva York en absoluto o cualquiera de las listas dentro de ella. Si arrastro esta lista de contraseñas de tarjetas de crédito de Nueva York a la carpeta de finanzas, se eliminarán los permisos existentes y se aplicarán los permisos exactos que se han establecido en la carpeta de finanzas. Si mi usuario de prueba se conectara ahora, vería las tres listas de contraseñas bajo la carpeta de finanzas, incluyendo la que arrastramos desde Nueva York.

Así que ahí lo tenemos.

El modelo de permisos explicado, si usted necesita más ayuda con esto. Por favor, no dude en enviarnos un correo electrónico a support at click studios com da de usted, gracias por ver..

None.

Bienvenido a los tutoriales sobre el estado de las contraseñas, en este vídeo me gustaría mostrarte cómo empezar a crear carpetas y listas de contraseñas, pero primero te daré una explicación de lo que son las listas de contraseñas, que son contenedores que utilizarás para almacenar una o más contraseñas similares. Estas listas de contraseñas se pueden configurar de forma diferente, dependiendo del tipo de contraseña que vayas a almacenar en ellas, y un ejemplo sería que quisieras almacenar los inicios de sesión de un sitio web en una lista de contraseñas, pero los detalles de la tarjeta de crédito en otra. Las carpetas se utilizan para almacenar una o más listas de contraseñas juntas y no contienen directamente ninguna contraseña.

Lo ideal es almacenar un grupo de listas de contraseñas dentro de una carpeta que estén relacionadas de alguna manera. Por ejemplo, puedes crear una carpeta con el nombre del equipo de tu departamento y dentro de esa carpeta tendrás varias listas de contraseñas para las diferentes contraseñas de las que es responsable tu equipo para añadir una nueva carpeta, haz clic con el botón derecho del ratón en algún lugar del árbol de navegación o, alternativamente, utiliza el menú de contraseñas en la parte izquierda para realizar lo mismo una vez que des un nombre a tu carpeta y hagas clic en guardar, aparecerá en tu árbol de navegación.

Del mismo modo, con las listas de contraseñas, puedes crearlas haciendo clic con el botón derecho en una carpeta existente en el árbol de navegación o utilizar el sistema de menús. En la parte izquierda, hay dos tipos diferentes de listas de contraseñas que puedes crear. Una lista de contraseñas compartidas es una que usarías para dar acceso a varias personas al mismo conjunto de contraseñas que contiene o una lista de contraseñas privadas es para tu propio uso. Sólo y usted almacenaría cosas como sus propios inicios de sesión de medios sociales personales en una lista privada.

Nadie más puede ver o acceder a sus contraseñas privadas, ni siquiera los administradores de seguridad de las listas de contraseñas del estado de las contraseñas, tienen una gran cantidad de ajustes diferentes y puede ser configurable para mantener casi cualquier tipo de datos que te gusta ejemplos son las licencias de software sitio web, los inicios de sesión de las cuentas privilegiadas, información de tarjetas de crédito o simplemente genéricos inicios de sesión en aplicaciones de la empresa al crear una nueva lista de contraseñas, se le presentará con un asistente en el que primero debe dar un nombre, una descripción y, a continuación, elegir entre una serie de plantillas diferentes.

Cada plantilla se configura de forma diferente en función del tipo de datos que se quiera almacenar en ella. Si se trata de una lista de contraseñas compartida, el siguiente paso del asistente es establecer qué usuarios tendrán acceso a ella. Por defecto, a ti, el creador de la lista de contraseñas, se te conceden permisos de administrador, lo que te da un control total sobre la lista y todo su contenido. También puedes asignar permisos de modificación y visualización. Si quieres conceder a tus usuarios una cantidad menor de privilegios, al aplicar los permisos, puedes asignar un grupo de seguridad o un usuario individual.

Ahora debes revisar tu configuración y hacer clic en finalizar y cuando la página se actualice verás tu nueva lista de contraseñas vacía, si necesitas ajustar la configuración de tu lista de contraseñas, puedes hacerlo en cualquier momento. Siempre que tengas derechos de administrador para hacerlo, puedes usar el menú del botón derecho y editar las propiedades o usar el menú de acciones del administrador de la lista. Hay una gran cantidad de ajustes diferentes. Usted puede configurar en esta página. Así que te animo a que leas todas estas opciones y aprendas lo que cada una de ellas puede hacer en los campos de personalización.

Pestaña. Hay nueve campos estándar diferentes que son tipos de campos bastante comunes que se utilizan. También hay 10 campos genéricos diferentes que puedes habilitar si los campos estándar no contienen los datos que esperas almacenar en tu lista de contraseñas, un ejemplo podría ser que quisieras almacenar direcciones de correo electrónico en cada uno de tus registros, o tal vez necesites referenciar algo como un número de piso. Si trabajas en un edificio de varios pisos, como puedes imaginar, estos campos personalizados te permiten almacenar prácticamente cualquier tipo de datos que necesites ahora que tenemos carpetas y listas de contraseñas en el sistema, estamos listos para empezar a añadir contraseñas y cubriremos esto en el próximo vídeo.

Así que gracias por ver otro de nuestros vídeos de formación – y esperamos que esto le ayude a empezar con la estancia de contraseñas para más vídeos de formación en profundidad. Por favor, vea la página web de click studios o nuestro canal personalizado de youtube channing..

None.

Sus videos tutoriales en este video vamos a estar explorando nuestra nueva característica de check-in checkout que hemos introducido en build siete seis, seis, ocho, el propósito de la nueva característica de checkout en build siete seis. Seis ocho es para darle acceso exclusivo a un registro. Esto se puede establecer un nivel de contraseña si abrimos un registro de contraseña. Hay una nueva pestaña de seguridad aquí que te permite activar la función de salida para este registro individual, y también puedes cambiar automáticamente la contraseña cuando lo registres, y puedes cambiar el plazo de tiempo que te gustaría que este registro estuviera fuera antes de que se vuelva a registrar automáticamente.

Así que si hacemos clic en guardar a esto ahora, te darás cuenta de que este pal inicio de sesión especial de estudio que dice aquí requiere el checkout en lugar de mostrar una contraseña maestra y una copia al portapapeles. Icono que ahora tendrá que comprobar esta contraseña a cabo y si hace clic en cualquier cosa como una vista, la historia o una contraseña de vista o si vamos a ver el historial de cambios de ese menú de acciones. Si haces cualquiera de estas cosas o intentas acceder a la contraseña, te dirá que la comprobación de la contraseña es necesaria para esta contraseña.

¿Quieres comprobarlo? Así que vamos a hacer clic en sí a esto y te darás cuenta. Ahora que el se abre el registro para mí y se me permite hacer lo que yo, así, en función de mis permisos. Así que si tengo acceso para ver, todo lo que puedo hacer es ver las contraseñas y la información en todos los campos si tengo acceso para modificar. Puedo cambiar cualquiera de los datos aquí por deseo. Así que si hago clic en guardar a que ahora, en realidad sólo voy a mostrar rápidamente lo que la contraseña es. Así que es la contraseña de prueba de vídeo completo, eso es lo que actualmente se establece a usted y porque tengo este cambio automáticamente en el registro vamos a hacer clic, Guardar y la cuadrícula.

Ahora usted puede ver que tiene un es gris. Dice que está marcado y si usted pasa por encima de este pequeño icono, le dice que el usuario ha marcado hacia fuera y en qué momento se va a comprobar de nuevo automáticamente en. Si cualquiera de los miembros de su equipo sucede a iniciar sesión en el estado de la contraseña y navegar a esta lista de contraseñas de cuentas de administración, también veré exactamente el mismo en de modo que nadie puede realmente acceder a él hasta que se comprueba de nuevo en y para comprobar de nuevo en manualmente, vamos a aquí y decir: comprobar en la contraseña y usted, ver ahora que es menos esfuerzo ha actualizado la contraseña para el inicio de sesión de powershell studio y para mostrar lo que ha sucedido.

Rápidamente, lo comprobaré de nuevo y echaré un vistazo y verás que ahora la contraseña ha cambiado completamente y es, dependiendo de tu generador de contraseñas que has establecido para tu registro de contraseñas. Así que eso es todo para este tutorial. Digamos que en usted comprobar hacia fuera característica como he construido 7 6, 6 8, muchas gracias por ver..

None.

Gracias por haber descargado password stayed instalado y tienes curiosidad por saber cómo funciona la interfaz de usuario. Permítanme paso a través de algunos de los portadores para ayudarle a sentirse cómodo con su nuevo sistema de gestión de contraseñas. En la mano izquierda, tenemos un sistema de menús que le permitirá acceder a diferentes características en los datos de las contraseñas. Cada elemento del menú tiene su propia funcionalidad, y se pueden encontrar guías completas en el menú de ayuda del manual de usuario. El sistema de menús se puede expandir o colapsar dependiendo de su preferencia personal. A continuación tenemos lo que llamamos el árbol de navegación, dependiendo de la pestaña que seleccione determinará qué información se muestra en su dolor.

La pestaña de contraseñas mostrará todas las carpetas y listas de contraseñas a las que tiene acceso. Usted notará que al seleccionar ya sea carpetas o listas de contraseñas en su árbol de navegación se mostrará un conjunto diferente de información en el cuerpo principal de su sitio web, usted es capaz de buscar objetos en su árbol de navegación utilizando el cuadro de búsqueda en la parte superior de este panel. La pestaña de hosts se utiliza generalmente en conjunto con el lanzador de sesiones remotas y la pestaña de administración no es normalmente accesible por muchos de los usuarios, ya que aquí es donde todo el backend del estado de la contraseña se configura en la esquina derecha de su pantalla.

Tenemos una búsqueda global de contraseñas o hosts. También tenemos un centro de notificaciones que te avisará de cualquier acción pendiente. Tienes que dirigirte a tus propias preferencias personales, para que puedas controlar el aspecto y la sensación de cómo funciona password State para ti y, finalmente, tenemos un botón de cierre de sesión para cuando termines tu trabajo. Esto concluye nuestro Estado de la contraseña, un vídeo de visión general de la interfaz de usuario para más vídeos de formación. Por favor, visite nuestro sitio web en wwq studios, calma..

None.

Hola a todos, es Lee aquí de clique corriendo a través de un video de demostración de nuestro portal de restablecimiento de contraseñas, que es un módulo adicional disponible para su software de volting de la contraseña. Comencemos con una diapositiva que le da algunos puntos clave de lo que hace este portal. El portal de restablecimiento de contraseñas es un portal de autoservicio en el que sus usuarios pueden iniciar sesión y realizar un restablecimiento de la contraseña o un desbloqueo de la cuenta de su propia red de dominio.

Este portal no sólo reducirá significativamente las llamadas a su servicio de atención al cliente, sino que también puede hacer cumplir y fomentar una mejor seguridad de las contraseñas como administrador de TI, puede ayudarle a identificar dónde se están bloqueando sus usuarios, reduciendo las frustraciones de los usuarios finales y ahorrando dinero al llegar al origen del problema rápidamente. Este portal está diseñado para ser lo más sencillo posible para los usuarios finales y lo más seguro posible para la red de su empresa. Sus usuarios pueden acceder a él desde cualquier navegador de escritorio, cualquier teléfono móvil o tableta o dispositivo móvil. También se puede acceder desde cualquier conexión de red, ya sea su red interna o desde cualquier lugar de Internet.

Las tres áreas clave que te mostraré hoy en este vídeo es cómo administrar el portal. Luego les mostraré cómo se inscribe un usuario y, finalmente, les mostraré lo sencillo que es restablecer la contraseña de un usuario. Ok, así que, primero vamos a saltar a la derecha a mí siendo conectado en el estado de la contraseña como un administrador de seguridad y verás que en el menú de administración que tengo esta área de portal de restablecimiento de contraseña y ya ha sido desbloqueado por defecto.

Esta área no es accesible, pero si te pones en contacto con click studios, podemos enviarte una clave de prueba y algunas instrucciones sobre cómo conseguir. Has empezado. Ya he configurado mi portal con algunos datos de prueba, así que voy a correr rápidamente a través de lo que he configurado ahora para obtener mi portal de funcionamiento y listo para los restablecimientos de autoservicio. En primer lugar, en la pantalla del dominio de Active Directory he añadido mi dominio principal, y si tienes varios dominios, también puedes añadirlos en esta área.

La configuración de esta pantalla permite que su portal se comunique con sus controladores de dominio. A continuación, tendremos que añadir algunos usuarios en el sistema, y por favor, tenga en cuenta que estos usuarios son completamente independientes de sus usuarios de estado de contraseña.

Estos usuarios pueden añadirse individualmente, pero es una buena práctica utilizar grupos de seguridad por un par de razones diferentes: la primera es que los usuarios se añaden o eliminan de los grupos de seguridad en Active Directory. Esto los sincronizará automáticamente dentro o fuera del portal de restablecimiento de contraseñas y número dos cualquier usuario que se sincroniza a través del grupo de seguridad se puede enviar automáticamente un correo electrónico guiándolos a través del proceso de registro y el uso del portal para mostrarle mis grupos de seguridad, el que más nos interesa hoy es el de los usuarios de finanzas, que tiene un solo usuario, llamado Joe Bloggs.

Este es el usuario que vamos a demostrar, desbloquear y restablecer una contraseña para más adelante en el video. Ahora que tenemos usuarios en el sistema, tenemos que asegurarnos de que los usuarios pueden verificarse cuando acceden al portal. Si puedes imaginar que un usuario sólo accedería a este portal si no puede recordar su contraseña de dominio o su cuenta está bloqueada en la red. Por lo tanto, estas políticas que ves en esta pantalla permiten a tus usuarios autenticarse en el portal sin necesidad de utilizar su contraseña de dominio. Hay muchas para elegir y puedes tener múltiples políticas que se apliquen a diferentes grupos de usuarios y, por ejemplo, podrías querer aplicar la política de preguntas y respuestas para todos los usuarios, pero luego forzar una política diferente para tu departamento de TI como duo, por ejemplo, si a un usuario se le ha asignado más de una política, la política más baja en la cuadrícula tendrá prioridad y estas pueden ser reordenadas simplemente arrastrando y soltando como estoy haciendo ahora, sólo tengo una política aplicando en mi configuración, que es la política de número de pin y, si despliego este menú a la izquierda aquí, verás que se está aplicando a todos los usuarios y grupos de seguridad.

Ahora, si abro esta política de número de PIN, puedo cambiar la configuración de la misma, por lo que puedo imponer un PIN más largo o más corto, y junto a esto tenemos los correos electrónicos romanos iniciales que se envían a los usuarios, que también son configurables.

Algunas tareas administrativas más que usted debe considerar es el uso de contraseñas malas, y usted puede construir su propia base de datos personalizada de contraseñas malas o puede utilizar el repositorio en línea pwned aquí en su lugar, que es una gran cantidad de hackers conocidos, contraseñas. Lo que sea que configures aquí negará a tus usuarios el establecimiento de estas contraseñas cuando usen el portal, también tenemos el concepto de políticas de contraseñas que definen la fuerza mínima.

que debe tener la contraseña para que el usuario pueda restablecerla con éxito. Las políticas de contraseñas funcionan en conjunto con las políticas de contraseñas de su dominio, y también puede configurar múltiples políticas en esta pantalla, aplicándolas a diferentes grupos de usuarios. Al restablecer una contraseña a través del portal, le dará una notificación en vivo en la pantalla de los caracteres que el usuario necesita incluir en la contraseña para que cumpla con estas políticas de contraseña. A continuación, tenemos la auditoría que registra muchos tipos diferentes de actividades del portal que pueden ayudarle a entender. Lo que está pasando en su entorno y en el menú de informes, también tenemos una serie de informes predefinidos, que puede ejecutar rápidamente para darle información diferente sobre el estado de su portal o sus usuarios, etc.

También tenemos un área de configuración del sistema que tiene bastantes ajustes para ayudarle a personalizar y controlar su portal. Por ejemplo, puedes elegir la frecuencia con la que se envían los correos electrónicos de inscripción o simplemente desactivarlos por completo. Puedes poner tu marca en el portal con diferentes fondos y esquemas de color, e incluso puedes añadir tu propio logotipo en esta pantalla. Puedes previsualizar rápidamente el aspecto del portal, dependiendo de cómo veas tu marca, o puedes hacer que el portal envíe automáticamente un correo electrónico a los usuarios antes de que caduque su dominio, la contraseña de la cuenta, dándoles un aviso previo para que cambien su contraseña.

Así que, entonces, se bloquea el sistema. Otra gran herramienta de ahorro de costes incluida en el portal es la capacidad de averiguar de dónde están siendo bloqueados sus usuarios, puede solucionar estos bloqueos de cuentas abriendo la página de usuario y buscando su usuario y luego ir a la pestaña de supervisión de bloqueo de cuentas.

Esta herramienta reportará cualquier información de control de dominio sobre este usuario y, como verás, la cuenta de J blogs que he, previamente bloqueado a propósito, ha puesto una mala contraseña en un número de veces de un equipo llamado gravamen que efectivamente lo bloqueó del sistema.

Ahora, como se puede imaginar, que podría ser una herramienta útil para utilizar si alguien está constantemente recibiendo bloqueado y llamando al Servicio de Atención, pero no saben donde están recibiendo bloqueado de que podría ser una mala contraseña en una aplicación de correo en su iPad. Esto informará de que el nombre del sistema o la dirección IP del sistema desde el que se está bloqueando lo último que se muestra en el área de administración es cómo un administrador de TI puede iniciar sesión en el portal y restablecer o desbloquear la cuenta de un usuario en nombre del usuario.

Esta función, y sólo esta sección del área de administración, puede delegarse al servicio de atención al cliente, por ejemplo. Así, si un usuario, por la razón que sea, no puede utilizar el portal, puede llamar al servicio de atención al cliente y entonces un operador del servicio de atención al cliente puede desbloquear y restablecer la cuenta o la contraseña del usuario en lugar de utilizar las herramientas de Active Directory.

Las ventajas de esto son: debes tener una razón por la que el administrador de TI necesitaba restablecer la contraseña y un ejemplo podría ser que el usuario simplemente olvidara la URL para entrar en el portal. Así, con el tiempo, puedes analizar estos datos y utilizarlos para educar y animar a tus usuarios a utilizar el portal en lugar de llamar al servicio de asistencia técnica. Así que ahora, vamos a correr a través de lo que el usuario final tiene que hacer como un proceso de una vez para usar el portal y tendrá que inscribirse y para hacer esto, van a la página de inscripción, que se comunica a ellos a través de los correos electrónicos automáticos una vez en la página de inscripción, este usuario se autentifica con su dominio actual, nombre de usuario y contraseña y, a continuación, dependiendo de la política de verificación que se establece, determinará qué tipo de información que tendrá que establecer en esta página.

La única política de verificación que he aplicado en mi entorno es la política de números, así que voy a establecer un PIN de cuatro dígitos aquí como ocho tres seis uno para mi usuario de prueba joe bloggs.

Eso es todo, la inscripción está ahora completa y lo que voy a hacer es bloquear manualmente a Joe Bloggs de la red. Así que podemos ver cómo se ve cuando él entra en el portal para restablecer su cuenta. Puedes imaginar que Joe, no puede acceder a una máquina de unión de dominios porque está bloqueado. Así que lo que tendrá que hacer es abrir el portal. Uno es el dispositivo móvil para mostrarle este trabajo Voy a conectar mi teléfono en mi equipo de demostración aquí, voy a abrir la aplicación del proyector del teléfono y usted, ver que ya he abierto una página web con mi portal ya abierto para Joe para obtener acceso de nuevo a la red.

Es un proceso simple de tres partes, que es identificar el usuario, verificar el usuario y, finalmente, restablecer o desbloquear la cuenta, así que primero voy a escribir en ese Joe Bloggs, un nombre de usuario. A continuación, voy a introducir mi número de pin, que es 8 3, 6 1 usted y en esta pantalla ahora me dice que mi cuenta está bloqueada, así que voy a cambiar la contraseña a algo nuevo voy a confirmar la nueva contraseña y luego voy a hacer clic en el botón de restablecimiento y desbloqueo.

Un mensaje de éxito significa que ahora puedo volver a iniciar sesión en mi máquina de unión de dominio de forma normal y todo lo que acabamos de hacer a través del portal. Hay carga en la sección de auditoría en el área de administración del portal. Si un usuario está en su mesa de trabajo y tiene su ordenador delante, también puede acceder al portal directamente desde su ventana. Haciendo clic en la pantalla de inicio de sesión. Este enlace de aquí abrirá el portal y entonces podrán realizar rápidamente el proceso de restablecimiento, como acabamos de hacer en el teléfono móvil en lugar de llamar al servicio de asistencia. Así que eso es todo para este video.

Esperamos que te guste la funcionalidad de nuestro portal de restablecimiento de contraseñas. Por favor, no dude en ponerse en contacto con nosotros en el apoyo en los estudios de clic hoy y solicitar una clave de prueba que vamos, le enviaremos toda la información que necesita para empezar y estamos encantados de responder a cualquier pregunta que tenga en el camino, gracias por ver y nos vemos en el próximo video..

None.

Hola a todos – aquí está Lee para mostrarles cómo configurar un descubrimiento de cuentas, trabajo que en última instancia, reducirá su carga de trabajo y ayudará a asegurar y administrar su entorno. ¿Qué hacen los descubrimientos de cuentas? Son una herramienta que tenemos en el estado de las contraseñas que escaneará todos sus hosts en su red, buscando las cuentas locales que se están utilizando, si encuentran alguna, las importará directamente al estado de las contraseñas y puede configurarlas para un restablecimiento automático programado.

Es una gran manera de encontrar cuentas en tu red que ni siquiera sabías que existían. Tenemos estos trabajos de descubrimiento de cuentas para muchos tipos de sistemas diferentes, incluyendo Windows, Linux, algunas bases de datos y un número de diferentes tipos de interruptores en esta demostración. Te mostraré cómo descubrir cuentas de administrador local de Windows, vamos a empezar mostrando las máquinas contra las que voy a ejecutar este trabajo. Si entramos en los hosts, he cargado cinco máquinas Windows 10, todas con el mismo formato de nomenclatura en un entorno normal, se podría esperar tener cientos o miles de hosts verás que todos mis hosts están actualmente en línea.

Como indica este pequeño icono verde de latido, tendremos que configurar una lista de contraseñas que esté habilitada para los restablecimientos, a la que el trabajo de descubrimiento añadirá las cuentas descubiertas. La única cosa realmente importante que hay que asegurar en esta lista es que la opción enabled for reset debe estar marcada. Si tiene la intención de dejar que las contraseñas permanezcan restablecidas automáticamente, puede cambiar la frecuencia de los cambios de contraseña cambiando esta opción de fecha de caducidad aquí. Básicamente, con esta configuración actual, la contraseña intentará cambiar a medianoche una vez cada 90 días.

También debe confirmar que tiene el campo de la fecha de caducidad habilitado y luego haga clic en Guardar a continuación tendrá que añadir en una cuenta privilegiada desde el área de administración, y usted necesita asegurarse de que esta cuenta tiene suficientes permisos para conectarse a sus máquinas de acogida por lo que para este descubrimiento en particular, el trabajo que estoy, añadiendo en una cuenta de dominio que tiene permisos de administrador a cualquier escritorio de Windows en mi entorno, porque es una cuenta de Active Directory tengo que poner en el formato de dominio.

/, nombre de usuario y luego le daré al botón de comprobar la contraseña para confirmar que la he configurado correctamente. Deberíamos tener permisos para usar esta cuenta privilegiada automáticamente, y podemos comprobar que se ha configurado desde el menú Acciones, ahora vamos a crear nuestro trabajo de descubrimiento, para ello iremos al menú Herramientas y seleccionaremos descubrimiento de cuentas y añadiremos un nuevo trabajo. Como puedes ver, tengo bastantes para elegir, pero voy a seleccionar un descubrimiento de cuenta local de Windows. Trabajo entonces voy a dar el trabajo de descubrimiento de un nombre y una descripción y voy a elegir Windows como el tipo de host también voy a filtrar en Windows 10 máquinas, por lo que este no se ejecutará contra cualquier servidor o cualquier otro sistema operativo de escritorio de Windows.

Ahora sólo tengo cinco máquinas de Windows 10 en mi sistema, pero es posible filtrar basado en el nombre de host, así que voy a añadir en el viento diez trabajo como el filtro, por lo que sólo se ejecuta en contra de las máquinas con esa descripción en el nombre- y usted puede encontrar esto útil si usted está tratando de descubrir las cuentas en los dominios conectados por separado y como un ejemplo que podría poner aquí contoso com. Ahora, si quieres excluir específicamente una o más máquinas, puedes añadir los valores en este campo aquí, y también puedes excluir la búsqueda de cuentas por nombre y para mostrarte que esto funciona excluiré el nombre administrador.

Así que si el trabajo de descubrimiento encuentra cualquier cuenta llamada administrador, no la añadirá al sistema. Ahora, si nos desplazamos hacia abajo, puedes elegir la opción de habilitar la cuenta para los restablecimientos. Si deseleccionamos esto, seguirá añadiendo el registro en estado de contraseña, pero la contraseña nunca se cambiará automáticamente. Ahora tenemos que seleccionar la lista de contraseñas que creamos anteriormente, para que el trabajo de descubrimiento pueda añadir cualquier cuenta que encuentre en ella y debajo de esto puedes establecer el valor de la contraseña para que sea uno aleatorio basado en el generador de la lista de contraseñas, o puedes establecer que sea una contraseña estática.

A continuación, puedes elegir restablecer inmediatamente la contraseña en el sistema tan pronto como encuentre una. Si no seleccionas esto, lo más probable es que la contraseña que tengas en estado de contraseña no esté sincronizada con la contraseña real de la máquina hasta que se produzca la primera caducidad.

Es decir, cuando la contraseña se restablece por primera vez, hacer que se restablezca inmediatamente es una buena manera de conseguir que tu entorno se gestione más rápidamente, y luego educas a tus colegas de TI para que siempre consulten el Estado de contraseñas para encontrar la contraseña más actual para una cuenta en particular. Sin embargo, esto depende completamente de ti, y la configuración está ahí, así que puedes elegir lo que quieres hacer.

Si está familiarizado con nuestra función de comprobación de contraseñas, puede habilitarla para cualquier cuenta que encuentre y, finalmente, en esta pantalla, seleccionamos la cuenta privilegiada que creamos anteriormente. Ten en cuenta que si no tienes permisos para esa cuenta privilegiada, no la verás en esta lista desplegable. A continuación, establecemos un horario para cuando este descubrimiento, el trabajo debe ejecutarse y voy a establecer la mía para ejecutar a las 6 p m en la noche sobre una base diaria y, por último, una configuración muy importante que tenemos en todo el descubrimiento.

Trabajos es el modo de simulación. Lo que hace esto, si está activado es que te enviará por correo electrónico los resultados del trabajo de descubrimiento, pero no añadirá nada al sistema. Está ahí para darle un nivel de comodidad, para que pueda ver lo que el trabajo de descubrimiento podría encontrar antes de hacer nada a su entorno de producción. Ahora, si hago clic en Guardar verás en la cuadrícula que mi trabajo de descubrimiento está configurado para ejecutarse a las 6:00, p m diariamente, está actualmente en modo de simulación, y está habilitado, si quisieras desactivar un trabajo de la ejecución, cambiarías su estado desde el menú Acciones y también podemos ejecutar trabajos de descubrimiento inmediatamente, lo que haré ahora.

Así que puedes ver uno en progreso ahora, te darás cuenta de que la hora ha cambiado y el servicio de Windows del estado de las contraseñas recogerá este trabajo de descubrimiento en algún momento dentro del próximo minuto y tratará de ejecutarlo Me saltaré esta parte del vídeo para mantenerlo un poco más corto. Bien, ahora he recibido diciendo que el descubrimiento. El trabajo se ha completado y si abro ese correo electrónico, lo primero que notaré es que se ha ejecutado en modo de simulación y ahí están todas las máquinas y cuentas que se han encontrado en esta ejecución.

Si vuelvo a mi descubrimiento, el trabajo me luntik, este modo de simulación y guardarlo de nuevo, por lo que el próximo trabajo que se ejecuta añadirá en todas esas cuentas en mi lista de contraseñas.

Además, si comprobamos rápidamente la lista de contraseñas, verás que ahora sigue vacía, volveré a ejecutar el trabajo y saltaremos de nuevo el vídeo hasta el punto en el que recibo el correo electrónico. Bien, si estás en esta página cuando se está ejecutando un trabajo de descubrimiento, deberías ver un pequeño indicador de progreso y al lado verás que el último descubrimiento tardó 38 segundos y el que acaba de terminar tardó 20 segundos.

Si ahora vamos al nuevo correo electrónico, verás que esta vez no está en modo de simulación y ha encontrado todas las mismas cuentas. Volvamos a la lista de contraseñas y deberíamos ver que ha importado todas las cuentas con éxito, y aquí dice que sólo las cuentas están ahora en cola para el restablecimiento. Esto debería procesar todo esto bastante rápido, voy a cambiar rápidamente mi visualización de la cuadrícula a diez resultados ya que estoy en una pantalla más pequeña y sólo para darme un poco más de espacio, y ahora que he hecho que usted puede ver que todas las cuentas se han restablecido con éxito, y usted puede decir esto como tienen un icono verde aquí y el icono de latido del corazón junto a él también es verde.

Eso sólo indica que el estado de las contraseñas está sincronizado, con la cuenta real en la máquina. Si abrimos algunas de las contraseñas verás que todas tienen un valor diferente y son aleatorias. Bien, volvamos al trabajo de descubrimiento de nuevo y esta vez eliminaremos la exclusión de la cuenta de administrador. Ahora ejecutaré el trabajo de nuevo y pasaremos al siguiente descubrimiento. Resultados del trabajo, de acuerdo, ahora estamos de vuelta y en el correo electrónico que acaba de llegar te darás cuenta de que sólo ha encontrado cuatro cuentas.

Esta vez, que se llaman administrador y eso es porque acabamos de tomar esa exclusión del descubrimiento, el trabajo también se dará cuenta de que no ha descubierto ninguna de las cuentas anteriores que nuestro segundo trabajo de descubrimiento corrió cuentas como Marley admin, uno admin dos. Esto se debe a que password State no nos descubrirá una cuenta. Si ya existe en una lista de contraseñas en algún lugar de su sistema, entonces el trabajo de descubrimiento no lo añadirá por segunda vez.

Por último, quería ejecutar este trabajo una vez más, saltando directamente a los resultados.

Correo electrónico y verás que no ha encontrado ninguna cuenta nueva en esta ejecución, así que espero que esto haya ayudado y la misma lógica para las cuentas locales de Windows. El trabajo de descubrimiento se aplica a cualquier otro descubrimiento de cuentas. Sólo necesitas una cuenta privilegiada, una lista de contraseñas y un trabajo de descubrimiento configurado para que todo funcione. Si usted tiene alguna pregunta sobre esto, por favor no dude en ponerse en contacto con nosotros en el apoyo a clic, estudios, com, au y muchas gracias por ver..

None.

Hola a todos, su Lee aquí de la historia de la camarilla de un registro de la contraseña y, en particular, cuántas veces y cuando la contraseña fue realmente cambiado por ella. Así que si abrimos un registro de contraseñas ahora y lo que voy a hacer es mostrar lo que la contraseña es haciendo clic en la lupa y si usted acaba de recordar este comienza con más. Lo que haremos entonces es generar una nueva contraseña que empiece por Boni y haremos clic en Guardar. Si abro el registro una vez más y vuelvo a cambiar la contraseña, esta vez empieza por Dec, así que volveremos a hacer clic en Guardar, así que ya hemos cambiado la contraseña dos veces y si vamos a la vista del historial y comparamos el historial de cambios de este registro en particular.

Usted verá que es actualmente en la cubierta, fue Boni, y si podemos, haga clic en siguiente verá que comenzó con la palabra más así, a lo largo de esta pantalla aquí, también se puede ver que tiene las marcas de tiempo de cuando la contraseña fue cambiada y también por quien cambió la contraseña. Eso es un video rápido sólo para mostrar cómo rastrear su historia de una contraseña, espero que esto ayuda y gracias por ver..

None.

Gracias a la descarga de password state usted tiene algunas carpetas y algunas listas de contraseñas en su sistema y ahora se pregunta cómo añadir una contraseña en el sistema. Hay 4 maneras de añadir contraseñas en password state para los usuarios más avanzados. Tenemos descubrimiento automatizado, trabajos o puedes usar la API de estado de contraseñas con tu lenguaje de scripting favorito. De lo contrario, la forma más común de añadir contraseñas en es manualmente, añadirlas para hacer esto, vaya a una lista de contraseñas y haga clic.

El botón Añadir da un título a tu contraseña y cualquier otro campo que quieras rellenar, y entonces puedes generar una contraseña aleatoria o añadir tu propia contraseña en puedes copiarla al portapapeles. Puede alternar la visibilidad de la contraseña o puede derramarla. Si ahora hace clic en Guardar, notará que esa contraseña se ha añadido a mi lista de contraseñas de Windows y el cuarto método para conseguir contraseñas en estado de contraseña es. Si desea añadir varias contraseñas a la vez, puede utilizar la función de importación de contraseñas que se requiere para generar una plantilla CSV y luego rellenar la plantilla con los campos recomendados y el tercer paso es navegar a esa plantilla e importarla una vez que lo hace, y si es exitoso traerá todas las contraseñas en ese archivo csv en los estados de contraseña de inmediato, y eso es todo para este tutorial rápido para obtener más información.

Por favor, vaya a nuestro sitio web, que es WWE, Studios comm demora. Usted..

None.

Hola a todos y bienvenidos a las contraseñas se ejecuta a través del modelo de permisos de propagación por defecto. Los permisos se aplican a un nivel de lista de contraseñas como he construido siete cuatro siete seis. Ahora puede utilizar nuestro nuevo modelo de permisos de propagación para aplicar el acceso a sus usuarios en el nivel superior de su estructura de carpetas. Estos permisos se filtrarán hacia abajo a todos los anidados, carpetas y listas de contraseñas. Lo primero que tendrás que confirmar para poder utilizar este nuevo modelo de permisos de propagación es asegurarte de que tienes dos ajustes configurados en el sistema de administración.

Configuración miscelánea. Si se desplaza hacia abajo hasta la parte inferior, tendrá que asegurarse de que permitir que los permisos en las carpetas se gestionen manualmente y también permitir la propagación de permisos hacia abajo son ambos establecidos en sí, y si hace clic en guardar a eso, entonces podemos volver a su árbol de navegación y voy a crear una carpeta de prueba. Así que el ejemplo 1 que te voy a dar es la creación de una nueva carpeta y permitir que se propague permisos hacia abajo así que voy a.

Añadir una nueva carpeta en la raíz de mi casa de contraseñas y o llamar a esta prueba de propagación de permisos. Usted necesita asegurarse de que usted seleccione administrar los permisos manualmente y también propagar los permisos hacia abajo, y haga clic en guardar que ahora va a crear nuestra nueva carpeta y se puede ver que hay una diferencia en el icono, a diferencia de una carpeta normal, donde éste tiene un triángulo marrón en la esquina inferior derecha que. Eso está indicando que efectivamente está propagando los permisos.

Si luego vamos a las propiedades de la carpeta y seleccionamos ver los permisos, ahora podemos ver que yo mismo tengo derechos de administrador para esta carpeta y cualquier cosa anidada debajo de ella. Pero si queremos conceder nuevos permisos a nuestra ventana, ventanas seguras, equipo y hacemos clic en Guardar ahora lo que sucederá es cualquier nuevo, carpeta o lista de contraseñas que creamos por debajo de este propagar permisos, prueba, carpeta o mover en esta estructura de carpetas heredará automáticamente esos permisos de lista de contraseñas.

Si usted tiene una estructura de carpetas existentes ya con alguna contraseña, escucharlo.

También puede convertir esto en el modelo de propagación de permisos. En mi ejemplo, aquí tengo el equipo del servidor de la ventana con cuatro diferentes lista de contraseñas, debajo de ella no es actualmente la propagación, pero voy a echar un vistazo rápido para mostrar. Los permisos que se establecen en estas listas de contraseñas, por lo que este tiene aidan alana y lee aplicación. Log ins tiene aidan lo siento alana lee y todo el centro de servicio y credenciales de sesión remota y el sitio web.

Logins simplemente tiene Lee Sanford sólo por lo que ahora. Si hacemos clic en esta carpeta de nivel superior y seleccionar las propiedades de la carpeta seleccione administrar permisos manualmente para esta carpeta y haga clic en Guardar. El botón de convertir el modelo de permisos ahora estará disponible, para que usted haga clic en eso. Dice aquí para revisar todos sus cambios y luego también el paso dos es ver su vista. El permiso existente, así que lo que queremos hacer es que vamos a eliminar el centro de servicio por completo de toda esta estructura y haga clic en Aceptar y vamos a añadir en los permisos aquí ahora para las ventanas, el equipo y haga clic en guardar a eso, y luego ir al paso 3 y, finalmente, convertir el modelo de permisos.

Sólo queremos confirmar que esto está bien. Esto es lo que queremos hacer y ahora se actualizará la página. Esta carpeta tendrá ahora un pequeño icono en ella y si echamos un vistazo a cualquiera de la lista de contraseñas incrustada debajo es ahora, usted debe ver que tiene aiden alana lee y el equipo de windows, y serán los mismos para las cuatro listas de contraseñas y de ahora en adelante, si creamos cualquier nueva carpeta o cualquier nueva lista de contraseñas debajo de esta carpeta, también heredarán estos permisos, y si movemos cualquier lista de contraseñas compartidas desde cualquier lugar fuera de aquí en el equipo de windows server, también heredará esos permisos.

Hay algunas reglas. que deberás tener en cuenta. Si usted va a utilizar este modelo de propagación de permisos número uno, sólo se puede aplicar los permisos a una carpeta de nivel superior en la raíz de las contraseñas número de casa. Dos. Usted sólo puede hacer cambios en los permisos en la carpeta en la parte superior de un árbol.

Las listas de contraseñas y carpetas anidadas tendrán controles en las páginas de permisos. Número deshabilitado: tres: si tiene, si arrastra y suelta una lista de contraseñas o una carpeta, que contiene listas de contraseñas en otra estructura de carpetas, con este permiso de propagación establecido, le pedirá que confirme que desea hacer este cambio, ya que los permisos definitivamente estarán cambiando.

Número cuatro las listas de contraseñas privadas no pueden ser anidadas debajo de la carpeta, que está propagando los permisos hacia abajo número cinco. La función de permisos masivos no puede utilizarse para ninguna lista de contraseñas que esté heredando permisos de una carpeta de nivel superior y número seis. Al añadir o editar una lista de contraseñas, las opciones para clonar permisos de otras listas de contraseñas o plantillas estarán desactivadas.

Esto es todo lo que tenemos para este video, gracias por verlo.

None.

Hola a todos, su Lee aquí de cliché de cómo se puede utilizar el inicio de sesión de emergencia para obtener acceso de nuevo a su sistema en el caso de que usted ha bloqueado accidentalmente usted o todos sus usuarios. Así que la primera cosa que usted necesita saber es su contraseña de acceso de emergencia, que se puede encontrar o restablecer en el área de administración en el acceso de emergencia y he puesto mi hasta una muy simple para esta demostración, pero le animamos a tener una contraseña mucho más fuerte que eso. Así que ahora lo que voy a hacer es que voy a emular que he, bloqueado a mí mismo fuera del sistema y voy a ir a las opciones de indicación automática y cambiar el tipo de autenticación a RSA.

Securid ahora sé que, no tengo que configurado para este entorno. Así que se va a romper por lo que si ahora guardar eso y cerrar la sesión de la estancia de la contraseña y digamos que yo o cualquier otro usuario va a iniciar la sesión de nuevo y van yo, no sé nada que ver con la identificación segura. ¿Por qué estoy recibiendo Proctor para esto o usted sabe, no hay códigos que usted pone en van a trabajar? Lo que harías ahora es iniciar sesión como emergencia y revertir ese cambio.

Así que si para iniciar sesión como emergencia, simplemente añades la palabra emergencia a tu URL e introduces tu contraseña de emergencia, y también debes proporcionar una razón, que se registra en la auditoría y, siempre y cuando tengas correos electrónicos configurados en el Estado de la contraseña, también enviará una notificación por correo electrónico a todos los administradores de seguridad. Simplemente haciéndoles saber al instante que alguien acaba de iniciar una sesión de emergencia. Así que si ahora voy aquí, te darás cuenta de que no se parece a la página web normal de Password State. Todo lo que tenemos es el área de administración, por lo que no hay ninguna contraseña menos ni nada por el estilo.

Esto es sólo la consola de los administradores de seguridad y si volvemos a entrar en el sistema, la configuración y las opciones de autenticación y el anuncio manual y haga clic en Guardar. Así que si ahora iniciamos la sesión de nuevo se dará cuenta de que tenemos cuatro para el acceso de nuevo al sistema utilizando nuestro sitio web normal de registro, así que espero que esto ayuda a entender cómo utilizar la contraseña de acceso de emergencia.

Si la has olvidado los vídeos de clicks pueden ayudarte a recuperarla y sólo tendremos que hacer que envíes un correo electrónico a support at click studios com.

Pero solo estas solicitando ayuda para recuperar tu contraseña de acceso de emergencia y te enviaremos toda la información que necesitas gracias por mirar, y esperamos que esto te haya ayudado..

None.

Los estudios de hoy, me conecté a mi demo, el medio ambiente y me di cuenta de que era un par de versiones detrás de lo que nuestra producción actual libera, así que pensé que esto sería una buena oportunidad para mostrar cómo hacer una rápida actualización manual. Así que, como se puede ver en el centro de notificación, me está diciendo que build 8150 está disponible y actualmente, donde estoy build ocho uno uno cuatro. Así que lo que tenemos que hacer es primero iniciar sesión en nuestro servidor web y descargar los últimos archivos de origen de nuestro sitio web de click studio.

Estos archivos de origen vienen en forma de un archivo zip y cuando los descargue, tendrá que extraerlos en una carpeta de su elección. En la descripción de este vídeo te proporcionaré el enlace a estos archivos fuente. Pero si te diriges a nuestro sitio web de click studios, en el área de documentación, hay un documento de actualización de password stay, que también te da el enlace de donde puedes tomar estos archivos. Así que ya he descargado ese archivo zip de estado de la contraseña y, como se puede ver que es alrededor de 140 megabytes de tamaño y lo que primero tenemos que hacer es extraer que en una carpeta de su elección y para iniciar el proceso.