- Protege el PC contra virus y malware y optimiza el rendimiento del sistema

- Última actualización: 07/02/20

- Ha habido 1 actualización en los últimos 6 meses

- La versión actual tiene 0 banderas en VirusTotal

Las principales funciones son las siguientes:

Escaneo de virus integra los galardonados motores antivirus de 360 Cloud Scan Engine, 360 QVMII AI Engine, Avira y Bitdefender para ofrecerle lo último en detección de virus y protección contra amenazas.

Speedup optimiza los servicios del sistema y los elementos de arranque para que su PC se inicie más rápidamente.

Limpieza libera el espacio del disco eliminando los archivos basura y los complementos no deseados para maximizar el rendimiento del sistema.

360 Total Security también incluye un número considerable de útiles utilidades en la caja de herramientas. Game Booster crea la mejor experiencia de juego para cualquier usuario de PC. 360 TurboVPN protege tus actividades en línea y desbloquea contenidos con restricciones geográficas; Connect 3.0 te ayuda a solucionar los problemas informáticos de tus amigos y familiares desde tu teléfono. Y muchos más para que los descubras.

A partir de la versión 9, los usuarios de 360 Total Security pueden pasar a ser miembros premium para disfrutar de una experiencia sin anuncios, del elegante tema Lively y de más descuentos exclusivos.

360 Total Security no es sólo un software de seguridad que le protege de los virus y las ciberamenazas, sino un guardián del bienestar informático que cuida de su ordenador desde la seguridad hasta el rendimiento. Tanto si está en línea como fuera de ella, está ahí para usted las 24 horas del día y siempre es GRATIS.

Hola he montado 771 hoy me gustaría hacer algunos 360 total security essentials. Las pruebas de antivirus se realiza en el sistema operativo, ventanas, 10, 64, hardware profesional bits, máquinas de prueba, procesador, fx, 83, 150, 16, gigabytes, RAM, 120, gigabytes ssd, antes de instalar el producto antivirus territorio de la computadora se comprueba con los escáneres adicionales para cualquier elementos peligrosos antes de la instalación real de antivirus zima nante molva en el territorio de la computadora no encuentra hitman pro rastros de infección del sistema no se detecta.

Pequeño y byte versión antimalware. Corporativo programa de exploración rápida no encuentra elementos peligrosos en el territorio de la computadora. Proceder a la instalación de la solución antivirus. Agujero de la llave; abre la ventana principal. Avira antivir motor les gusta mover kevin, 2 inteligente en el sistema de claves, parche activado y el escáner de la nube habilitado voy al sistema. Ajustes permiten el uso del motor y la creencia en tiempo real. 9 bitdefender habilitado todos los archivos comprobados, compruebo si hay actualizaciones, empezar a descargar los componentes y la versión del producto. 880 1118 Actualizo inmediatamente producto recargado Compruebo las actualizaciones de nuevo.

Por desgracia, el programa en sí no ha actualizado a la versión 880 1119, la última versión y en materiales de actualización. Se especifica que los errores que estaban disponibles en el programa se corrigen después de la actualización obligatoria. Se encontró que en la nueva versión, el motor de bitdefender como se declara en el producto dado está ausente y hemos reducido el número de motores que estaba disponible en el programa.

Así, la última versión que utilizó motores bitdefender esta versión 880 y 1118, en la que el programa se actualiza y actualizaciones. En consecuencia, los motores antivirus consecuencias de forma independiente. El programa no se actualiza a la versión 19, ya que se prueba previsto con el motor de bitdefender me veo obligado a retroceder a la versión anterior y comprobar cómo el programa funcionará con dos motores de la versión sin motor de seguridad total bitdefender he probado hace un día, y se puede ver los resultados en el canal kamaz s en yu-, versión de la tuba del producto ha sido restaurado a la anterior 880 1118 al intentar actualizar la versión en 19 no se actualiza, por razones conocidas sigue siendo la versión anterior.

En cuanto al motor antivirus, este motor avira se actualiza. A partir de 22 0. 1 vigésima base de datos de la versión, bitdefender de 7 0 1 vigésimo año y más no se actualiza, pero todavía no es el peor caso antes de que el reinicio de la versión de la computadora no se ha actualizado desde julio de 2019 después de la reanudación, la versión se actualiza a los motores de valor actual de trabajo en tiempo real, como lo demuestra la configuración correspondiente en la medida de lo posible.

El programa está configurado para la máxima detección y eliminación automática de elementos peligrosos, incluyendo;, incluyendo objetos potencialmente indeseables, iniciar la descarga desde el recurso remoto archivos preparados con elementos maliciosos se lleva a cabo, la descarga de 1 archivo, que contiene varios elementos maliciosos recogidos en enero de 2020 guardar en el directorio de descarga de archivos en el directorio. El siguiente archivo acumulativo, que contiene codificadores recogidos antes de enero de 2020, descarga guardando en el directorio descargando el objeto en el directorio y el último archivo hijo, los archivos que se lleva a cabo desde enero de 2020, descarga guardando en el directorio de descarga advirtiendo que el archivo está bloqueado y requiere la introducción de una contraseña para verificar el contenido de este archivo en particular omitiendo esta operación.

Mientras tanto, todos los archivos se guardan en el directorio de realizar el desembalaje de los archivos, 1 archivo de la mayor acumulada hijo de marcos de introducir una contraseña. Aparece una advertencia de la seguridad total, a partir de la detección de elementos peligrosos, y el número de objetos detectados aumenta en el informante desembalaje es completa. 2 archivos hijo de cuadros extraen y yo introduzco la contraseña Desembalaje hecho, y el último archivo acumulativo general extraen y yo introduzco la contraseña Todos los elementos son desempaquetados antivirus sigue detectando automáticamente y tomar decisiones sobre los objetos que se encuentran en los directorios.

Elimino los archivos propios, selecciono el directorio y escaneo con 360 total security. Essentials comienza a detectar los elementos peligrosos Espero el final de la prueba termina.

La exploración se detectó, 16 mil seiscientos treinta, siete treinta, siete y elementos peligrosos, y por el momento, procesado automáticamente 7900 objetos. Hago correcciones eliminación automática de las amenazas termina. Vemos una advertencia de que es necesario escanear el sistema y también la corrección de los elementos encontrados y aquí en el proceso, veo sólo un mensaje que se corrige y el número de objetos en realidad llega detectado. Todos los objetos son procesados, tantos fueron detectados y la información total fue revisada.

16700 34 detectó 16 mil seiscientos treinta y siete y eliminó 16000. 637 tiempo total de escaneo de 14 minutos 54 segundos. I. Trate de hacer otra comprobación, la actualización y la exploración en la demanda comienza a detectar elementos peligrosos en el final se encontró. 27 artículos que realizan el procedimiento de corrección. Todos los 27 artículos fueron procesados también se encontró. Cuarenta y tres objetos que requieren el análisis son archivos desconocidos o sospechosos son invitados a enviarlos al productor que hago un control más. Escanear más amenazas no se detectan. En cuanto a los elementos en el directorio de los virus generales cuando, en el residuo, tres elementos botnet no codificadores en el residuo, 170 elementos también se clasifican por él y vemos que la numeración se rompe aquí, porque los elementos han cambiado durante el procesamiento al igual que cuando la exploración de la seguridad total, pequeña en el residuo, quinientos veintiséis elementos, estos mismos elementos tienen una clasificación definitiva, no en orden ascendente, porque el volumen y otros objetos que no entran en el directorio ocho elementos.

Objetos de rescate, no objetos troyanos, no cripta troyana. En el resto, doscientos sesenta y dos elementos, y también con la violación de la numeración de archivos, volúmenes, cambiado y virus 87 elementos en el resto, los elementos de gusanos no en cuanto a la acumulación de codificadores, archivo type1 en el resto, 7 objetos, tipo 2 en el resto, 287 elementos, los mismos objetos tienen violaciónes de la secuencia y los cambios en la estructura de directorio, nuevo acumulativo, hijo de marcos, type1 no objetos todos son liquidados tipo 2. Sobre el resto, trescientos veinticuatro elementos y también con violaciones de secuencia, yo, empiezo a ejecutar en tiempo real el resto de elementos maliciosos.

En primer lugar, a partir de los codificadores de directorio acumulativo en el final, los propios objetos se descargan de la memoria sin ningún el directorio. Codificadores tipo 2 del mismo archivo se iniciaron todos los elementos que vinieron con él, por supuesto, de forma selectiva, porque el número de objetos es muy grande en la memoria ahora hay objetos: 300, 1882, 24, 5350, que en el circo y 96 codificadores objetos en el sistema. Todos los objetos que empecé a partir de estos directorio. Ellos no eran viables y, de hecho, no se mostraron de ninguna manera. Los archivos en sí ya se han corrompido y en consecuencia, pueden trabajar correctamente.

Llevo a cabo una exploración completa del sistema con la ayuda de antivirus La exploración se encontró tres elementos peligrosos, dos de ellos en el temp son bibliotecas y un elemento en el updat cry. Temp demasiado biblioteca, me arreglar todos los objetos fueron removidos. Comprobado, un gran número de elementos de tiempo total en la codificación, era más de una hora. Realizo un reinicio del sistema durante el reinicio de cualquier – cualquier elemento peligroso. Los objetos adicionales no se cargan. El sistema se inicia en un modo estándar. El antivirus se inicia y funciona. En cuanto a los datos a alguien ahora en la memoria de cualquier elemento peligroso, desconocido no se detecta.

Sin embargo, El autoloader recibe un objeto de tipo West,, que empezamos desde la carpeta de inicio, sin embargo,. No se considera peligroso. ningún daño a los archivos del usuario, a pesar del hecho de que a partir de ciertos directorios ejecutar, un gran número de elementos restantes tratar de eliminar los objetos en los directorios ejecutar, todos los archivos se eliminan fácilmente en tiempo real. No hay programas de estos directorios no funcionan limpiar la papelera de reciclaje y ejecutar un análisis del sistema con un escáner adicional.

Zeman anti-silencio, hitman pro malware, byte versión anti-silencio, corporativo rápido escaneo termina hitman pro encuentra en el equipo. No se detecta ningún objeto sospechoso o peligroso. Pequeño y byte anti molva malware en el territorio de la computadora realizó una exploración rápida. Zeman pro se ha completado. La exploración no encuentra ningún elemento peligroso, por lo que en el curso de esta prueba realmente infectado.

El ordenador no tuvo lugar. Sin embargo, en los directorios, después de desempaquetar elementos peligrosos del escáner permaneció.

Un gran número de archivos que fueron objeto de cambio y se mantuvo presente en los directorios no detectó como o malware en estos objetos,, así como el programa de protección durante el arranque. Muchos de los objetos eran realmente inoperables,. Los mismos que trataban de hacer algo y trabajar en la memoria finalmente no permanecían en el sistema para trabajar después del reinicio y, de hecho, no causaban ningún daño al ordenador. Comparando los dos productos: 360 total security y 360 total security. Essentials puede decir que la diferencia en el número de objetos y contenidos restantes es bastante pequeña.

Hay algunos tipos de cambios que distinguen un programa de otro. Ahora entendemos que de los ángeles también funcionará sin el motor de bitdefender, o al menos por ahora funcionará sin este motor y en consecuencia, los resultados serán los programas para la exploración y la detección idéntica en esta prueba de productos. 360 de seguridad total ha llegado a su fin con usted estaba en estrictamente 771. Gracias por su atención. Adiós [música], ..

None.

Hola, soy nostromo 771 hoy me gustaría realizar pruebas de solución antivirus. 360 total security, version del producto, 10 60, 13 14, a partir del 15 de enero, 2020, hardware, maquina de prueba procesador, fx, 83, 150, 16, gigabytes, RAM, 120gb, ssd, las actividades de prueba se realizan en windows, 10, 64, bit entorno profesional. Antes de instalar la solución antivirus. Territorio de la computadora se comprueba mediante escáneres adicionales para cualquier elemento peligroso antes de instalar zeman producto antimalware, cualquier solución antivirus, instalación hitman, pro no hay rastros de infección del sistema no se encuentra malwarebytes antimalware rsi.

I corporativa termina la exploración rápida de elementos peligrosos, no se encontró la instalación de la solución antivirus, la instalación, escáner de la nube de avira, sistema de fijación activado motor de pico m2, motor inteligente activado para matar a los scripts como fue llamado por los fabricantes instalados. Avira también se incluye. Todo el modo de compone, incluyendo los archivos de verificación en la apertura de motor de avira, se utiliza por defecto. Además, como un motor activo de verificación, las actualizaciones, la versión del producto y la actualización del programa se lleva a cabo. El primer escaneo de la comprobación del sistema se ha completado.

No se encuentran amenazas. Procediendo a la descarga de un recurso remoto preparado archivo con varios elementos maliciosos recogidos en enero de 2020, descarga guardado en el directorio objeto de descarga, se guarda. Descargo. El siguiente archivo acumulativo hijo de cuadros, que se recogió antes de enero de 2020 descarga, objeto completado, se guarda en el directorio, descarga y último archivo con cuadros, que se almacena desde enero de 2020 descarga, objeto de ahorro se guarda en el directorio. Antivirus advierte que no se vio la contraseña correspondiente y en consecuencia, no puedo comprobar los archivos por él programa.

Descomprimo los archivos en este directorio, 1 archivo son cuadros introduzco la contraseña 360. La advertencia de seguridad total comienza a detectar elementos peligrosos, y el programa nos informa. El número de objetos detectados aumenta. La decisión de eliminar estos archivos, desempaquetando 1 archivo, se completa.

2 archivo, también hijo, cuadros, nuevo desempaquetar dejo a veces, y el último archivo para desempaquetar introduzco la contraseña Desempaquetar completado. Borro los archivos desempaquetados empiezo a escanear.

Los directorios con el complejo antivirus comienza, la detección de elementos peligrosos. Mientras tanto, el borrado automático también continúa escaneando 14 mil ochocientos sesenta y una amenazas fueron detectadas y ofrece aplicar una acción a estos objetos. La eliminación automática también continúa eligiendo para arreglar, fue eliminado. 3037 amenazas, realizo un escaneo selectivo adicional. Teniendo la ruta de acceso a los directorios especificados comienza de nuevo encontró elementos peligrosos en el número 17 mil seiscientos setenta y siete, la eliminación automática de las amenazas se detiene.

Aparece el aviso de que se ha encontrado una gran cantidad de programas nocivos y se ofrece realizar el escaneo inmediatamente, también realiza el escaneo bajo demanda adicional. Vemos que hay una detección de ciertos objetos. Corregimos un número de objetos que es imposible corregir y de nuevo una detección de ciertos objetos que es necesario procesar. Sin embargo, en el proceso de corrección, es imposible acertar con estos elementos. Comprobamos la cantidad de los artículos restantes en cada directorio acumulando codificadores de tipo 1 en los descansos. Treinta y dos artículos, tipo 2 en los descansos, 938 artículos. Parece que la parte de artículos ha sido expuesta a cualquier.

Probablemente el programa intentaba hacer un tratamiento sobre estos archivos, aunque en realidad es imposible codificadores de directorio 2 3 por 1 sobre los restos de los objetos, ningún tipo 2 sobre los restos de los 345 elementos, pero también aquí por volúmenes son visibles. Ciertos cambios, archivo acumulativo general con elementos maliciosos, puerta trasera tres objetos en los restos, elementos botnet; no todos eliminados, / elementos, no codificador eliminado en los restos de los 170 objetos, pequeños en los restos de los 604 elementos, otros objetos que no se podía atribuir cualquier los restos 262 objetos virus en los restos de los noventa y nueve elementos.

Los objetos de los gusanos en los restos, no voy a empezar a correr en tiempo real. Los elementos restantes que se ejecutan se hará de forma selectiva porque el número de objetos es lo suficientemente grande y, por supuesto, voy a dar preferencia al archivo, que tiene un cierto volumen. Si los objetos no tienen volumen, entonces aparentemente están bajo el organilite como sala de influencia de antivirus. El primer objeto: 99 ejecutar como la advertencia de administrador se detecta y objeto interceptado.

Se toma la decisión de rescate peligroso para eliminar. Es una decisión automática que se ejecutará en algún momento. Lo confirmo. El producto tiene la capacidad de ejecutar objetos en la caja de arena,, pero como este elemento no es automático,, ejecuto los objetos en modo estándar. Del mismo modo, el objeto, 520 aparece en la memoria y después de un tiempo descargado 2 directorio tipo 2 aquí también I, filtro por el tamaño y se ejecutará en su mayoría objetos con volumen. Aquí, un gran número de elementos, por lo que el lanzamiento será selectiva, 2 directorio hijo marco aquí los objetos, el tipo 2 aparece un mensaje de texto en el directorio.

Inicio nos ofrecen para escribir en una dirección determinada. Unas pocas direcciones se proporcionan y, en general, no en todas las apariencias, dice de objetos de cifrado se ejecutan a casa todos los elementos que estaban en diferentes directorios. Por supuesto, de forma selectiva. Parte de los objetos en realidad no se podía ejecutar. Era obvio que estos objetos fueron sometidos a algún tipo de procesamiento. Al parecer, este procesamiento se llevó a cabo por el antivirus en cuanto a la presencia de cualquier.

Ahora vemos una serie de procesos que están presentes en 1597 1882, 657, 325 42 en el inicio y el virus 96 definido como elementos desconocidos en un escritorio. Hay modificaciones que vemos que la parte de los objetos ha sido procesada. Estos son los archivos ejecutables tienen un jugador de extensión en la venta y el mensaje de texto en un escritorio que es necesario ponerse en contacto con las direcciones determinadas relativas a los directorios para los archivos de cifrado, no hay rastros visibles de cifrado, objetos de vídeo, archivos de documentos disponibles son accesibles y legibles, los objetos de la música.

Todo el funcionamiento de un análisis completo del sistema con el antivirus comienza a determinar las amenazas, la configuración del sistema de seguridad de aplicaciones generales es normal procesos en ejecución.

La seguridad es normal, los objetos de ejecución automática, la seguridad es normal y comienza. Comprobación del directorio de archivos termina. Escaneando se encontraron 18 elementos peligrosos, se encontraron 21 objetos, fijando algunos objetos no se procesan.

En cualquier caso, el sistema pide que se reinicie porque debe eliminar los objetos tampoco. Los programas adicionales no se inician el inicio del sistema en el modo estándar, normal. Los antivirus funcionan y trabajan correctamente. Con respecto a los datos del vestidor interruptor de la muerte; por el momento, no hay peligroso. Los elementos sospechosos en la memoria del programa no detecta los archivos para el cifrado en los archivos de escritorio. No hay cifrado, objetos de vídeo, todos los documentos disponibles, objetos de música, todos los disponibles y las imágenes disponibles.

Cifrado. No hay signos de objeto de cifrado en el escritorio, sin embargo, más donde o los cambios no se observan. Limpio el directorio de inicio elementos maliciosos eliminar, no todos los elementos. El sistema permite eliminar. El objeto, 306 y 10: 30 no se eliminan. Trate de realizar una eliminación forzada de estos elementos, pero esto requiere una versión diferente del programa, los objetos bloqueados y no puede ser eliminado, aunque en la memoria está ausente, la realización de un análisis del sistema con escáneres adicionales, como de hecho invierno nante pequeña como el producto ha sido encriptado, he descargado otra versión, también se ejecuta el escáner hitman pro y el nuevo byte anti versión pequeña.

Corporate hitman pro encuentra en su ordenador. Tres elementos peligrosos: 5 rastros primer objeto es su nombre deite roaming de letras y números elemento ejecutable, igual directorio y se define como un troyano win32 inyectar objeto. 10 30, que no pudo ser eliminado de la carpeta de lanzamiento, se determina como un agente troyano 306 elemento en el mismo directorio, la recepción similar a la que el servidor de rescate y una biblioteca sospechosa en el directorio en el circo s, nuevo miedo de anti pequeño se realizó una exploración rápida de cualquier elemento peligroso en el equipo.

Este escáner no detectó, como para zeman anti small un elemento fue detectado, 10: 30, que no pudimos eliminar del directorio.

Mi objeto en tiempo real no funciona definida como win32 ransomware, crypto loko, por lo que los resultados de la prueba de los archivos de usuario no se han cifrado intentó cifrar algunos elementos que estaban en el escritorio y tuvo éxito encryptor. U, sin embargo, a nivel mundial, para dañar el ordenador. Encryptor no fue capaz de ejecutar el gran número de objetos, sin embargo, evidentemente ellos cierto trabajo se llevó a cabo y no todos ellos eran capaces de llevar a cabo ningún daño en el territorio de la computadora como resultado, como tales elementos maliciosos se encuentran, sólo algunos y que en la actualidad no están activos en él.

Prueba del producto 360, la seguridad total llega al final con usted fue un estado de ánimo 871 gracias por la atención. Adiós, [música], ..

None.

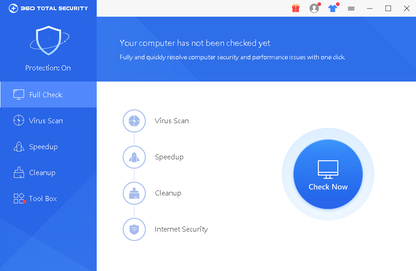

Seguridad total [música] ir al sitio oficial, descargar el ahorro libre en la descarga de escritorio, completado haga clic dos veces en este archivo, eliminar 2 casillas de verificación ajustes. Aquí se puede cambiar donde desea instalar la instalación de antivirus, [música], [música], [música] [música] sobre la lluvia comenzó [música]. Se nos pide para instalar algunos programas, eliminar 7 y cerrar la ventana en el escritorio, entender y aquí es uno y hay un menú de configuración. Usted puede desmarcar, se ejecuta el organizador de escritorio después de iniciar el sistema y mostrar la interfaz principal después de la instalación de antivirus haga clic en comprobar y comprobar su equipo en busca de virus.

No voy a comprobar porque va a tomar mucho tiempo. En este punto. Adiós…

None.

Hola afino 771 hoy me gustaría realizar una breve revisión del nuevo producto antivirus, kihot 360, la seguridad total y la versión 900 1069. A partir del 29 de noviembre de 2016 nuevo en la versión nueve añadido suscripción premium protección completa sin publicidad y temas únicos en vivo. Añadido juego impulsar un rendimiento mejorado en los juegos, conectar, 30, mensajería de texto bidireccional a una distancia completa antivirus remoto escanear capturas de pantalla en el ordenador, errores corregidos proceder a instalar el idioma de distribución de la lista.

Ruso puede familiarizarse con el acuerdo de licencia con la política de privacidad unirse a las garrapatas del programa de mejora de la calidad del software puede habilitar el núcleo de bitdefender antivirus para una mayor protección directamente desde el instalador ajustes adicionales. Ubicación de la instalación, comenzar, icono del instalador aparece en el escritorio en la barra de tareas, instalación instantánea, 360 programas populares. Un clic abre la ventana principal del producto seleccionar instalar programas populares, un clic en el enlace de Internet, recursos empresariales multimedia, utilidades adicionales, versión del programa, 900, 1069 haciendo clic en la versión, se iniciará una actualización inmediata, descargar bases de datos y actualizaciones del producto.

Si está disponible, no hay nuevas actualizaciones en el lado derecho en la parte superior, hay una opción para ir a su cuenta. 360 centro de seguridad de inicio de sesión o crear una cuenta después del registro se ofrece una suscripción premium. La protección completa con la función de la prima que bloquea los anuncios de acceso exclusivo a los temas especialmente diseñados. Costo de la inclusión de una cuenta le permite leer las notificaciones, ver las opciones y editarlas ir al bloque de tema premium ofrece para elegir un tema de la prima popular existente disponible siguiente opción situada para ir al menú principal que le permite ir a 360 conectar.

Breve información necesita para descargar la aplicación en su dispositivo móvil y, posteriormente, utilizarlo para comunicarse en el componente antivirus. Ir a la configuración que se divide en la selección del idioma básico, el contenido patrocinado, la aceleración, el lanzamiento, auto, actualizar el programa de protección activa, la mejora de la calidad.

Auto-Protección puede restaurar la configuración predeterminada de bloqueo. La protección activa se divide en el navegador de Internet, el apoyo y la instalación de complementos de protección en línea de protección en el arranque. La acción del sistema en la amenaza, la detección de los tipos de archivos para la vigilancia, la protección de usb, el bloqueo de programas potencialmente peligrosos, la protección de la privacidad, la cámara web, el modo inteligente o la protección estricta, leer el archivo antivirus, el cheque y el archivo de configuración, el análisis programado de verificación y la capacidad de programar un análisis específico, la eliminación de motor de escaneo instalado bitdefender una creencia en el caso de no uso de cualquier elemento.

Posteriormente, puede eliminar los archivos adicionales, archivo de configuración de la lista blanca, archivo de la lista negra de direcciones, la gestión de la cuarentena de direcciones, los objetos colocados, la información sobre el espacio ocupado, seleccionar o invertir resaltar eliminar, restaurar el registro se divide en bloque de antivirus en las tormentas de ffu, los archivos descargados, la protección de archivos, el comportamiento, el bloqueador, la actualización, la compra en línea de conexión de backlink, llenando el formulario de apoyo abre el recurso correspondiente en el sitio del fabricante.

Compruebe si hay actualizaciones hace que la exploración de la presencia de las firmas y las actualizaciones del programa. Información sobre el lado izquierdo enumera el modo de protección de los módulos, las listas óptimas, los elementos de trabajo, el canto personal. Usted protección del sistema de Internet, puede ir a la configuración y elegir entre las opciones programables, la velocidad, la protección óptima, segura y auto-ajuste. Donde elegimos los componentes como queremos, todos los componentes están involucrados.

Escaneo completo le permite comprobar el algoritmo de optimizar. El sistema de limpieza antivirus, archivos temporales, comprobar la seguridad, wi-fi se puede ver la información adicional bloque antivirus al abrir muestra una breve información sobre los componentes regularmente comprobar el sistema en busca de amenazas. Aquí, podemos realizar una comprobación rápida, completa o selectiva, indicando lo que debe ser escaneado al final de la exploración. A continuación se puede ver un resumen del trabajo realizado.

Hay una oportunidad de ver los motores en ejecución, escáner de la nube, 360 y detectar el sistema de fijación de hoy, el motor m2, bitdefender intelectual y la fecha de actualización avira y la fecha de actualización.

Aquí es posible desactivar elementos. También es posible ir al análisis de objetos, ajustes transición a la cuarentena transición a la lista blanca. Bloquear la aceleración permite realizar la optimización, la repetición, los elementos de aceleración simple, las tareas programadas y así sucesivamente, seleccione todos eliminar la lista de excepciones, el manual de tiempo de arranque, los elementos de ajuste y así sucesivamente.

Bloque de registro, la limpieza, la limpieza de plugins y archivos temporales de escaneo realizar las herramientas de limpieza aquí ubicado características adicionales: juegos de aceleración nuevo componente. Mis juegos necesitan moverse aquí. Artículo procedimiento, las opciones de aceleración, el servicio de proceso, desactivar la aceleración, 360 conectar para el control remoto, la instalación instantánea, cortafuegos, aceptar el acuerdo de llevar a cabo nosotros. Componente Groove abre la ventana principal, la protección de firewall, pantalla gráfica, las estadísticas de firewall, las notificaciones de la red y así sucesivamente. Componente de configuración, 360, turbo vipe elemento adicional que permite la navegación segura en la instalación de la red.

Breve información sobre este elemento. El registro se realiza la conexión. Usted puede elegir la ubicación del país, mejorar la calidad de la navegación del plan de tarifas límite, 360 información del plan de costos, bonos de la versión de configuración adicionales que le permiten aumentar el tráfico de limpieza de registro de exploración y posterior limpieza a voluntad. Elemento de la caja de arena a su vez en la lista de limpieza de archivos, procesos en ejecución, aplicación, auto, añadir programas, la configuración de la caja de arena, la protección del navegador, página de inicio, el bloqueo de la vulnerabilidad, la lista de actualización de los parches ya instalados ajustes de limpieza de escaneo del sistema, copia de seguridad, archivos no utilizados, los conductores de copia de seguridad, actualizaciones del sistema de copia de seguridad.

Estos objetos suelen ocupar mucho espacio. En su voto de disco duro para una nueva herramienta que se ofrecen a elegir de una lista a continuación es un bloque de aplicaciones recomendadas que minimizar haciendo clic derecho sobre el producto. Icono, podemos abrir el menú principal ir a conectar, ir a la configuración, ir a la cuarentena ver el registro y comprobar si hay actualizaciones, ir al gestor de descargas y realizar la configuración adicional, ir a la caja de arena, ir al modo de juego, los informes icono correspondiente, salir del programa y apagar.

La protección en tiempo real se desactiva, en cuanto a los temas posteriormente, para los usuarios que no quieren comprar una suscripción premium, pero quieren comprar algunos o de los temas estarán disponibles para la compra de cada tema por separado. En este punto, la breve revisión del nuevo producto 360 de seguridad total, es más con usted en 771. Estrictamente. Gracias por su atención. Adiós ..

None.

Hola voy a establecer. 771 hoy le gustaría realizar una breve revisión del nuevo producto antivirus integral a su aquí. 360 de seguridad total de proceder a la instalación de la selección de la distribución de la lengua, la capacidad de ver el acuerdo de licencia, política de privacidad y la información sobre el programa de mejora de software puede realizar ajustes adicionales. Instalar el icono aparece en la barra de tareas del escritorio cargado, información promocional sobre los componentes de la ejecución del complejo antivirus. La protección está en el estado activado en este momento. Función. El modo óptimo puede ir a la configuración y utilizar cualquiera de las opciones programadas.

Velocidad, óptimo, seguro o configurar por sí mismo para activar y desactivar los elementos por defecto. Motor bitdefender y avira en el modo de protección en tiempo real se desactiva. Escaneo completo realizar una acción en la lista, a continuación, pide al usuario para revisar y realizar en la configuración de la unidad de antivirus información general de fondo sobre los motores en ejecución y los motores que están desactivados por defecto. Puede realizar una comprobación rápida en pasos específicos. Comprobación completa, comprobación selectiva, especificando exactamente lo que queremos comprobar el sistema de fijación del motor en la nube, el motor inteligente ki en m2.

Puede habilitar los motores de bitdefender y avira si se deja en estos motores. Sólo en esta página, que se utilizará en las opciones de escaneo personalizado con el fin de hacer que funcionen en tiempo real. Es necesario habilitar en la página de protección, y aquí se puede ir al elemento de análisis de archivos. Cuarentena, lista blanca, El, componente de aceleración realiza el análisis y ofrece para ver los elementos que se pueden optimizar por separado puede considerar el tiempo de descarga desde el inicio hasta el inicio de forma manual, ajustar los elementos de habilitar y deshabilitar manualmente, ver el elemento de registro, limpieza, seleccione los elementos y ejecutar el análisis al final.

Podemos ver cuánto espacio puede ser liberado ellos. ¿Qué tendrá que eliminar las herramientas de bloque de verificación de vulnerabilidades para actualizar la lista del sistema de parches elemento de parámetro? Sandbox estará involucrado después de reiniciar el sistema en esta página puede realizar la lista de archivos de limpieza, archivos multimedia, archivos de documentos, procesos en ejecución del explorador, los parámetros de la aplicación, el sistema de limpieza, copias de seguridad comprobar su protección del navegador.

Puede ejecutar la liquidación, el navegador por defecto, el inicio, el motor de búsqueda de la página, firewall, vaio, firewall libre de realizar la instalación funciona en dos modos, usted puede comprar una licencia de pago o el uso, y la versión gratuita se abre instalado.

Aparece Firewall, icono de la barra de tareas. Usted puede realizar la configuración de seguridad del cliente-servidor gerente del router. Si este elemento se utiliza el hardware, puede controlar el elemento de router, la compresión del disco se puede escanear y utilizar la compresión. Usted puede votar por un nuevo elemento para ser implementado en el futuro complejo de seguridad en el lado izquierdo en la parte inferior. Hay la versión del producto cuando se hace clic en él, comprueba las actualizaciones y descargas todas las actualizaciones disponibles se descargan e instalan en el lado derecho de la parte superior. Puede iniciar sesión a través del sistema, la configuración de privacidad horario, la capacidad de protección antivirus para eliminar los motores integrados instalados.

Bitdefender vera la configuración de los archivos de la lista blanca dirección web archivos de la lista negra, ir a la cuarentena ver los registros por categoría obtener retroalimentación. Obtenga soporte en el sitio web del producto. Compruebe si hay actualizaciones, obtenga una breve información sobre el programa haciendo clic con el botón derecho del ratón en el icono del producto. Puede activar y desactivar la protección en tiempo real, ir al menú principal, ir a la configuración, la cuarentena a los registros de ejecutar una comprobación de las actualizaciones, ejecute el gestor de descargas y ajustar ir a la caja de arena activar el modo silencioso salir.

El programa, haciendo clic con el botón derecho del ratón en el icono de una carpeta de archivos de productos, puede realizar un análisis o ejecutar un elemento en la caja de arena. Hemos revisado todos los elementos del nuevo producto antivirus con usted estaba en estrictamente 771. Gracias por la atención. Adiós ..

None.

Ir al constructor desmarcar activar la protección activa, ok y desmarcar activar la autoprotección, ok, protección, configuración habilitada personalizable, y aquí se puede hacer clic, desactivar la protección, ok, cerrar y virus. Haga clic en el botón derecho de salida ir a los programas del panel de control y componentes. resaltar antivirus desinstalar continuar desinstalar de nuevo continuar: desinstalar, eliminar los archivos colocados en cuarentena, desinstalar la configuración de aceleración de juegos siguiente y comenzar a eliminar el antivirus [música] completa, reiniciar el equipo, [música] [música] después de reiniciar ir al Explorador, unidad c archivos de programa, x86 y eliminar la carpeta 360 continuar adiós.

Ahora, ..

None.

Seguridad total: aquí está en el panel en la parte inferior derecha- haga clic en él 2 veces la ventana de antivirus se inserta a la vez. La pestaña de verificación completa todo. Ahora hacemos clic en el botón de verificación con el botón izquierdo del ratón. Una vez que todo comenzó, comprobar el sistema de esperar cuando esta línea se llena completamente verde. Aquí. El tiempo de comprobar el número de archivos comprobados cheque puede tomar algún intervalo de tiempo aquí, aparece una ventana pidiendo para actualizar el antivirus.

No lo necesitamos. Lo cerramos con el botón izquierdo del ratón cruz una vez que esperar, yo intencionalmente vídeo en pausa, porque es posible que no va a ver que no sabe cómo hacer esto. Así que un video completo será todo hecho. Comprobación de que hemos terminado. Los problemas están marcados con naranja a la derecha. Hacemos clic en el botón izquierdo del ratón para arreglar. Una vez que va a solucionar el problema también etapa en el tiempo para arreglar. El problema va largo. Limpieza de los residuos del sistema durante mucho tiempo comprobado con un sistema antivirus para comer.

Una gran cantidad de basura se ha acumulado, no todo lo que fija. A continuación, hay problemas adicionales: las actualizaciones del controlador de protección wi-fi, pero I. Nunca hacer esto sin que todo funciona. Bien todo cheque completado. Hacemos clic en la cruz con el botón izquierdo del ratón. Una vez que gracias por su atención. ..

None.

[Music] [Music] [Music] [Music] [Music] [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music] [Music]; ah, how [Music] [Applause] [Music] [Music] [Music] [Music] [Music] [Music] [Applause] [Music], [Applause], [Music], [Music], [Applause] [Music], yes, [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Music], [Applause], I, [Music], [Applause], [Music], I, [Music], [Music], ah, and I [Applause] [Music], [Applause], [Music], I, good [Music], [Laughter], [Music], [Music], [Music], [Music], [Music], [Music], I, [Music], ah [Music]. .

None.